GRUB o GRand Unified Bootloader è il bootloader comunemente installato dalle distribuzioni Linux sul tuo hard disk. GRUB è responsabile di mostrare il menu che consente di scegliere il sistema operativo in cui si desidera avviare e consente inoltre di modificare e controllare le opzioni di avvio.

GRUB o GRand Unified Bootloader è il bootloader comunemente installato dalle distribuzioni Linux sul tuo hard disk. GRUB è responsabile di mostrare il menu che consente di scegliere il sistema operativo in cui si desidera avviare e consente inoltre di modificare e controllare le opzioni di avvio.

Poteri fantastici in buone mani ma, come probabilmente saprai, "con grandi poteri derivano grandi responsabilità", quindi GRUB ti consente di bloccare alcune funzionalità e voci di avvio per consentire solo agli utenti desiderati di passare.

Quando si parla di sicurezza nei sistemi informatici, spesso è necessario analizzare la situazione in cui si trova e scegliere le opzioni appropriate. Se gli hacker ottengono l'accesso fisico al tuo computer, le misure di sicurezza di GRUB non dureranno un secondo (praticamente non farebbe nulla). La soluzione migliore in tale situazione è di mantenere il disco rigido crittografato o se il disco rigido può essere protetto da password, utilizzare tale opzione.

Tuttavia, la maggior parte di noi non deve preoccuparsi degli hacker con accesso fisico tanto quanto i nostri parenti e amici esperti non informatici che armeggiano con il sistema. Questo è il motivo per cui abbiamo le password di accesso (non sono abbastanza sicure per gli hacker, credimi!), E questa è la situazione in cui dovresti fare uso delle funzionalità di sicurezza di GRUB.

È inoltre consigliabile proteggere con password le voci della modalità di ripristino in quanto possono essere utilizzate da qualsiasi utente per ottenere l'accesso come root.

Le funzionalità di sicurezza di GRUB consentono di bloccare la modifica delle opzioni di avvio accessibili premendo il tasto 'e' e consentono di proteggere con password le voci selezionate o di avvio.

Seguire i passaggi sottostanti per vedere come proteggere con password le voci di GRUB:

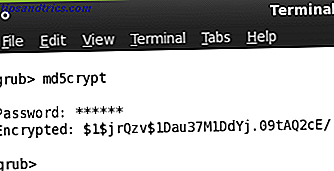

- Accendi il terminale. Digita grub e premi invio. Il prompt cambierà in qualcosa come "grub>".

- Immettere md5crypt al prompt di GRUB. Digitare la password quando richiesto e premere Invio. Il comando restituirà la password crittografata come hash md5. Ne avrai bisogno quindi annotalo o copialo negli appunti.

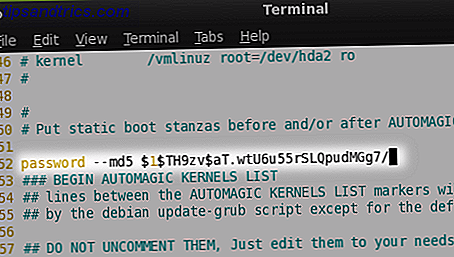

- Ora dobbiamo modificare il file /boot/grub/menu.lst . Si consiglia di fare un backup del file prima di modificarlo in caso qualcosa vada storto.

- Immettere la password della riga -md5 prima della riga che legge: "INIZIA AUTOMOBIC KERNEL LIST" (in realtà deve solo venire prima di qualsiasi voce del menu di avvio, in modo da poterla scrivere ovunque finché è prima di loro).

- Se salvi il file in questo momento senza ulteriori modifiche, avresti bloccato la modifica interattiva in GRUB. L'amministratore o in questo caso si dovrebbe premere il tasto 'p' e inserire la password corretta per accedere a queste opzioni avanzate.

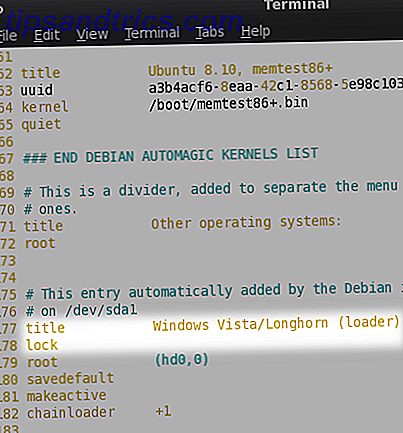

- Se in aggiunta si desidera bloccare voci di menu specifiche in modo che chiunque non abbia la conoscenza della password corretta non possa avviarsi in quel sistema operativo, è necessario aggiungere il blocco parole tutto da solo su una riga separata subito dopo la specifica del titolo per ogni voce nel menu.

- La prossima volta che qualcuno cerca di selezionare la voce del menu bloccato, gli verrà richiesto di inserire una password prima di poter avviare il sistema operativo corrispondente.

- Per bloccare le voci della modalità di ripristino è meglio cambiare la riga lockalternative = false in lockalternative = true . Ciò bloccherà tutte le voci future della modalità di ripristino anche se aggiorni il kernel.

Quali funzioni di sicurezza usi per proteggere il tuo sistema? Hai crittografato il tuo disco rigido? O usi una password del BIOS? Fateci sapere nei commenti. Scopri come aggiungere uno sfondo personalizzato al menu di GRUB Come creare uno Splashimage personalizzato per GRUB Come creare uno Splashimage personalizzato per GRUB Ulteriori informazioni