Il malware è in genere molto specifico in ciò che fa al tuo PC, sia che si tratti di visualizzare annunci, di controllare la home page del browser e la barra di ricerca, o di assillarti per pagare un falso antivirus. Tuttavia, il dirottamento è potenzialmente molto più devastante, fornendo l'accesso remoto backdoor dell'hacker all'intero PC.

Il malware è in genere molto specifico in ciò che fa al tuo PC, sia che si tratti di visualizzare annunci, di controllare la home page del browser e la barra di ricerca, o di assillarti per pagare un falso antivirus. Tuttavia, il dirottamento è potenzialmente molto più devastante, fornendo l'accesso remoto backdoor dell'hacker all'intero PC.

Questo è il Santo Graal per come hacker hack, quindi è importante capire come può accadere e cosa puoi fare per proteggerti.

Ingegneria sociale

Questo è il metodo di attacco più comune, e abbiamo dato un resoconto completo di uno di questi processi prima di Cold Calling Computer Technicians: Non cadere per una truffa come questa [Scam Alert!] Tecnici informatici che chiamano a freddo: non innamorarti una truffa come questa [Scam Alert!] Probabilmente hai sentito il termine "non imbrogliare un truffatore", ma mi è sempre piaciuto "non truffare uno scrittore tecnologico" me stesso. Non sto dicendo che siamo infallibili, ma se la tua truffa riguarda Internet, un Windows ... Leggi di più, che coinvolge una chiamata di supporto tecnico truffa che va in questo modo:

- "Ciao, vengo dal team di sicurezza di Microsoft e abbiamo rilevato un avviso di virus dal tuo PC Windows"

- Ti ordinano di aprire il visualizzatore di eventi, dove ci sono molti messaggi di avviso che ti aspettano, dimostrando che ci deve essere qualcosa di sbagliato!

- Offrono di aggiustarlo per te, devi solo andare in questo sito di supporto remoto e scaricare il software di controllo remoto.

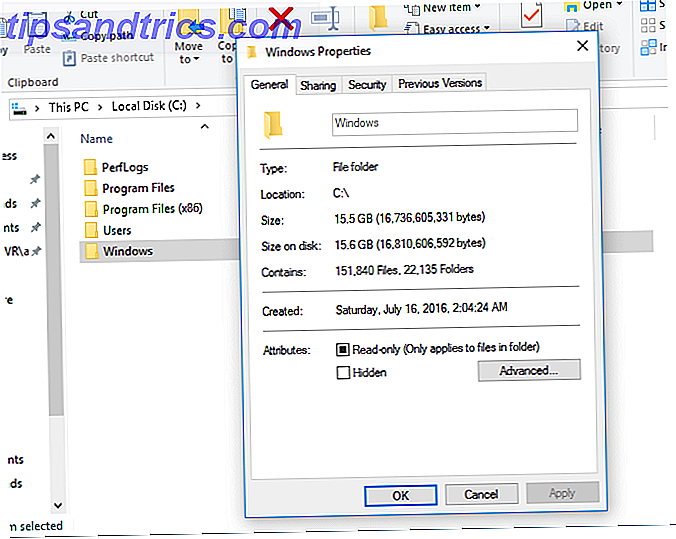

- Prendono il controllo del tuo PC e procedono a fare correzioni senza senso, come aprire le finestre di dialogo delle proprietà dei file.

- I dettagli di accesso vengono passati su una rete criminale che ora ha accesso completo al PC ogni volta che lo desiderano, e una commissione ordinata viene pagata al tizio che ha effettuato la chiamata.

La falsa truffa del supporto tecnico non è l'unico modo in cui ciò può accadere, ovviamente - se lasci il computer nelle mani di qualcuno di cui non ti fidi completamente, c'è sempre la possibilità di installare un software backdoor. Sebbene non sia stato registrato alcun caso, un dipendente di Best Buy è stato trovato a rubare immagini volgari dal PC di un utente - quindi non c'è nulla per impedire ai tecnici delle riparazioni canaglia di installare il software trojan.

Mentre i tecnici fuorilegge sono certamente rari - la falsa truffa del supporto tecnico è troppo diffusa, e io personalmente ho dovuto affrontare le conseguenze sulle macchine familiari dove sono cadute per questo. La chiave per proteggere te stesso e la tua famiglia è l'istruzione - spiega ad amici e familiari meno tecnicamente capaci che queste chiamate di supporto sono false Qual è il supporto tecnico falso e perché non dovresti fidarti di tutto ciò che vedi su Google Cos'è il supporto tecnico falso e perché non dovresti t Fidati di tutto ciò che vedi su Google Sei seduto a casa, badando ai fatti tuoi. All'improvviso, il telefono squilla. Raccogli, ed è Microsoft (o Norton, o Dell, o ...). In particolare, è un tecnico di supporto, ed è preoccupato, preoccupato per ... Leggi di più e dovrebbero semplicemente riagganciare.

Per i computer a utente singolo, è anche probabile che stiano utilizzando l'account amministratore per impostazione predefinita. La cosa più sicura da fare sarebbe impostare un account utente con restrizioni da utilizzare quotidianamente e chiedere loro di non utilizzare mai l'account dell'amministratore senza prima parlare con te.

Inoltre, mentre Microsoft non ti chiamerà mai personalmente, a volte contattano gli utenti domestici, ma solo tramite il proprio ISP in modo che possano confermare di essere un cliente esistente e non verranno mai effettuati addebiti. Questo è successo di recente nel 2010, quando Microsoft ha iniziato a pulire 6, 5 milioni di computer della botnet di cui facevano parte.

Vulnerabilità del browser - Flash e Java

I browser moderni sono piuttosto sicuri. Chrome e altri ancora di recente eseguono le schede del sito Web nel proprio ambiente sandbox, in cui non è possibile apportare modifiche al file system locale. Tuttavia, i plug-in come Java operano al di fuori di questa sandbox, quindi rimangono una preoccupazione.

Se questi plug-in sono abilitati e non bloccati dal browser, è possibile eseguire codice Java o Flash dannoso non appena si visita un sito infetto o caricato tramite la rete pubblicitaria non sicura di un sito attendibile.

Per fortuna, la maggior parte di questi problemi è mitigata semplicemente:

- eseguendo l'ultima versione di un browser.

- tenersi aggiornati.

- abilitando "click to play" (quindi il codice non viene eseguito automaticamente).

- disinstallare completamente il plugin Java.

In realtà, nessun sito web decente utilizza più Java (nota: Java e Javascript sono completamente diversi) e l'utente domestico medio non esegue applicazioni Java.

Chris ha spiegato il problema della sicurezza dei plugin del browser Plugin del browser - Uno dei più grandi problemi di sicurezza sul web Oggi [Opinion] Plugin del browser - Uno dei più grandi problemi di sicurezza sul Web Oggi [Opinion] I browser Web sono diventati molto più sicuri e induriti contro l'attacco nel corso degli anni. Al giorno d'oggi il grande problema di sicurezza del browser sono i plug-in del browser. Non intendo le estensioni installate nel browser ... Leggi di più prima, quindi ti indicherò per modi di disabilitare o controllare il tuo browser e la configurazione.

Port Scanning

Sto elencando questo ultimo in quanto è meno probabile che abbia effetto sui computer di casa che sono collegati tramite un router. Se hai letto la nostra spiegazione di quale port forwarding è Qual è il port forwarding e come può aiutarmi? [MakeUseOf Explains] Che cos'è il port forwarding e come può aiutarmi? [MakeUseOf Explains] Piangi un po 'dentro quando qualcuno ti dice che c'è un problema di port forwarding ed è per questo che la tua nuova app non funzionerà? La tua Xbox non ti permetterà di giocare, i tuoi download torrent rifiutano ... Per saperne di più, capirai che per aprire una porta è necessaria qualsiasi applicazione che abbia bisogno di ricevere informazioni sulla rete. A volte questi sono predeterminati - come un server web sulla porta 80 - e altre volte sono solo casuali. Per impostazione predefinita, le porte non utilizzate sono chiuse, quindi è qui che si presentano le difficoltà legate al port forwarding.

Se si desidera eseguire un server Web dal PC di casa, è necessario configurare il router in modo specifico per ricevere il traffico in ingresso per la porta 80 e inoltrarlo al PC. Alcune applicazioni e dispositivi utilizzano uPnP, che gestisce questa configurazione delle porte di apertura come e quando richiesto. Se hai una Xbox 360 ad esempio e giochi regolarmente online, la usa per configurare le porte in modo dinamico.

La mappatura delle porte coinvolge un hacker che esegue la scansione del router dall'esterno e parla sistematicamente a ogni singolo numero di porta, alla ricerca di servizi aperti. Una volta individuati i servizi, l'hacker è in grado di verificare alcune caratteristiche che identificano la versione del software da eseguire ("impronte di software"). La versione viene quindi confrontata con un database di vulnerabilità note e, se viene trovata una corrispondenza, può procedere con l'exploit. Anche se questo sembra laborioso, in pratica è un unico strumento per scansionare, verificare e fornire l'exploit.

A meno che tu non stia facendo cose come configurare i tuoi server di rete ed eseguire il port forwarding manuale, è improbabile che tu sia vulnerabile alla semplice scansione delle porte. Tuttavia, se sei curioso di sapere quali porte sono aperte sulla tua rete domestica, qui è disponibile uno strumento rapido basato su Internet, anche se sei limitato alle porte standard e ad altre 500. Se esegui Linux, controlla lo strumento nmap per un test più completo.

L'eccezione all'essere protetti da un router è quando sei connesso al Wi-Fi pubblico. Ti trovi nella stessa rete di tutti gli altri, e ognuno di essi potrebbe eseguire un port scanner alla ricerca di servizi vulnerabili.

Infine, Matt ha scritto un'ottima guida PDF - HackerProof, Your Guide to PC Security - che dovrebbe essere considerata una lettura essenziale sull'argomento.

Hai mai dirottato il tuo computer e, in caso affermativo, cosa è successo? Sai come sono arrivati?