Se l'NSA è in grado di rintracciarti - e sappiamo che può farlo - lo possono anche i criminali informatici.

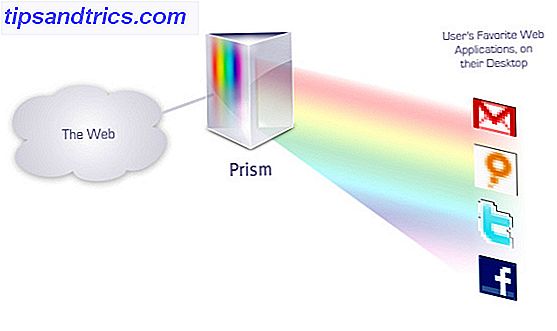

Teorie, voci e congetture suggerivano che i servizi di sicurezza avessero i mezzi per monitorare le comunicazioni digitali per anni, ma non lo sapevamo mai fino a quando Edward Snowden non ha emesso il fischio What Is PRISM? Tutto quello che c'è da sapere cos'è PRISM? Tutto quello che c'è da sapere L'Agenzia per la sicurezza nazionale negli Stati Uniti ha accesso ai dati che stai archiviando con fornitori di servizi statunitensi come Google, Yahoo e Facebook. Probabilmente controlleranno anche la maggior parte del traffico che fluisce attraverso il ... Per saperne di più su tutta la scusa situazione.

Da quando queste rivelazioni sono venute alla luce, l'NSA in America e il GCHQ nel Regno Unito sono diventati per sempre legati alla paranoia del monitoraggio della popolazione, usando il software per stabilire un panopticon virtuale e cercare comportamenti indesiderati. (Quello che fanno dopo, ovviamente, dipende da chi sei, ma crediamo che tu possa evitare la loro sorveglianza. Evitare la sorveglianza di Internet: la guida completa Evitare la sorveglianza di Internet: la guida completa La sorveglianza su Internet continua a essere un argomento scottante ha prodotto questa risorsa completa sul perché è un grosso problema, chi c'è dietro, se è possibile evitarlo completamente e altro ancora.

Recentemente, sono venuti alla luce vari strumenti che si ritiene siano stati impiegati dalla NSA. E vengono usati contro di te.

Tecniche di spionaggio informatico: perché nessuna idea è unica

Ricorda quell'idea per un libro che hai avuto, solo per scoprire che qualcun altro l'aveva già fatto? O l'app per Android che era totalmente una tua idea, finché non hai avuto il coraggio di controllare e scoprire che, in realtà, no, non era solo la tua idea.

Lo stesso vale per il malware e il software sponsorizzato dal governo, progettato per scoprire di più su ciò che stai facendo. Se la NSA ha a disposizione questi strumenti, non ci vorrà molto prima che i poteri stranieri li abbiano anche loro (se non lo sono già).

Ma la vera minaccia alla tua sicurezza e privacy online quotidiana non viene dai governi. Viene da quegli scammer, i criminali che vogliono rubare la tua identità, estorcere il tuo conto in banca e rovinarti la vita in modo che possano allinearsi le tasche.

Negli ultimi anni sono state individuate tecniche e strumenti di spionaggio informatico, armi anti-privacy che i governi possono usare contro di voi. Ma chi può dire che i truffatori non possono usare quegli stessi strumenti, o simili?

Spyware nell'unità disco rigido

Di recente potresti aver letto della scoperta di una operazione spyware internazionale che è stata fatta risalire alla NSA. Si tratta di sofisticati software di sorveglianza nascosti su hard disk costruiti da Western Digital, Toshiba e Seagate (e compatibili con i dispositivi di IBM, Micron e Samsung Electronics), ed è descritto da Kaspersky come "straordinariamente professionale".

"Gli esperti di Kaspersky Lab possono confermare di aver scoperto un attore delle minacce che supera qualsiasi cosa conosciuta in termini di complessità e raffinatezza delle tecniche."

Lo spyware si nasconde riscrivendo il firmware del disco, impedendo il rilevamento tramite software anti-virus e persino i tentativi di cancellazione quando l'HDD viene riformattato. Altri trucchi di cancellazione dell'HDD sicuro Come cancellare completamente e in modo sicuro il tuo disco rigido Come cancellare completamente e in modo sicuro il tuo disco rigido Ulteriori informazioni sono ritenute inutili. Al momento della connessione a Internet, lo spyware consente il furto di file da dispositivi infetti. Finora la maggior parte delle infezioni sono state trovate in Iran, Russia, Pakistan, Afghanistan, Cina e molti altri, e gli obiettivi includevano governi, banche, installazioni militari e persino attivisti islamici.

Non è ancora noto come questo spyware sia riuscito a penetrare in questi dispositivi, anche se non è da escludere l'introduzione negli stabilimenti produttivi o l'acquiescenza non ufficiale da parte dei produttori. Ciò che non dovrebbe essere escluso è la possibilità che questa stessa tattica venga utilizzata dagli sviluppatori di malware che prendono di mira i consumatori: io e te.

Stuxnet: perché non si devono trattare materiali nucleari

Conosciamo tutti Stuxnet come il verme usato per attaccare il programma nucleare iraniano. In un'intervista con Jacob Applebaum pubblicata nel quotidiano tedesco Der Spiegel nel maggio 2013, Snowden ha dichiarato che "La NSA e Israele hanno scritto insieme Stuxnet", ma questo ha confermato solo sospetti in tutto il mondo.

Ma Stuxnet può essere una minaccia oltre il mondo delle applicazioni industriali. Progettati per i controllori programmabili a logica programmabile nei sistemi supervisionati da Windows e Siemens Step7, i PLC non sono utilizzati solo nelle centrifughe e nelle linee di assemblaggio in fabbrica. I PLC consentono il controllo di alcuni macchinari molto pesanti, come quelli che si trovano nei parchi di divertimento.

Esatto: un rollercoaster in un parco a tema impegnato potrebbe essere preso di mira da un virus simile a Stuxnet. Penso che tutti possiamo essere d'accordo sul fatto che i risultati sarebbero catastrofici.

Stuxnet ha tre componenti: il worm, che esegue l'attacco; il file di collegamento che crea copie del worm; e il rootkit che nasconde i file dannosi usati nell'attacco.

Soprattutto, Stuxnet viene introdotto in un sistema tramite un'unità flash USB e, se viene rilevato il software Siemens Step7 oi computer che controllano un PLC, diventa attivo (altrimenti rimane inattivo). La capacità di questo worm di propagare l'infezione tramite unità USB è stata copiata da altri malware, come BadUSB I tuoi dispositivi USB non sono più sicuri, grazie a BadUSB I tuoi dispositivi USB non sono più sicuri, grazie a BadUSB Leggi di più e Flame, mentre Duqu è un altro strumento dannoso simile utilizzato per l'acquisizione di dati da sistemi industriali.

Regin: The Stealthy Spyware Platform

Come se la prospettiva di Stuxnet che incide sui sistemi in cui le famiglie sono fuori per divertirsi non è abbastanza male, è davvero necessario conoscere Regin, una piattaforma spyware sponsorizzata da uno stato nazionale progettata per rimanere invisibile.

Inizialmente si credeva che fosse stato utilizzato nel 2011 (ma probabilmente sviluppato nel 2008) in un trio di attacchi contro la Commissione europea e il Consiglio europeo, la società belga di telecomunicazioni Belgacom e il noto crittografo belga Jean-Jacques Quisquater, i resti del codice furono inviati a Microsoft che ha soprannominato lo spyware "Regin" e ha aggiunto il rilevamento per il suo software di sicurezza (sebbene Regin.A sia stato presto seguito da Regin.B).

I principi usati in questo spyware potrebbero, e forse sono già stati, adottati da truffatori criminali che ti bersagliano. Ma perché copiare Regin?

Afferma Symantec:

"Nel mondo delle minacce malware, solo alcuni rari esempi possono davvero essere considerati rivoluzionari e quasi impareggiabili."

Il dito puntato è caduto nella direzione di GCHQ e NSA, e questo è stato confermato a gennaio 2015. È interessante notare che la capacità di Regin di indirizzare le stazioni base GSM di reti cellulari è molto simile ai programmi NSA (identificati grazie alle perdite di Edward Snowden) chiamati MYSTIC e SOMALGET, che dirottano le reti mobili, raccolgono metadati e registrano le chiamate all'insaputa di chi sta chattando (e forse anche del proprietario della rete).

Regin è il nirvana di uno sviluppatore di malware. Trasportando un Trojan di accesso remoto, il registratore di tasti, lo sniffer degli appunti, lo sniffer della password, gli strumenti per rilevare e leggere i dispositivi USB e la capacità di scansionare e recuperare i file cancellati, Regin si decifra in cinque fasi. Il sommario di Symantec può essere apprezzato di più leggendo questo.

È fondamentalmente un incubo. Mentre il denaro intelligente è puntato su Regin rivolto a società private, governi e istituzioni educative / di ricerca (e dipendenti, come lo staff del cancelliere tedesco Angela Merkel), dovresti stare attento. Anche se non ti trovi infetto da Regin, il malware destinato al consumatore che utilizza alcuni o tutti i principi di progettazione non può essere lontano.

Richiamo della natura

Tutti questi strumenti sono stati "catturati" in natura, caricati su siti di controllo dei virus come VirusTotal o con il codice sorgente rilasciato per provarne le origini.

Attualmente gli strumenti anti-virus possono essere utilizzati per proteggere e rimuovere queste minacce, e anche se è improbabile che ti indirizzino nella loro forma attuale, ci sono buone possibilità che i loro principi e concetti di progettazione possano essere adottati - e in alcuni casi già hanno stato - da parte di sviluppatori di malware criminali.

Questi strumenti sono stati sviluppati apparentemente per proteggerti, ma alla fine saranno usati per farti del male.

Credito immagine in vetrina: NSA via Shutterstock, GCHQ via Philip Bird LRPS CPAGB / Shutterstock.com, Image Credit: HDD via Shutterstock, Image Credit: irradiazione Iran via Shutterstock, Image Credit: Spyware via Shutterstock