A questo punto, dovremmo essere tutti consapevoli dei pericoli legati alla protezione delle reti con WEP, che ho dimostrato prima di come potreste hackerare in 5 minuti Come smantellare la vostra rete WEP per scoprire quanto sia incerto il modo in cui è il vostro WEP Rete per scoprire quanto sia insicuro davvero Siamo costantemente dicendo che usare WEP per "proteggere" la rete wireless è davvero un gioco stupido, eppure le persone lo fanno ancora. Oggi vorrei mostrarvi esattamente come è realmente insicuro il WEP, da ... Per saperne di più. Il consiglio è sempre stato quello di utilizzare WPA o WPA2 per proteggere la rete, con una password lunga che non può essere violato dalla forza bruta.

A questo punto, dovremmo essere tutti consapevoli dei pericoli legati alla protezione delle reti con WEP, che ho dimostrato prima di come potreste hackerare in 5 minuti Come smantellare la vostra rete WEP per scoprire quanto sia incerto il modo in cui è il vostro WEP Rete per scoprire quanto sia insicuro davvero Siamo costantemente dicendo che usare WEP per "proteggere" la rete wireless è davvero un gioco stupido, eppure le persone lo fanno ancora. Oggi vorrei mostrarvi esattamente come è realmente insicuro il WEP, da ... Per saperne di più. Il consiglio è sempre stato quello di utilizzare WPA o WPA2 per proteggere la rete, con una password lunga che non può essere violato dalla forza bruta.

Bene, si scopre che c'è una backdoor significativa nella maggior parte dei router che possono essere sfruttati - sotto forma di una tecnologia chiamata WPS . Continua a leggere per scoprire come funziona l'hack, come testare la tua rete e cosa puoi fare per evitarlo.

sfondo

WPA stesso è abbastanza sicuro. La passphrase può essere interrotta solo tramite la forza bruta, quindi è abilitata solo realisticamente se hai scelto una passphrase debole per parola singola.

WPS d'altra parte è una tecnologia integrata nella maggior parte dei router wifi che consente di bypassare facilmente la password WPA utilizzando un PIN fisico scritto sul lato del router o un pulsante che è possibile premere su entrambi i dispositivi per abbinarli.

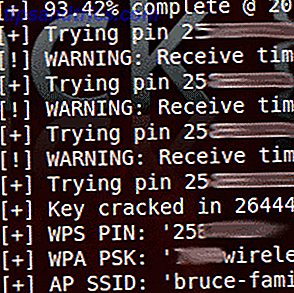

Risulta che il PIN WPS - un codice numerico di 8 cifre misurabile - è molto vulnerabile agli attacchi di forza bruta. Supponendo un router suscettibile e un buon segnale, il PIN WPS può essere violato in appena 2 ore. Una volta ottenuto il PIN WPS, viene rivelata anche la passphrase WPA.

Reaver, pubblicato da Craig Heffner e disponibile per il download su Google Code, è un'implementazione pratica che consente di puntare e scattare su reti vitali. Ecco un video in azione (salta alla fine se vuoi solo vedere l'intera passphrase rivelata all'attaccante) :

Stefan Viehböck ha anche scoperto la stessa vulnerabilità indipendentemente e ha rilasciato uno strumento simile che è possibile scaricare. Ecco un video dell'app di Stefan in azione:

Mitigare l'attacco

Ci sono alcuni metodi per mitigare l'attacco. Il primo è disabilitare completamente l'opzione WPS sul router. Sfortunatamente, questo non è possibile su ogni router e di solito è abilitato per impostazione predefinita, quindi gli utenti esperti non tecnologici sono suscettibili qui.

Non solo, ma ho scoperto che sul mio router, l'opzione di DISATTIVARE il PIN WPS in realtà non disabilita il PIN scritto sul lato del router - solo il PIN definito dall'utente. Quoto:

Quando è disabilitato, gli utenti possono comunque aggiungere un client wireless tramite WPS con il metodo Push Button o PIN Number.

Quindi, in alcuni casi, sembra che questa sia una backdoor permanente che non può essere mitigata dalle sole impostazioni dell'utente.

Una seconda opzione è disabilitare la rete wireless interamente su dispositivi sensibili, anche se ovviamente questa non sarà un'opzione praticabile per la maggior parte degli utenti che necessitano della funzionalità wifi per laptop e dispositivi mobili.

Gli utenti avanzati tra voi potrebbero pensare a questo punto sul filtraggio degli indirizzi MAC per impostare un elenco di dispositivi specifici autorizzati a unirsi alla rete, ma questo può essere aggirato facilmente fingendo l'indirizzo MAC di un dispositivo consentito.

Infine, i dispositivi possono avviare un blocco quando vengono rilevati successivi tentativi falliti. Questo non attenua completamente un attacco, ma aumenta il tempo necessario per completarlo in modo significativo. Credo che i router Netgear abbiano un blocco automatico di 5 minuti integrato, ma nei miei test questo ha aumentato solo il tempo di attacco richiesto per circa un giorno al massimo.

Un aggiornamento del firmware potrebbe aumentare il tempo per il quale i dispositivi sono bloccati, aumentando in modo esponenziale il tempo totale necessario per un attacco), ma questo dovrebbe essere avviato dall'utente (improbabile per la maggior parte degli utenti) o eseguito automaticamente al riavvio del router (come è spesso il caso con i servizi via cavo).

Prova tu stesso

Per coloro che desiderano testare le proprie impostazioni domestiche per la vulnerabilità, è possibile ottenere l'ultimo codice dal progetto Reaver su Google Code. Avrai bisogno di un po 'di Linux per testarlo (ti suggerisco Backtrack), così come una scheda che permetta il monitoraggio wifi promiscuo e la suite di driver / aircrack appropriata. Se sei stato in grado di seguire il mio ultimo tutorial su WEP cracking Come distruggere la tua rete WEP per scoprire quanto sia insicuro davvero come distruggere la tua rete WEP per scoprire quanto sia insicuro davvero Lo stiamo costantemente dicendo che usare WEP per "proteggere" la tua rete wireless è davvero un gioco idiota, eppure le persone lo fanno ancora. Oggi vorrei mostrarvi esattamente come sia realmente insicuro il WEP, per ... Read More, funzionerà anche questo.

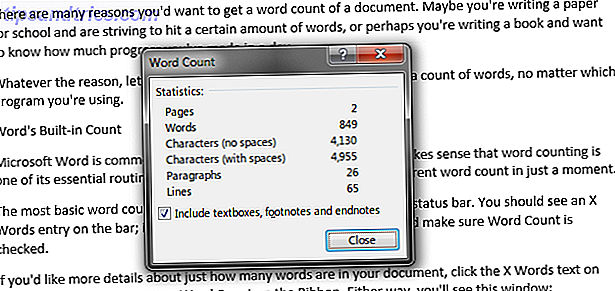

Dopo aver scaricato il pacchetto, accedi alla directory e digita (sostituendo XXXX con il numero di versione corrente, oppure ricorda che puoi premere TAB per fare in modo che la console completi automaticamente il comando con nome file corrispondente) :

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure make make install airmon-ng start wlan0 Dovresti vedere qualcosa su un'interfaccia mon0 in fase di creazione. Per cercare reti adeguate, utilizzare:

walsh -i mon0

e per iniziare l'attacco del reaver, digitare (sostituito BSSID con il BSSID esadecimale della rete di destinazione):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-lock

È ovvio che si tratterebbe di un grave reato di frode informatica da eseguire su qualsiasi rete per cui non si dispone dell'autorizzazione esplicita per eseguire il test.

Risoluzione dei problemi

Assicurati di controllare il wiki di Reaver per una FAQ più completa. Il problema più comune che ho riscontrato era un segnale troppo debole, il che significa che una stretta di mano WPS completa non poteva mai essere completata, o lo stesso PIN ripetuto con un timeout - questo era dovuto al blocco del router in 5 minuti.

Ho lasciato il software in esecuzione, e dopo un po 'di tempo avrebbe provato altri PIN, fino a quando la mia rete domestica era stata interrotta in meno di 8 ore, e la 20 passphrase di punteggiatura mista aalfanumerica che avevo diligentemente impostato è stata rivelata sullo schermo.

Dovresti essere preoccupato?

Questo è ancora un nuovo attacco, ma è importante che tu sia consapevole dei pericoli e sappia come proteggerti. Se ritieni che il tuo router sia vulnerabile e disponga di un numero di supporto da chiamare, ti suggerisco di chiedere loro quanto tempo rimarrà fino a quando non sarà disponibile un aggiornamento firmware adatto o come procedere per il processo di aggiornamento se è già disponibile.

Alcuni utenti saranno in grado di prevenire facilmente questo attacco con una semplice modifica delle impostazioni, ma per il vasto numero di router in uso si tratta di una backdoor permanente per cui solo un aggiornamento del firmware sta andando a mitigare un po '.

Fateci sapere nei commenti se avete domande o sono riusciti a provare questo sul proprio wifi.