Se hai Skype, ti consigliamo di conoscere il Trojan T9000.

È il malware che registra le tue conversazioni, sia le videochiamate che i messaggi di testo, ed è praticamente inosservabile alle suite di sicurezza. E perché è un Trojan Qual è la differenza tra un verme, un trojan e un virus? [MakeUseOf Explains] Qual è la differenza tra un worm, un trojan e un virus? [MakeUseOf Explains] Alcune persone chiamano qualsiasi tipo di software dannoso un "virus informatico", ma ciò non è accurato. Virus, worm e trojan sono diversi tipi di software dannoso con comportamenti diversi. In particolare, si sono diffusi molto ... Per saperne di più, non lo saprai nemmeno.

Ma in realtà è l'ultima versione di una precedente minaccia rilevata nel 2013 e 2014. Che cosa significa questo aggiornamento per te? Come si installa da solo? E cosa puoi fare a riguardo?

Qual è il Trojan T9000?

Il trojan T9000 fornisce accesso backdoor alle tue informazioni private, cattura automaticamente messaggi crittografati, cattura screenshot, registrazione di file audio e documenti inviati tramite Skype.

La cosa davvero preoccupante è che il suo semplice codice è abbastanza intelligente da riconoscere ed eludere 24 diverse suite di sicurezza 4 Cose da considerare quando si acquista una Security Suite 4 Cose da considerare quando si acquista una Security Suite McAfee, Kaspersky, Avast, Norton, Panda - tutti i grandi nomi della sicurezza online. Ma come decidi quale scegliere? Ecco alcune domande che devi porci quando acquisti un software antivirus. Leggi altro che potrebbe essere in esecuzione sul tuo sistema durante la sua installazione. Questo include grandi nomi come BitDefender Bitdefender Total Security 2016 Giveaway; Parrot Bebop Quadcopter con Skycontroller Bundle! Giveaway di sicurezza totale di Bitdefender 2016; Parrot Bebop Quadcopter con Skycontroller Bundle! Con Bitdefender Total Security 2016 ora disponibile, diamo un'occhiata a come migliora la versione precedente, se merita la sua posizione in cima alla pila di suite di sicurezza online per ... Per saperne di più, Kaspersky, McAfee, Panda, TrendMicro, Norton e AVG.

Peggio ancora, tu sei quello che ha accettato il Trojan. Il problema è che molti di noi hanno fatto clic su un download senza sapere esattamente di cosa si tratta, specialmente sui computer di lavoro quando si pensa che sia qualcosa di specifico da fare con un lavoro. In effetti, questo è esattamente il vago vettore dell'attore usato finora. Palo Alto Networks, che ha identificato il malware, dice:

"Abbiamo osservato la T9000 utilizzata in più attacchi mirati contro organizzazioni con sede negli Stati Uniti. Tuttavia, la funzionalità del malware indica che lo strumento è destinato all'uso contro un'ampia gamma di utenti. "

Il T9000 è stato apparentemente distribuito tramite e-mail di campagna di spear phishing a società negli Stati Uniti. Queste e-mail generalmente si mascherano come un individuo o azienda che conosci, incoraggiandoti a scaricare un allegato, che in realtà è pericoloso Come individuare un allegato di posta elettronica pericoloso Come individuare un allegato di posta elettronica pericolosa Le e-mail possono essere pericolose. Leggere i contenuti di una e-mail dovrebbe essere sicuro se si dispone delle ultime patch di sicurezza, ma gli allegati e-mail possono essere dannosi. Cerca i segnali di avvertimento comuni. Leggi di più e utilizza le vulnerabilità.

Questo malware, tuttavia, ha una procedura di installazione multipla che controlla se è stato scansionato dai prodotti di sicurezza 7 Online Security Suites È possibile provare gratuitamente oggi 7 Suite di sicurezza online da provare gratuitamente Oggi ci sono diverse suite di sicurezza a pagamento tra cui scegliere, quindi come decidi qual è il migliore? Qui guardiamo sette delle migliori suite di sicurezza online che puoi provare gratuitamente ... Leggi di più in ogni fase poi personalizza se stesso al fine di eludere questo rilevamento. I suoi creatori sono davvero andati oltre per evitare di essere scoperti. (Questa è una versione più avanzata del T5000, che è stata rivelata per colpire l'industria automobilistica, i militanti dei diritti e i governi dell'Asia-Pacifico nel 2013 e 2014.)

Quindi il Trojan si installa silenziosamente sul tuo PC e raccoglie informazioni succose, inviandole automaticamente ai server centrali degli hacker.

Perché lo sta facendo? Intelligenza!

Josh Grunzweig e Jen Miller-Osborn, ricercatori di Palo Alto Networks che hanno identificato il Trojan, affermano di aver scoperto una directory etichettata "Intel" sul sistema di una vittima T9000. E questo è il suo unico scopo: raccogliere una serie di dettagli personali su una vittima.

Lo scopo di tutti gli hacker è lo stesso: sfruttare al fine di ottenere un guadagno finanziario. Questo non è diverso.

Il T9000 mira a catturare dati monetari, scambiare conoscenze, proprietà intellettuale e informazioni personali, compresi nomi utente e password.

Non puoi sottovalutare quanto siano importanti i tuoi dati privati: anche se le Informazioni Personalmente Identificabili (PII) come il tuo nome, indirizzo, numero di cellulare e data di nascita possono essere vendute sul Dark Web Ecco quanto potrebbe valere la tua identità sul Dark Web Ecco quanto può valere la tua identità sul Web oscuro È scomodo pensare a te stesso come una merce, ma tutti i tuoi dettagli personali, dal nome e indirizzo ai dettagli del conto bancario, valgono qualcosa per i criminali online. quanto vali? Leggi di più per importi sorprendentemente piccoli, immagina solo se un hacker ha centrato il jackpot e ha ottenuto una quantità intera di informazioni personali!

Se il T9000 è stato utilizzato per sfruttare le istituzioni mediche 5 Motivi per i quali il furto di identità medica è in aumento 5 Motivi per i quali il furto di identità medica sta aumentando I truffatori vogliono i tuoi dati personali e le informazioni sul conto bancario - ma lo sapevi che anche le cartelle cliniche sono di loro interesse? Scopri cosa puoi fare al riguardo. Per saperne di più, ciò sarebbe particolarmente preoccupante.

Anche se è stato esposto solo come società di targeting, il Trojan potrebbe essere utilizzato altrove con effetti simili - vale a dire, i PC di casa. Per quel che ne sappiamo, è già così che viene usato. Acquisirebbe sicuramente dati privati, ma un'ulteriore avvertenza deve essere inviata a chiunque usi Skype per le chat NSFW.

Abbiamo visto come la cosiddetta "Celebgate" ha rovinato la reputazione Come una violazione dei dati "minori" ha fatto notizia e reputazioni minate Come una "minore" violazione dei dati ha fatto notizia e reputazioni in rovina Leggi di più e ha causato gravi increspature su Internet, ma non devi essere all'occhio del pubblico per essere vulnerabile. The Snappening, in cui sono state trapelate le immagini di un presunto 20.000 utenti Snapchat The Snappening: centinaia di migliaia di snapchats potrebbero essere trapelate The Snappening: centinaia di migliaia di snapchats potrebbero essere trapelate Leggi di più online, è un ottimo esempio di questo.

L'abominevole pratica soprannominata "sextortion" implica che una vittima venga ricattata in denaro arrendevole o ulteriore materiale per adulti; in caso contrario, qualsiasi contenuto che un hacker ha già su di sé viene rilasciato online.

È una preoccupazione sempre più diffusa, e si è persino evoluta per assumere un ulteriore controllo della vittima La sestoria si è evoluta ed è più spaventosa che mai La sestoria si è evoluta ed è più spaventosa che mai La sestoria è una tecnica di ricatto ripugnante, prevalente per giovani e anziani, ed è ora ancora più intimidatorio grazie ai social network come Facebook. Cosa puoi fare per proteggerti da questi criminali criminali? Leggi di più ingannandoli nel download di malware che raccoglie i dettagli di familiari e amici. Ciò consente alle minacce dirette di divulgare il materiale a coloro a cui la vittima potrebbe cercare conforto.

Cosa puoi fare a riguardo?

Secondo Palo Alto Networks, le suite di sicurezza 5 Le migliori suite di sicurezza Internet gratuite per Windows 5 Le migliori suite di sicurezza Internet gratuite per Windows Quale suite di sicurezza ti fidi di più? Guardiamo cinque delle migliori suite di sicurezza gratuite per Windows, che offrono tutte funzionalità anti-virus, anti-malware e di protezione in tempo reale. Leggi di più i controlli T9000 per includere i seguenti grandi nomi:

- Sophos

- Comodo

- Norton

- AVG

- McAfee

- Avira

- BitDefender

- Kaspersky

Inoltre, si adatta anche a queste soluzioni di sicurezza meno note: INCAInternet, DoctorWeb, Baidu, TrustPortAntivirus, GData, VirusChaser, Panda, Trend Micro, Kingsoft, Micropoint, Filseclab, AhnLab, JiangMin, Tencent, Rising e 360.

Se sei un utente medio, probabilmente ne hai uno in esecuzione. Ma non fatevi prendere dal panico.

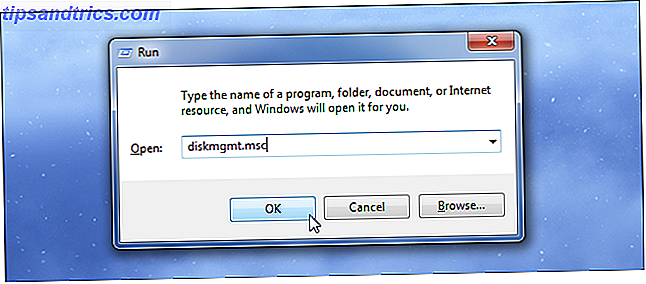

Ecco la cosa più importante: fai attenzione ai file RTF (Rich Text Format) nella tua casella di posta elettronica. Quelli utilizzati per distribuire il Trojan T9000 sfruttano le vulnerabilità CVE-2012-1856 e CVE-2015-1641 nel software Microsoft Office. Nel frattempo, tieni gli occhi aperti per qualsiasi richiesta di Windows riguardante "explorer.exe". Dovresti essere avvisato di questo quando apri Skype con un semplice messaggio che ti chiede il permesso.

Non aprirlo. Negare l'accesso.

Altrimenti, dovresti sempre rispettare le buone pratiche di download, sia che tu sia al lavoro oa casa. Scopri come individuare un'e-mail discutibile Come individuare un allegato di posta elettronica pericoloso Come individuare un allegato di posta elettronica pericolosa Le e-mail possono essere pericolose. Leggere i contenuti di una e-mail dovrebbe essere sicuro se si dispone delle ultime patch di sicurezza, ma gli allegati e-mail possono essere dannosi. Cerca i segnali di avvertimento comuni. Leggi di più e applica quelle lezioni, indipendentemente da chi sei presumibilmente contattato. Assicurati di utilizzare Skype nel modo più sicuro e privato Usa queste impostazioni sulla privacy di Skype per proteggere il tuo account Usa queste impostazioni sulla privacy di Skype per proteggere il tuo account Il tuo account Skype è sicuro? Avete le migliori impostazioni sulla privacy configurate sulla vostra app desktop o mobile Skype? Analizziamo come proteggere il tuo account quando utilizzi il popolare servizio VOIP. Leggi di più possibile.

Poiché attualmente le aziende sono in gran parte sotto attacco, le aziende devono educare il proprio personale alle ultime misure di sicurezza. Se sei un datore di lavoro, avvisa i dipendenti di questa vulnerabilità.

Cos'altro può essere fatto?

Fai attenzione a quali informazioni stai condividendo su Skype. Se si tratta di informazioni sensibili, forse il servizio di messaggistica non è il posto migliore per scambiare quel tipo di dati. Ricorda, anche quelli che infettano PC con malware sperano di raccogliere proprietà intellettuale e segreti commerciali.

Skype ha assicurato alla stampa che sta esaminando il trojan T9000 e le sue implicazioni.

Ma quali misure stai prendendo? Quali consigli dovrebbero dare le aziende al proprio personale? Fateci sapere i vostri pensieri qui sotto.

Crediti immagine: scena della guerra di Troia di Xuan Che; System Lock di Yuri Samoilov; e New Webcam di Hannaford.