C'è una saggezza accettata quando si tratta di evitare 7 punte di Common Sense per aiutarti a evitare di catturare Malware 7 Suggerimenti comuni per aiutarti a evitare la cattura di malware Internet ha reso molto possibile. Accedere alle informazioni e comunicare con persone lontane è diventato un gioco da ragazzi. Allo stesso tempo, tuttavia, la nostra curiosità può condurci rapidamente a vicoli virtuali oscuri ... Leggi di più infettati 10 passaggi da seguire quando si scoprono i malware sul computer 10 passaggi da eseguire quando si scoprono i malware sul computer Vorremmo pensa che Internet sia un posto sicuro dove passare il tempo (tosse), ma sappiamo tutti che ci sono dei rischi dietro ogni angolo. Email, social media, siti Web dannosi che hanno funzionato ... Leggi di più con malware. Non installare software da siti Web non affidabili. Assicurati che il tuo computer sia aggiornato, aggiornato e che tutto il software installato stia eseguendo gli ultimi aggiornamenti. Non aprire allegati sospetti, a prescindere da chi te li manda. Assicurati di disporre di un sistema antivirus corrente. Questo genere di cose.

Dato che l'accesso a Internet, l'e-mail e le tecnologie wireless sono diventate progressivamente più diffuse, abbiamo dovuto adattarci per proteggerci dai software dannosi e dagli hacker. Con ogni nuova minaccia che emerge, i nostri aggiornamenti di saggezza accettati.

Con questo in mente, ti starai chiedendo quale sarà il prossimo passo logico nella distribuzione di software dannoso e nella compromissione dei computer? E se ti dicessi che è stato possibile compromettere da remoto un computer che non era connesso a una rete? E, solo per buona misura, cosa succede se ti dicessi che questo malware è stato trasmesso utilizzando l'improbabile supporto di altoparlanti e microfoni del computer?

Potresti pensarmi piuttosto arrabbiato, ma in realtà è più probabile di quanto pensi. Ecco perché.

BadBIOS

Dragos Ruiu è un analista di sicurezza informatica e un hacker con sede in Canada. Nella sua vita professionale, ha lavorato per un certo numero di giganti dell'IT, tra cui Hewlett Packard e Sourcefire, che è stato recentemente venduto al gigante della rete americana Cisco. È l'uomo dietro la famigerata competizione di hacking Pwn2Own a Vancouver, BC, dove gli individui orientati alla sicurezza cercano per gravi vulnerabilità nei browser Web, nei sistemi operativi e nei sistemi operativi dei telefoni cellulari. Inutile dire che si tratta di un uomo con un pedigree per eccellenza nella sicurezza informatica.

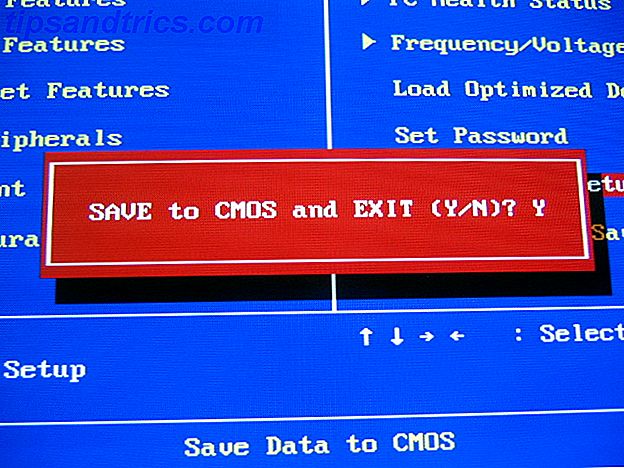

Tre anni fa, notò qualcosa di preoccupante. Il suo Macbook Air (con una copia appena installata di OS X) ha aggiornato spontaneamente il suo firmware. Ancora più preoccupante, quando ha provato ad avviare da un DVD-ROM, la sua macchina ha rifiutato. Ha iniziato a notare che i dati e i file di configurazione venivano eliminati e aggiornati senza le sue istruzioni.

Durante i prossimi mesi, Dragos notò una serie di altri eventi che potevano essere descritti come inspiegabili. Una macchina con il sistema OpenBSD, notoriamente sicuro, si era improvvisamente avviata modificando le sue impostazioni, sempre senza l'istruzione o l'istinto di Dragos. Cominciò a notare che il traffico veniva trasmesso dai computer che avevano rimosso le loro schede di rete e Bluetooth, che altrimenti sarebbe stato impossibile.

Nei successivi tre anni, queste infezioni continuarono a tormentare il laboratorio di Dragos, nonostante i suoi migliori sforzi. Anche dopo aver pulito un computer, rimosso la sua capacità di rete e installato un nuovo sistema operativo, sarebbe tornato al precedente comportamento sospetto.

Dragos ha laboriosamente documentato la sua ricerca su questo malware, che ha soprannominato BadBIOS. Puoi leggere seguire il suo avvincente account su Facebook, Twitter e Google Plus.

Va da sé che la sua storia ha attratto sia il fascino che la derisione dalla comunità tecnologica, in quantità quasi uguali. Indipendentemente dalla veridicità delle affermazioni di Dragos, rimane una domanda interessante. È davvero possibile propagare il malware attraverso i cosiddetti "gap d'aria" usando solo microfoni e altoparlanti? La risposta potrebbe sorprendervi.

La ricerca

Michael Hanspach e Michael Goetz sono due ricercatori del celebre centro accademico tedesco, la Fraunhofer Society per il progresso della ricerca applicata. Nell'edizione del novembre 2013 del Journal of Communications, hanno pubblicato un documento accademico intitolato "Su Covert Acoustical Mesh Networks in Air".

Questo documento discute alcune delle tecnologie dietro a ciò che Dragos Ruiu potrebbe aver scoperto, incluso il modo in cui il malware può essere diffuso su "air gap". La loro ricerca attacca la precedente comprensione di come l'isolamento di un computer infetto garantisce la sicurezza della rete replicando ciò che Ruiu potrebbe aver visto nel suo laboratorio.

Usando computer e comunicazioni acustiche standard, sono stati in grado di collegare un certo numero di computer e trasformarli in una rete ad-hoc che può trasmettere dati su un numero di hop. Hanno persino utilizzato questa interessante tecnologia per fungere da key logger, con sequenze di tasti trasmesse a un utente malintenzionato lontano da molte stanze, con ogni tratto di chiave instradato attraverso stanze multiple e gli altoparlanti ei microfoni presenti nella maggior parte dei moderni computer portatili.

La ricerca di Hanspach e Goetz dipende da qualcosa chiamato "Generic Underwater Application Language" o GUWAL, che è "un linguaggio operativo operativo per la messaggistica tattica in reti sottomarine con bassa larghezza di banda.", E può trasmettere dati a una velocità di 20 bit al secondo. La latenza non è neanche lontanamente vicina alle velocità che ci si aspetterebbe da una connessione di rete in fibra ottica o in rame tradizionale, con ogni hop lungo la rete che richiede circa sei secondi per essere completato.

Il mondo reale

È fondamentale sottolineare che le affermazioni di Ruiu non sono state dimostrate in modo indipendente e che la ricerca di Hanspach e Goetz è proprio questa: la ricerca. Hanno creato una dimostrazione di concetto (molto impressionante) e il loro documento di ricerca è una lettura affascinante. Tuttavia, al momento non circolano malware noti che lo assomiglino.

Ciò significa che non è necessario iniziare a collegare i fori dei microfoni e scollegare gli altoparlanti. Detto questo, ciò che il panorama della sicurezza del futuro ha in serbo è l'ipotesi di chiunque.

Vorrei ringraziare Robert Wallace per il suo prezioso aiuto nella ricerca di questo articolo. Mi piacerebbe anche sentire i tuoi pensieri. Cosa pensi che il malware si diffonda su microfoni e altoparlanti in futuro? Fatemi sapere nei commenti qui sotto.

Crediti immagine: #Fail (sk8geek), Bios Setup (Nick Gray), Bloody Virus (Cheryl Cox), Podcasting (nobmouse)