I telefoni Android, i desktop ei server Linux condividono tutti una discendenza comune. Sono tutti basati su un kernel comune e condividono utilità e componenti comuni. Ogni volta che si riscontra una vulnerabilità di sicurezza in queste aree, il contagio è enorme e inevitabilmente saranno interessati centinaia di milioni di computer e dispositivi mobili.

Una vulnerabilità scoperta di recente (CVE-2016-0728) nel kernel di Linux ne è un esempio sorprendente. Si avvale di un difetto nel portachiavi del sistema operativo e consente a qualsiasi utente o utente non autorizzato di ottenere l'accesso come root al sistema in questione. Ecco come funziona e di cosa devi stare attento.

Capire questa vulnerabilità

Questa vulnerabilità è stata scoperta da Perception Point - un'importante società di consulenza sulla sicurezza delle informazioni basata a Tel Aviv. Il difetto è stato introdotto per la prima volta circa tre anni fa, con il rilascio del Linux Kernel Il kernel di Linux: una spiegazione nei termini di Layman Il kernel di Linux: una spiegazione nei termini di Layman C'è solo una cosa di fatto che le distribuzioni di Linux hanno in comune: il Kernel Linux. Ma mentre si parla spesso, molte persone non sanno esattamente cosa fa. Leggi di più versione 3.8. Perception Point stima che circa i due terzi dei dispositivi Android e una quantità inconoscibile di desktop e server Linux (probabilmente tra decine di milioni) siano vulnerabili.

Come accennato in precedenza, questo difetto si trova nel portachiavi del sistema operativo. Questo è il componente utilizzato in Linux che consente ai driver di memorizzare nella cache i dati di sicurezza, come chiavi di crittografia e token di autenticazione. In base alla progettazione, i dati contenuti nel portachiavi del sistema operativo non dovrebbero essere accessibili ad altre applicazioni.

L'exploit stesso sfrutta un difetto di come viene gestita la memoria nel portachiavi del sistema operativo. Eseguendo un overflow del buffer, gli hacker possono attivare il sistema operativo per l'esecuzione di alcuni shellcode arbitrari, che verrebbero eseguiti come root.

Si prevede che la maggior parte delle distribuzioni Linux emetterà delle correzioni all'inizio della prossima settimana. Ma se hai un moderno processore Intel (Broadwell o successivo), SMAP (Supervisory Mode Access Prevention) e SMEP (Supervisory Mode Execution Prevention) dovrebbero essere abilitati e limiteranno il danno che questa vulnerabilità può infliggere.

Nel frattempo, se sei su Android, SELinux dovrebbe fare lo stesso. Vale la pena sottolineare che Google ha minimizzato con veemenza i rischi presentati da questa vulnerabilità. In una dichiarazione, hanno affermato che tutti i dispositivi con Android 5.0 Lollipop e versioni successive sono protetti da SELinux e che la maggior parte dei dispositivi meno recenti (con Android 4.4 KitKat e versioni precedenti) non contiene il codice vulnerabile introdotto nella versione 3.8 del kernel Linux .

Il team di sicurezza Android si è anche lamentato del fatto che a loro non è stata data notifica di rilascio di una patch. In sostanza, hanno affermato che il Perception Point non ha fornito una divulgazione responsabile. Informativa completa o responsabile: come vengono scoperte le vulnerabilità di sicurezza. Divulgazione completa o responsabile: come vengono scoperte le vulnerabilità di sicurezza. Le vulnerabilità di sicurezza nei pacchetti software popolari vengono scoperte continuamente, ma come sono segnalato agli sviluppatori e in che modo gli hacker vengono a conoscenza delle vulnerabilità che possono sfruttare? Leggi di più .

In sostanza, non stanno dicendo che non c'è un problema, ma che colpisce una proporzione molto più piccola di dispositivi Android, come sostenuto in precedenza da Perception Point. Nonostante ciò, stanno emettendo una correzione che, una volta rilasciata, dovrebbe chiudere definitivamente questa vulnerabilità.

Verifica il tuo privilegio

Uno dei principi fondamentali della sicurezza informatica può essere sinteticamente riassunto: non tutti gli utenti dovrebbero essere in grado di fare tutto in ogni momento .

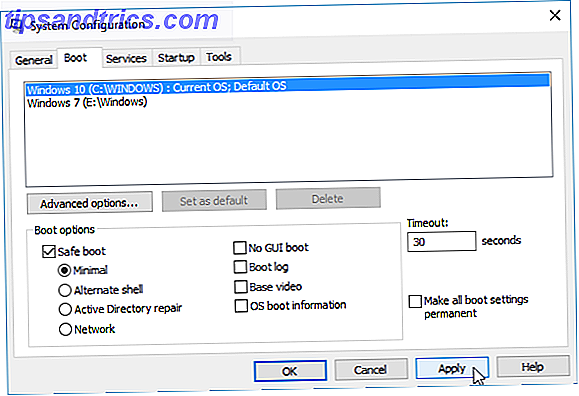

Se un utente è stato perennemente connesso come root o come amministratore, sarebbe molto più facile per un pezzo di malware o un utente remoto attaccante causare danni significativi. È per questo motivo che la maggior parte degli utenti e delle applicazioni esiste in una modalità limitata con autorizzazioni limitate. Quando vogliono fare qualcosa che potrebbe danneggiare il computer - come installare un nuovo programma o modificare un file di configurazione importante - devono prima elevarne i privilegi. Questo concetto è universale e può essere trovato praticamente in ogni sistema operativo.

Supponiamo che qualcuno sia connesso a un computer Linux o Mac con un account amministratore e desiderino modificare i loro host. Come modificare il file Hosts di Mac OS X (e perché potresti desiderarlo) Come modificare il file Hosts di Mac OS X (e Perché potresti volere) Il file hosts viene utilizzato dal tuo computer per mappare i nomi degli host in indirizzi IP. Aggiungendo o rimuovendo le linee al file hosts è possibile modificare la posizione in cui determinati domini faranno riferimento quando vi si accede ... Leggi altro file per rimappare un nome host con un indirizzo IP locale. Se cercano semplicemente di aprirlo immediatamente con un editor di testo, il sistema operativo ritorna con un messaggio di errore che dice qualcosa come "accesso negato".

Per farlo funzionare, dovrebbero elevare i loro privilegi. Possono entrare indefinitamente nella modalità superutente. Che cos'è SU & Perché è importante usare Linux in modo efficace? Cos'è SU & Perché è importante usare Linux in modo efficace? L'account utente Linux SU o root è uno strumento potente che può essere utile se usato correttamente o devastante se usato imprudentemente. Diamo un'occhiata al motivo per cui dovresti essere responsabile quando usi SU. Leggi di più eseguendo "sudo su". Questo è utile se stanno per eseguire una serie di azioni limitate, per un periodo di tempo non specificato. Per uscire da questa modalità e tornare al normale account utente, usa semplicemente il comando "exit".

Per eseguire un solo comando come superutente, basta pronunciare questo comando con "sudo". Usando l'esempio del file hosts, puoi modificarlo con "sudo vim etc / hosts". Ti verrà quindi richiesta la tua password. Se l'account non dispone di privilegi di amministratore (ovvero è un account utente standard), il comando non funzionerà.

Su Android, hanno un modello di autorizzazioni fondamentalmente diverso, in cui le applicazioni sono atomizzate e in modalità sandbox e gli utenti possono apportare modifiche limitate. Gli utenti sono attivamente scoraggiati dall'accedere alla radice. È per questo motivo che la maggior parte dei vettori e produttori (con HTC, tra le eccezioni, come per la prima generazione di HTC One Come per la prima generazione di HTC One Insolitamente, non ci sono programmi di utilità speciali che consentono questo - invece, è necessario utilizzare il rooting approvato di HTC metodo) Leggi di più) scoraggia attivamente gli utenti dal rooting dei loro telefoni e perché è diventato un po 'un' "arte oscura".

Anche Windows ha il proprio sistema di privilegi elevati. Ogni volta che un programma apporta una modifica al sistema che richiede autorizzazioni avanzate, Windows richiederà all'utente una finestra UAC (controllo dell'accesso utente). Questo mostra il programma che richiede autorizzazioni elevate. Se al codice è stata assegnata una firma crittografica, verrà mostrato chi ha firmato, consentendo di individuare i programmi impostori. L'utente può quindi scegliere di concedere al programma le autorizzazioni richieste o rifiutare.

Anche se questo processo non è privo di difetti (le finestre UAC sono considerate piuttosto fastidiose Stop UAC fastidiosi - Come creare una whitelist per il controllo dell'account utente [Windows] Stop fastidiosi messaggi UAC - Come creare una whitelist per il controllo dell'account utente [Windows] Da allora Vista, noi utenti di Windows siamo stati infastiditi, infastiditi, infastiditi e stanchi del prompt UAC (User Account Control) che ci informa che è stato avviato un programma che abbiamo lanciato intenzionalmente.Veramente, è migliorato, ... Read More, and are generalmente solo "cliccato", ad esempio), è generalmente funzionante. Tuttavia, può essere facilmente aggirato da difetti nel sistema operativo, molto simile a quello identificato da Perception Point.

Aumento delle minacce ai dispositivi Linux

Negli ultimi anni, abbiamo assistito a una serie di attacchi rivolti ai sistemi operativi basati su Linux, che consolidano la sua posizione sul mercato dei server e aumentano la sua quota di mercato sul desktop.

Recentemente, un ricercatore in Russia ha scoperto un Trojan di accesso remoto Come gestire in modo semplice ed efficace i Trojan di accesso remoto Come gestire in modo semplice ed efficace Trojan di accesso remoto Odore di un RAT? Se pensi di essere stato infettato da un Trojan di accesso remoto, puoi facilmente liberartene seguendo questi semplici passaggi. Leggi altro che è stato progettato per aiutare un utente malintenzionato a spiare gli utenti. Chiamato Linux.Ekoms.1, il Trojan prende uno screenshot ogni 30 secondi e lo salva in una cartella temporanea come un JPEG mascherato con una diversa estensione di file. Un'ulteriore analisi del Trojan ha rivelato che gli sviluppatori stavano lavorando su funzionalità che permettessero di registrare l'audio. Questi file verranno quindi inviati a un server remoto. Gli aggressori sarebbero anche in grado di emettere comandi attraverso un server command-and-control.

Un altro rootkit per Linux - chiamato Snakso-A - ha come target i server Web Linux a 64 bit e ha messo a tacere in silenzio le pagine Web che venivano servite per iniettare un iFrame contenente malware.

Poi, naturalmente, ci sono le vulnerabilità che sono state così gravi, sono diventate notizie internazionali. Sto parlando di personaggi come Shellshock Worse Than Heartbleed? Conoscere ShellShock: una nuova minaccia per la sicurezza per OS X e Linux Peggio di Heartbleed? Scopri ShellShock: una nuova minaccia per la sicurezza per OS X e Linux Leggi di più, la vulnerabilità di GHOST Il difetto di Ghost di Linux: Tutto quello che devi sapere Il difetto di Ghost di Linux: Tutto quello che devi sapere La vulnerabilità di GHOST è un difetto in una parte vitale di ogni importante distro Linux. In teoria, potrebbe consentire agli hacker di assumere il controllo dei computer senza bisogno di nome utente o password. Ulteriori informazioni e Heartbleed Heartbleed: cosa puoi fare per restare al sicuro? Heartbleed: cosa puoi fare per restare al sicuro? Leggi di più .

Queste minacce sono generalmente risolte in maniera opportuna dai manutentori e dagli sviluppatori dei componenti Linux su cui operano. Tuttavia, negli ultimi mesi, la loro capacità di farlo è stata messa in discussione, a causa del finanziamento e della scarsità di personale, portando alcuni a chiedersi se Linux è stata vittima del proprio successo. Linux è stata vittima del proprio successo? Linux è stato vittima del proprio successo? Perché il capo della Linux Foundation, Jim Zemlin, ha recentemente affermato che "l'età d'oro di Linux" potrebbe presto finire? La missione di "promuovere, proteggere e far avanzare Linux" ha fallito? Leggi di più .

Controlla gli aggiornamenti

Nei prossimi giorni, la maggior parte delle distribuzioni Linux pubblicheranno le patch, così come Google per Android. Si consiglia di controllare regolarmente il proprio gestore di pacchetti per gli aggiornamenti.

Questa vulnerabilità ti ha fatto dubitare se dovresti continuare a usare Linux? Parlamene nei commenti qui sotto.

Crediti fotografici: Crypt (Christian Ditaputratama), PasswordFile (Christiaan Colen)