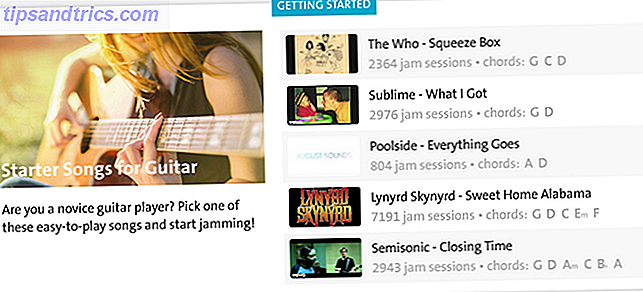

Debian è una delle distribuzioni Linux più popolari. È solido, affidabile e paragonabile a Arch e Gentoo, relativamente facile da comprendere per i nuovi arrivati. Ubuntu è costruito su di esso Debian vs Ubuntu: quanto è arrivato Ubuntu tra 10 anni? Debian vs Ubuntu: quanto è arrivato Ubuntu tra 10 anni? Ubuntu ha 10 anni! Il re delle distribuzioni Linux ha fatto molta strada sin dal suo inizio nel 2004, quindi diamo un'occhiata a come si è sviluppato in modo diverso da Debian, la distribuzione su ... Read More, ed è spesso usata per alimentare il Raspberry Pi. Come installare un Sistema operativo per il tuo Raspberry Pi Come installare un sistema operativo per il tuo Raspberry Pi Ecco come ottenere un nuovo sistema operativo installato e funzionante sul tuo Pi - e come clonare la tua configurazione perfetta per un rapido ripristino di emergenza. Leggi di più .

Secondo quanto affermato dal fondatore di Wikileaks, Julian Assange, si presume che sia in grado di comprendere l'apparato di intelligence americano.

O è?

Parlando alla conferenza World Hosting Days del 2014, Julian Assange ha descritto come alcuni stati nazione (non nominando nomi, tosse per l' America tosse ) abbiano intenzionalmente reso certe distribuzioni Linux insicure, al fine di portarle sotto il controllo della loro rete di sorveglianza. È possibile visualizzare il preventivo completo dopo il segno dei 20 minuti qui:

Ma Assange ha ragione?

Uno sguardo a Debian e sicurezza

Nel discorso di Assange, egli menziona come le innumerevoli distribuzioni siano state intenzionalmente sabotate. Ma lui menziona Debian per nome, quindi potremmo anche concentrarci su quello.

Negli ultimi 10 anni, in Debian sono state identificate numerose vulnerabilità. Alcune di queste sono state gravi vulnerabilità di tipo zero-day Cos'è una vulnerabilità Zero Day? [MakeUseOf Explains] Che cos'è una vulnerabilità Zero Day? [MakeUseOf Explains] Leggi altro che ha interessato il sistema in generale. Altri hanno influito sulla sua capacità di comunicare in modo sicuro con i sistemi remoti.

L'unica vulnerabilità che Assange menziona esplicitamente è un bug nel generatore di numeri casuali OpenSSL di Debian scoperto nel 2008.

Numeri casuali (o, almeno, pseudocasuali, estremamente difficili da ottenere vera casualità su un computer) sono una parte essenziale della crittografia RSA. Quando un generatore di numeri casuali diventa prevedibile, l'efficacia della crittografia precipita e diventa possibile decodificare il traffico.

Certo, in passato la NSA ha intenzionalmente indebolito la forza della crittografia di livello commerciale riducendo l'entropia dei numeri generati casualmente. È stato tanto tempo fa, quando una forte crittografia era considerata con sospetto dal governo degli Stati Uniti e persino soggetta alla legislazione sulle esportazioni di armi. The Code Book di Simon Singh descrive abbastanza bene quest'epoca, concentrandosi sui primi tempi di Pretty Good Privacy di Philip Zimmerman e sulla battaglia legale che ha combattuto con il governo degli Stati Uniti.

Ma è stato tanto tempo fa, e sembra che l'insetto del 2008 sia stato il risultato di una cattiveria, ma piuttosto di un'incompetenza tecnologica sbalorditiva.

Due linee di codice sono state rimosse dal pacchetto OpenSSL di Debian perché stavano producendo messaggi di avviso negli strumenti di compilazione Valgrind e Purify. Le linee sono state rimosse e gli avvertimenti sono scomparsi. Ma l'integrità dell'attuazione di Debian di OpenSSL è stata fondamentalmente paralizzata .

Come impone il rasoio di Hanlon, non attribuire mai alla malizia ciò che può essere facilmente spiegato come incompetenza. Per inciso, questo particolare bug è stato satirizzato dal fumetto web XKCD.

Scrivendo sull'argomento, il blog di IgnorantGuru ipotizza anche il recente bug di Heartbleed (di cui abbiamo parlato l'anno scorso Heartbleed - What Can You Do To Stay Safe? Heartbleed - What Can You Do To Stay Safe? Read More) potrebbe anche essere stato un prodotto di i servizi di sicurezza che cercano intenzionalmente di minare la crittografia su Linux.

Heartbleed era una vulnerabilità di sicurezza nella libreria OpenSSL che poteva potenzialmente vedere un utente malintenzionato sottrarre informazioni protette da SSL / TLS, leggendo la memoria dei server vulnerabili e ottenendo le chiavi segrete utilizzate per crittografare il traffico. A quel tempo, minacciava l'integrità dei nostri sistemi bancari e commerciali online. Centinaia di migliaia di sistemi erano vulnerabili e interessavano quasi tutte le distribuzioni Linux e BSD.

Non sono sicuro di quanto sia probabile che dietro ci fossero i servizi di sicurezza.

Scrivere un solido algoritmo di crittografia è estremamente difficile . L'implementazione è altrettanto difficile. È inevitabile che alla fine venga scoperta una vulnerabilità o un difetto (spesso si trovano in OpenSSL. Massive Bug in OpenSSL mette molta Internet a rischio. Un grosso bug in OpenSSL mette molta Internet a rischio Se sei una di quelle persone che hanno sempre creduto che la crittografia open source è il modo più sicuro per comunicare online, ti sorprende un po 'di più. È così grave, occorre creare un nuovo algoritmo o riscrivere un'implementazione.

È per questo che gli algoritmi di crittografia hanno intrapreso un percorso evolutivo e ne sono stati creati di nuovi quando le carenze sono state rilevate in ordine di importanza.

Precedenti accuse di interferenza governativa nell'open source

Naturalmente, non è raro che i governi si interessino a progetti open source. Inoltre, non è raro che i governi siano accusati di influenzare in modo tangibile la direzione o la funzionalità di un progetto software, sia attraverso la coercizione, l'infiltrazione o sostenendola finanziariamente.

Yasha Levine è uno dei giornalisti investigativi che ammiro di più. Ora sta scrivendo per Pando.com, ma prima si è tagliato i denti scrivendo per il leggendario moscovita bisbetico, The Exile, che è stato chiuso nel 2008 dal governo di Putin. Nella sua durata di undici anni, è diventato famoso per il suo contenuto ruvido e oltraggioso, così come per il feroce rapporto investigativo di Levine (e del co-fondatore Mark Ames, che scrive anche per Pando.com).

Questo talento per il giornalismo investigativo lo ha seguito a Pando.com. Nel corso dell'ultimo anno, Levine ha pubblicato un numero di pezzi che evidenziano i legami tra il Progetto Tor e quello che lui chiama il complesso di sorveglianza militare degli Stati Uniti, ma è in realtà l'Ufficio di Ricerca Navale (ONR) e la Difesa avanzata Progetti di ricerca Agenzia (DARPA).

Tor (o, The Onion Router) Navigazione davvero privata: una guida utente non ufficiale di Tor Navigazione davvero privata: una guida utente non ufficiale di Tor Tor fornisce navigazione e messaggistica veramente anonime e non rintracciabili, oltre all'accesso al cosiddetto "Deep Web" . Tor non può essere rotto plausibilmente da nessuna organizzazione sul pianeta. Per saperne di più, per coloro che non sono al passo con la velocità, è un software che anonimo il traffico rimbalzandolo attraverso più endpoint crittografati. Il vantaggio di questo è che puoi usare Internet senza rivelare la tua identità o essere soggetto alla censura locale, il che è utile se vivi in un regime repressivo, come la Cina, Cuba o l'Eritrea. Uno dei modi più semplici per ottenerlo è con il Tor Browser basato su Firefox, di cui ho parlato qualche mese fa. Come si può sfogliare ufficialmente Facebook su Tor Come si può sfogliare ufficialmente su Facebook Oltre Tor, Facebook ha lanciato un indirizzo .onion per gli utenti Tor per accedere al famoso social network. Vi mostriamo come accedervi nel Tor-Browser. Leggi di più .

Per inciso, il mezzo in cui ti trovi a leggere questo articolo è di per sé un prodotto dell'investimento DARPA. Senza ARPANET, non ci sarebbe Internet.

Per riassumere i punti di Levine: dal momento che la TOR ottiene la maggior parte dei suoi finanziamenti dal governo degli Stati Uniti, è quindi inesorabilmente legata a loro e non può più operare in modo indipendente. Ci sono anche alcuni contributori TOR che hanno precedentemente lavorato con il governo degli Stati Uniti in una forma o nell'altra.

Per leggere i punti di Levine in pieno, leggi "Quasi tutti i soggetti coinvolti nello sviluppo di Tor erano (o sono) finanziati dal governo degli Stati Uniti", pubblicato il 16 luglio 2014.

Poi leggi questa confutazione, di Micah Lee, che scrive per The Intercept. Per riassumere le contro-argomentazioni: il DOD è altrettanto dipendente dal TOR per proteggere i propri operativi, il progetto TOR è sempre stato aperto su dove sono venute le loro finanze.

Levine è un grande giornalista, uno dei quali ho molta ammirazione e rispetto per. Ma a volte mi preoccupo che cada nella trappola di pensare che i governi - qualsiasi governo - siano entità monolitiche. Non lo sono. Piuttosto, è una macchina complessa con diversi ingranaggi indipendenti, ognuno con i propri interessi e le proprie motivazioni, lavorando autonomamente.

È del tutto plausibile che un dipartimento del governo sia disposto a investire in uno strumento per l'emancipazione, mentre un altro si impegnerebbe in comportamenti anti-libertà e anti-privacy.

E proprio come ha dimostrato Julian Assange, è straordinariamente semplice presumere che ci sia una cospirazione, quando la spiegazione logica è molto più innocente.

I teorici della cospirazione sono coloro che rivendicano insabbiamenti ogni volta che esistono dati insufficienti per supportare ciò che sono sicuri sia vero.

- Neil deGrasse Tyson (@neiltyson) 7 aprile 2011

Abbiamo raggiunto il picco WikiLeaks?

Sono solo io, o sono passati i giorni migliori di WikiLeaks?

Non molto tempo fa Assange parlava agli eventi TED a Oxford e alle conferenze sugli hacker a New York. Il marchio WikiLeaks era forte e stavano scoprendo cose davvero importanti, come il riciclaggio di denaro nel sistema bancario svizzero e la corruzione dilagante in Kenya.

Ora, WikiLeaks è stato messo in ombra dal personaggio di Assange - un uomo che vive in un esilio autoimposto nell'ambasciata ecuadoriana di Londra, fuggito da alcune accuse criminali piuttosto gravi in Svezia.

Assange stesso non è apparentemente stato in grado di superare la sua precedente notorietà, e ora ha iniziato a fare affermazioni stravaganti a chiunque lo ascolti. È quasi triste Soprattutto se si considera che WikiLeaks ha svolto un lavoro piuttosto importante che è stato fatto deragliare dall'attrazione di Julian Assange.

Ma qualunque cosa tu pensi di Assange, c'è una cosa che è quasi certa. Non c'è assolutamente alcuna prova che gli Stati Uniti si siano infiltrati in Debian. O qualsiasi altra distro Linux, del resto.

Crediti fotografici: 424 (XKCD), codice (Michael Himbeault)