Parliamo molto di metadata Metadata - Le informazioni sui tuoi metadati di informazioni - Le informazioni sulle tue informazioni Leggi di più, specialmente dopo le rivelazioni su quanto la NSA sta raccogliendo. Per la maggior parte, non sembra così male che siano in grado di vedere quelle cose - se riescono a vedere quando hai fatto una chiamata, ma non riesci a sentire quello che hai detto, è un grosso problema?

Che cosa sono i metadati?

Prima di iniziare, impostiamo le basi e assicuriamoci di sapere esattamente quali metadati sono. Come potresti ricavare dal nome, si tratta di dati sui dati, informazioni sulle informazioni. Ciò che questo significa in pratica è molto vario, ma l'importante è che non contenga il contenuto dei tuoi messaggi. Le cose che dici in una chiamata o in un testo non sono registrate nei metadati.

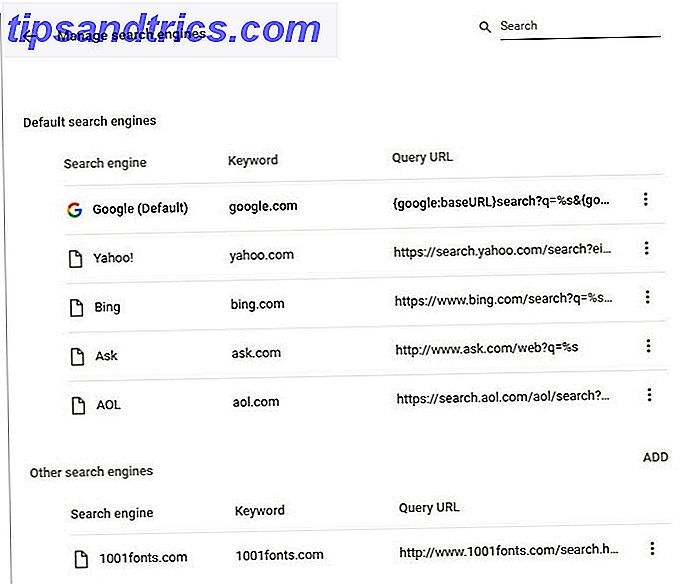

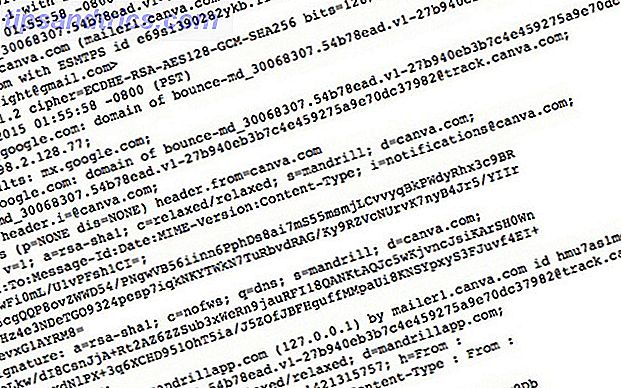

Quindi, cos'è? Durante una chiamata, il numero di telefono che si chiama, il numero di serie univoco del telefono che si chiama, l'ora e la durata della chiamata e la posizione di ciascuno dei chiamanti sono codificati nei metadati. E i metadati della posta elettronica Che cosa puoi imparare da un'intestazione dell'email (metadati)? Cosa puoi imparare da un'intestazione email (metadati)? Hai mai ricevuto un'e-mail e ti sei davvero chiesto da dove venisse? Chi lo ha inviato? Come potevano sapere chi sei? Sorprendentemente molte di queste informazioni possono provenire dal ... Per saperne di più? I nomi e gli indirizzi e-mail del mittente e del destinatario, le informazioni sul trasferimento del server, i dettagli della data e del fuso orario, l'oggetto dell'email, lo stato della ricevuta di lettura e le informazioni sul client di posta sono tutti codificati nei metadati. Anche i tuoi tweet contengono metadati.

Quindi, come puoi vedere, anche se non ci sono contenuti da registrare, ci sono ancora un po 'di informazioni che possono essere viste da questi dettagli ( The Guardian ha pubblicato una grande pagina interattiva sui metadati che ti darà qualche dettaglio in più). Quindi, cosa potrebbe esattamente un'agenzia di intelligence raccogliere da questo tipo di informazioni?

Un caso di studio

Naked Security, il blog di Sophos, ha riportato un affascinante esperimento fatto con alcuni metadati alla fine dello scorso anno. Un uomo olandese ha permesso a un ricercatore di installare un'app di raccolta dati sul suo telefono per raccogliere vari tipi di metadati per una settimana. Questo è importante: erano solo metadati. Nessun contenuto. Solo i tipi di cose che i governi di tutto il mondo potrebbero facilmente ottenere.

Cosa hanno scoperto i ricercatori? L'età dell'uomo, il fatto che è un neolaureato, che ha lavorato per lunghe ore e ha avuto un lungo tragitto in treno, che ha continuato a lavorare fino a tarda sera, che è appassionato di sport (soprattutto ciclismo), che legge i thriller scandinavi, che ha una fidanzata, che probabilmente è un cristiano, che probabilmente si identifica con il partito della Sinistra Verde dei Paesi Bassi, che è interessato alla tecnologia e alla privacy, e molti dettagli sul suo lavoro: che era un avvocato, dove lavorava, che tipo di legge ha affrontato, chi nel governo era in contatto con, e alcuni dei suoi interessi professionali.

Oh, e sono stati in grado di indovinare la password dei suoi account Twitter, Google e Amazon combinando le informazioni ottenute dai suoi metadati con le informazioni rilasciate dopo l'hack di Adobe.

Forse in modo molto terrificante, i ricercatori hanno affermato che i metodi e gli strumenti utilizzati erano significativamente meno sofisticati di quelli che potrebbero essere utilizzati da un'agenzia di intelligence. I metadati stanno iniziando a sembrare un grosso problema ora, non è vero?

Certamente, avere dei ricercatori in grado di farlo in laboratorio e avere un'agenzia governativa che lo mette in pratica è piuttosto diverso.

Esempi del mondo reale con conseguenze del mondo reale

Le carriere, se non le vite, possono essere rovinate dai metadati. Chiedilo a David Petraeus. Potresti ricordare Petraeus come un generale a quattro stelle molto decorato e di tutto rispetto che dirigeva le operazioni delle forze USA e NATO in Afghanistan come Comandante del Comando Centrale degli Stati Uniti. Nel 2011, è stato confermato all'unanimità come direttore della CIA, ma si è dimesso in disonore nel 2012. Perché? Metadati.

Puoi leggere l'intera cronologia, ma la versione breve è questa: Petraeus stava intraprendendo una relazione extraconiugale con un altro membro dell'esercito, Paula Broadwell. Broadwell mandò alcune e-mail minacciose ad un amico della famiglia Petraeus - e avrebbe potuto finire lì. Ma l'FBI usava i metadati per tracciare le informazioni di accesso dagli hotel e ricondurre i dati con gli elenchi degli ospiti, rivelando alla fine Broadwell come fonte delle e-mail e portando alla rivelazione della relazione di Petraeus e alle sue successive dimissioni.

Gran parte dei metadati che hanno portato alla scoperta dell'affare non sono neppure derivati da e-mail inviate - Petraeus e Broadwell hanno comunicato aderendo allo stesso account e-mail e salvando bozze che l'altro avrebbe poi letto. Solo i metadati di accesso erano sufficienti per individuare gli investigatori.

Pensa che i generali a quattro stelle sono a rischio, ma i cittadini comuni non producono metadati preziosi? Dillo ai manifestanti in Ucraina che hanno ricevuto messaggi di testo che dicevano "Caro sottoscrittore, sei registrato come partecipante a un disturbo di massa". In un paese che sta attraversando disordini politici e militari, vorresti che i tuoi registri telefonici dicessero al governo che tu era stato al sito di una dimostrazione?

Cosa puoi fare per proteggerti?

Sfortunatamente, a meno di spegnere il telefono e usarlo solo quando è assolutamente necessario, non c'è molto che tu possa fare. Le informazioni sulla posizione, ad esempio, sono impossibili da eliminare: il telefono si connette costantemente alle torri cellulari per ottenere un segnale forte e viene registrata la connessione a tale torre. E quando chiami qualcuno, le informazioni di instradamento (il tuo telefono e il loro) devono essere visibili ad un certo punto, altrimenti la rete cellulare non saprà dove dirigere la chiamata.

Ti abbiamo fornito numerosi suggerimenti per proteggere il contenuto dei tuoi messaggi: puoi utilizzare un'app di messaggistica crittografata 6 App di messaggistica iOS protette che richiedono molto seriamente la privacy 6 App di messaggistica iOS sicure che prendono molto sul serio la privacy Non pensare che i tuoi messaggi siano letto da feste indesiderate? Ottieni un'app di messaggistica sicura e non ti preoccupare più. Per saperne di più, anche crittografare le chiamate 3 modi per rendere le comunicazioni Smartphone più sicuro 3 modi per rendere le comunicazioni Smartphone più sicure Total privacy! O così pensiamo, mentre le nostre parole e le nostre informazioni sono volate in aria. Non è così: in primo luogo è una parola di intercettazioni senza garanzia, quindi è la parola di giornali, avvocati, assicuratori e altro hackerare il tuo ... Leggi di più -ma se sei preoccupato per i metadati, la tua migliore scommessa è quella di non dare la NSA (o qualsiasi altra cosa agenzia governativa di cui sei preoccupato) una grande quantità di dati con cui lavorare. Come puoi mantenere i loro record al minimo? Utilizzo di un telefono bruciatore Malato di NSA che ti tiene sotto controllo? Brucialo con un telefono bruciatore Malato dell'NSA che ti tiene sotto controllo? Brucialo con un telefono bruciatore Malato dell'NSA che ti insegue usando le coordinate di posizionamento del telefono? I telefoni prepagati conosciuti colloquialmente come "bruciatori" possono fornire una privacy parziale. Per saperne di più, l'utilizzo di più telefoni, la modifica frequente dei numeri e l'uso di indirizzi e-mail diversi renderanno più difficile il collegamento di informazioni specifiche.

Oltre a questo, la cosa migliore da fare è intraprendere un'azione politica: iscriviti alle campagne per la privacy Lezioni apprese da Non spiarci: la tua guida alle lezioni sulla privacy di Internet apprese da non spiarci: la tua guida alla privacy su Internet Leggi di più, spingi le aziende devono essere trasparenti su ciò che stanno facendo con i tuoi dati e votare con il tuo portafoglio. I metadati saranno sempre disponibili, ma la disponibilità delle aziende a consegnarli al governo è qualcosa che potremmo essere in grado di cambiare.

Sei preoccupato per il governo che mette le mani sui tuoi metadati? Hai preso delle precauzioni per mantenere la tua privacy? Di quali altre strategie hai sentito parlare per mantenere privati i tuoi metadati? Condividi i tuoi pensieri qui sotto!

Crediti immagine: concetto divertente con maschera teatrale tramite Shutterstock, Marina degli Stati Uniti tramite Wikimedia Commons.