Se vivi in una società libera e democratica, l'idea che qualcuno possa controllare le tue scelte di navigazione probabilmente è abbastanza inquietante. I datori di lavoro che bloccano Facebook durante l'orario di lavoro possono essere accettabili. Ciò che una società libera dovrebbe assolutamente opporre, tuttavia, è la censura basata sul codice morale di qualcun altro, sul credo religioso o sull'ideologia politica.

Indipendentemente da chi fa la censura, i metodi utilizzati sono più o meno gli stessi. Questo articolo esamina alcuni dei metodi più comuni utilizzati per filtrare i contenuti e le tendenze emergenti. In ogni caso, ho fornito una soluzione o una soluzione pratica.

Lo stato attuale della censura di Internet

Internet viene censurato in diversi paesi in tutto il mondo. Oltre un miliardo di persone - il 20 percento della popolazione globale - sono colpite. A causa della sua grande popolazione di utenti di Internet (oltre 500 milioni), la Cina è il colpevole più noto, ma certamente non il peggiore. La nostra Guida alla liberazione delle informazioni di Jim Rion ha alcune informazioni utili sulla censura globale su Internet Evitare la censura: come i siti web bloccati rimangono online e accessibili [MakeUseOf Explains] Evitare la censura: come i siti web bloccati rimangono online e accessibili [MakeUseOf Explains] Abbiamo sentito molto di recente sul blocco dei siti Web, in particolare con le organizzazioni anti-pirateria che obbligano i fornitori di servizi Internet a bloccare l'accesso a The Pirate Bay nel Regno Unito e altrove. Tuttavia, quando il fornitore di servizi Internet del Regno Unito BT ... Leggi di più e elenca i seguenti paesi come i peggiori trasgressori:

- Corea del nord

- Cina

- Ho corso

- Arabia Saudita

Altri paesi non ben noti per la censura di Internet includono Bahrain, Bielorussia, Birmania, Cuba, Siria, Uzbekistan, Turkmenistan e Vietnam.

La censura di Internet non è limitata ai regimi oppressivi. Ad esempio, è prassi comune per le istituzioni educative di tutto il mondo implementare il filtraggio dei contenuti ritenuti discutibili. Anche le aziende e le istituzioni fanno lo stesso. Molti punti di accesso WiFi pubblici bloccano la pornografia o il materiale basato sull'odio e la violenza. Forse hai anche utilizzato gli hotspot WiFi pubblici in cui l'accesso ai siti di streaming multimediali è stato bloccato e il download dei file è stato limitato. Chiaramente, Internet non è gratuito.

I metodi utilizzati per la censura di Internet

Blocco IP

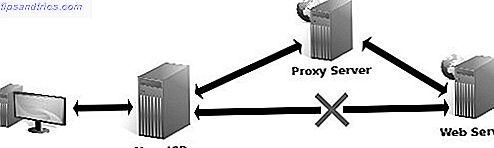

Questo è il metodo più basilare utilizzato per filtrare il contenuto. Implica il blocco dell'indirizzo IP del sito web di destinazione. Sfortunatamente, anche tutti i siti Web che condividono lo stesso indirizzo IP, che di solito è il caso su un server di hosting condiviso, sono bloccati. Questo è stato il metodo utilizzato dagli ISP nel Regno Unito per bloccare The Pirate Bay in seguito ad un'ingiunzione del tribunale nell'aprile 2012. Soluzione : tutto ciò che serve è un proxy con accesso al sito bloccato. Ci sono numerosi proxy gratuiti online. Questo articolo di Guy McDowell elenca quattro siti che ti forniscono un elenco proxy aggiornato gratuito 4 siti che ti forniscono un elenco proxy aggiornato gratuito 4 siti che ti forniscono un elenco proxy aggiornato gratuito Ulteriori informazioni. Il server proxy recupera il sito Web per te e lo visualizza sul tuo browser. Il tuo ISP vede solo l'indirizzo IP del proxy e non il sito web bloccato. I siti Web bloccati possono anche superare questo metodo di censura aggiungendo un nuovo indirizzo IP e facendone sapere agli utenti. Gli utenti sono quindi in grado di accedere al sito senza problemi.

DNS Filtering and Redirection

Questo è un metodo di filtraggio molto più sofisticato in cui il DNS DNS (Domain Name Server) è solo un proxy: utilizzare una VPN per accedere ai DNS bloccati per regione è solo un proxy: utilizzare una VPN per accedere ai video bloccati per regione Per motivi di copyright, alcuni media le aziende consentono solo di visualizzare i loro contenuti in determinate aree geografiche. In parole povere, ciò significa che sono dei meani che fanno schifo. E cosa fa Internet ... Read More non riesce a risolvere il dominio corretto o restituisce un indirizzo IP errato. In molti paesi gli ISP utilizzano questo metodo per bloccare i siti illegali, ad esempio, Danimarca e Norvegia utilizzano il filtro DNS per bloccare i siti web di pornografia infantile. Anche la Cina e l'Iran hanno utilizzato questo metodo numerose volte in passato per bloccare l'accesso a siti legittimi. Leggi l'articolo di Danny su come cambiare il tuo DNS Come cambiare i tuoi server DNS e migliorare la sicurezza di Internet Come cambiare i server DNS e migliorare la sicurezza Internet Immagina questo: ti svegli una bella mattina, versati una tazza di caffè e poi siediti al tuo computer per iniziare il tuo lavoro per la giornata. Prima di ottenere effettivamente ... Leggi di più per ulteriori informazioni approfondite.

Soluzione : un modo per aggirare questo problema è trovare un DNS che risolva correttamente il nome del dominio, ad esempio OpenDNS o Google Public DNS. Per cambiare il tuo DNS dal tuo ISP a OpenDNS o a Google Public DNS, devi configurarlo nel tuo sistema operativo o dispositivo. Entrambi hanno tutorial eccellenti per tutti i tipi di sistemi operativi. Puoi anche digitare l'indirizzo IP numerico nella barra degli indirizzi anziché il nome effettivo del dominio, anche se questo è meno efficace, specialmente quando i siti condividono gli indirizzi IP.

Filtro URL

Con il filtro URL, l'URL richiesto viene scansionato per parole chiave mirate indipendentemente dal nome effettivo del dominio digitato nell'URL. Molti popolari software e filtri per il controllo dei contenuti utilizzano questo metodo. Gli utenti tipici includono istituzioni educative, società private e uffici governativi.

Soluzione : un metodo altamente tecnico per aggirare questo problema è utilizzare i caratteri di escape nell'URL. Tuttavia, è molto più semplice utilizzare protocolli crittografati come un servizio VPN (Virtual Private Network) o Tor. Una volta che i dati sono stati crittografati, il filtro non può eseguire la scansione dell'URL e pertanto è possibile accedere a qualsiasi sito Web.

Filtraggio dei pacchetti

Questo metodo è anche noto come filtro di pacchetti statici. È una tecnica firewall utilizzata per controllare l'accesso alla rete. I pacchetti di dati in entrata e in uscita vengono monitorati e interrotti o consentiti tramite regole predeterminate come indirizzi IP di origine e destinazione, parole chiave e porte. Se utilizzato nella censura di Internet, le trasmissioni di pacchetti TCP vengono terminate dall'ISP quando vengono rilevate parole chiave mirate.

Soluzione : ancora, i servizi VPN e Tor sono i modi migliori per aggirare il filtraggio dei pacchetti. I pacchetti inviati su VPN e Tor contengono doppi header IP. I firewall sono in grado di applicare le regole di filtro solo all'intestazione esterna ma non all'intestazione interna quando questi pacchetti di dati vengono trasmessi.

Attacco man-in-the-middle (MITM)

Ho solo sentito parlare di questo metodo utilizzato da alcuni dei regimi che ho menzionato prima. È un metodo di hacking comune, ma nel gennaio 2010 le autorità cinesi hanno utilizzato con successo un attacco MITM per intercettare e tracciare il traffico su Github.com. Come suggerisce il nome, un attacco MITM si basa sulla rappresentazione, in cui l'intercettatore crea connessioni indipendenti con le vittime e fa credere loro di comunicare tra loro.

Soluzione : la migliore difesa contro gli attacchi MITM consiste nell'utilizzare connessioni di rete crittografate, come offerte da HTTPS (cos'è HTTPS e HTTPS e Come abilitare connessioni sicure per impostazione predefinita). HTTPS e come abilitare connessioni sicure per default. in lungo e in largo e sono arrivati alla ribalta della mente di tutti: termini come antivirus o firewall non sono più un vocabolario strano e non sono solo compresi, ma anche usati da ... Read More?) e VPN. HTTPS utilizza funzionalità SSL nel tuo browser per nascondere il traffico di rete dagli occhi snooping. Esistono estensioni Chrome e Firefox conosciute come HTTPS Everywhere, che crittografa le tue comunicazioni sulla maggior parte dei siti principali. Quando navighi su HTTPS, prendi sempre nota di eventuali avvisi del browser in modo che il certificato di un sito Web non sia attendibile. Questo potrebbe indicare un potenziale attacco MITM. Anche la tecnologia VPN e Tor utilizza SSL, che costringe l'attaccante a ottenere la chiave utilizzata per crittografare il traffico.

Ripristino della connessione TCP / Resi TCP forgiati

In questo metodo, quando una connessione TCP viene bloccata da un filtro esistente, vengono bloccati anche tutti i successivi tentativi di connessione. È anche possibile che altri utenti o siti Web vengano bloccati, se il traffico di rete viene instradato tramite la posizione del blocco. Le reimpostazioni della connessione TCP sono state originariamente utilizzate dagli hacker per creare un DOS (Denial of Service) Cos'è un attacco DDoS? [MakeUseOf Explains] Che cos'è un attacco DDoS? [MakeUseOf Explains] Il termine DDoS sibila quando il cyber-attivismo impenna la sua testa in massa. Questi tipi di attacchi fanno notizia internazionale a causa di molteplici ragioni. I problemi che scatenano quegli attacchi DDoS sono spesso controversi o altamente ... Leggi di più sulle condizioni, ma in molti paesi i censori di Internet stanno trovando sempre più la tecnica utile per impedire l'accesso a siti specifici. Alla fine del 2007, è stato riferito che Comcast usava questo metodo per disabilitare la comunicazione peer-to-peer. La FCC statunitense ordinò a Comcast di chiudere la pratica nell'agosto 2008.

Soluzione alternativa : la soluzione alternativa consiste principalmente nell'ignorare il pacchetto di ripristino trasmesso dal firewall. Ignorare le reimpostazioni può essere eseguito applicando semplici regole firewall al router, al sistema operativo o al firewall antivirus. Configura il firewall in modo che ignori il pacchetto di ripristino in modo che non venga eseguita alcuna ulteriore azione o risposta su quel pacchetto. Puoi fare un ulteriore passo avanti esaminando i valori TTL (Time-to-live) nei pacchetti di reset per stabilire se provengono da un dispositivo di censura. Gli utenti di Internet in Cina hanno utilizzato con successo questa soluzione per battere il Grande Firewall della Cina.

Deep Packet Inspection (DPI)

Ora questo è davvero spaventoso. Sotto le ali del progetto PRISM What Is PRISM? Tutto quello che c'è da sapere cos'è PRISM? Tutto quello che c'è da sapere L'Agenzia per la sicurezza nazionale negli Stati Uniti ha accesso ai dati che stai archiviando con fornitori di servizi statunitensi come Google, Yahoo e Facebook. Probabilmente controllano anche la maggior parte del traffico che fluisce attraverso il ... Per saperne di più, la NSA ha utilizzato questo metodo per intercettare e leggere le comunicazioni e-mail private. La Cina e l'Iran utilizzano un'analisi approfondita dei pacchetti per la censura di Internet e di intercettazione. La tecnologia DPI consente agli occhi indiscreti di esaminare la parte dei dati di un pacchetto per cercare la non conformità rispetto ai criteri predeterminati. Questi potrebbero essere le parole chiave, un indirizzo email designato, un indirizzo IP o un numero di telefono nel caso del VoIP. Mentre DPI era originariamente usato per difendersi da spam, virus e intrusioni di sistemi, è chiaro dai recenti sviluppi che si tratta di un'arma ormai scelta per la censura di Internet.

Soluzione : per superare un'ispezione Deep Packet, è necessario connettersi a un server remoto utilizzando un collegamento VPN sicuro. Il pacchetto Tor Browser è ideale per eludere l'ispezione approfondita dei pacchetti perché nasconde la tua posizione o il tuo utilizzo da chiunque esegua la sorveglianza della rete. Puoi sfuggire ai programmi di sorveglianza Internet come PRISM? Puoi sfuggire ai programmi di sorveglianza di Internet come PRISM? Da quando Edward Snowden suonò il prisma su PRISM, il programma di sorveglianza segreta della NSA non è più un segreto, conosciamo una cosa con certezza: nulla di ciò che accade online può essere considerato privato. Riuscirai davvero a sfuggire al ... Leggi di più o analisi del traffico.

Conclusione e Outlook

Ho menzionato VPN e Tor come soluzione alternativa alla maggior parte delle forme di censura su Internet. Tuttavia, ho bisogno di rilasciare un avvertimento. I recenti sviluppi in Cina hanno dimostrato che anche le VPN possono essere bloccate. Alla fine del 2012, è stato ampiamente riportato che il Grande Firewall della Cina Come verificare rapidamente se il tuo sito è visibile dietro il grande firewall della Cina Come verificare rapidamente se il tuo sito è visibile dietro il grande firewall della Cina Il grande firewall della Cina, ufficialmente noto come il progetto Golden Shield, utilizza una varietà di metodi per bloccare i siti web stranieri che il governo cinese non gradisce. Il governo cinese non pubblica un elenco di ... Read More è ora in grado di apprendere, scoprire e bloccare il traffico di rete crittografato da diversi sistemi VPN (non tutti). China Unicom, uno dei più grandi ISP in Cina, sta terminando le connessioni ogni volta che viene rilevata una connessione crittografata.

Tuttavia, è chiaro che c'è una gara intensa che mette in discussione le aziende VPN contro la censura di Internet mentre ognuna cerca di rimanere in vantaggio. Si tratta di un gioco "gatto e topo" con le aziende VPN che riescono a rimanere al di sopra dell'acqua, dopotutto è ciò che paghiamo loro. Per un completo anonimato online, però, niente batte Tor. L'NSA, in documenti trapelati a The Guardian, ha ammesso che Tor è a mani basse " il re dell'anonimato internet ad alta sicurezza ea bassa latenza. ”

Infine, i futuri tentativi di censura sembrano mirati a hackerare desktop, tablet e smartphone per incorporare software di blocco direttamente nei dispositivi degli utenti. Andando avanti, potenti antivirus e anti-spyware si dimostreranno un investimento ragionevole.

Hai sperimentato la censura di Internet ultimamente? Come hai lavorato intorno ad esso? Condividi le tue esperienze e commenti con noi qui sotto.