Il ransomware è un tipo di malware che impedisce il normale accesso a un sistema o file, a meno che la vittima non paghi un riscatto. La maggior parte delle persone ha familiarità con le varianti di crypto-ransomware, dove i file sono racchiusi in una crittografia non incrinata, ma il paradigma è in realtà molto più vecchio di quello.

In effetti, il ransomware risale a quasi dieci anni. Come molte minacce alla sicurezza informatica, è nato dalla Russia e dai paesi confinanti. Fin dalla sua prima scoperta, Ransomware si è evoluto fino a diventare una minaccia sempre più potente, in grado di estrarre ransom sempre più grandi.

Early Ransomware: dalla Russia con odio

I primi esemplari di ransomware sono stati scoperti in Russia tra il 2005 e il 2006. Questi sono stati creati da criminali organizzati russi e rivolti in gran parte alle vittime russe, così come a coloro che vivono nei paesi confinanti con il russofono come la Bielorussia, l'Ucraina e il Kazakistan.

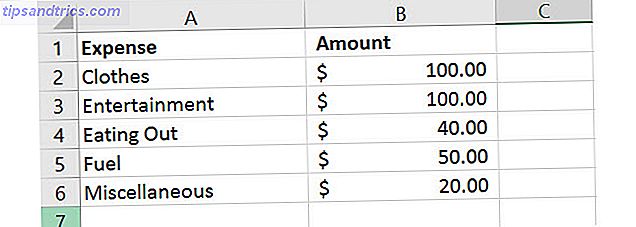

Una di queste varianti di ransomware si chiamava TROJ_CRYZIP.A. Questo fu scoperto nel 2006, molto prima che il termine venisse coniato. Ha colpito in larga misura le macchine che eseguono Windows 98, ME, NT, 2000, XP e Server 2003. Una volta scaricato ed eseguito, identifica i file con un determinato tipo di file e li sposta in una cartella ZIP protetta da password, dopo aver eliminato il gli originali. Perché la vittima possa recuperare i propri file, dovrebbero trasferire $ 300 su un account E-Gold.

E-Gold può essere descritto come un predecessore spirituale di BitCoin. Una moneta digitale anonima basata sull'oro, gestita da una società con sede in Florida, ma registrata a Saint Kitts e Nevis, offriva un relativo anonimato, ma divenne rapidamente favorita dai criminali organizzati come metodo per riciclare denaro sporco. Ciò ha portato il governo degli Stati Uniti a sospenderlo nel 2009, e la compagnia si è piegata poco dopo.

Le varianti successive del ransomware utilizzerebbero criptovalute anonime come Bitcoin, carte di debito prepagate e persino numeri di telefono a tariffa maggiorata come metodo di pagamento.

TROJ_RANSOM.AQB è un'altra variante ransomware identificata da Trend Micro nel 2012. Il suo metodo di infezione era quello di sostituire il Master Boot Record (MBR) di Windows con il proprio codice malevolo. Quando il computer si avviava, l'utente vedeva un messaggio di riscatto scritto in russo, che richiedeva che la vittima pagasse 920 Hryvnia ucraina tramite QIWI - un sistema di pagamento di proprietà russa basato su Cipro. Una volta pagato, la vittima avrebbe ricevuto un codice che consentiva loro di ripristinare il loro computer alla normalità.

Con molti degli identificati operatori di ransomware identificati come provenienti dalla Russia, si potrebbe sostenere che l'esperienza acquisita nel mirare al mercato interno li ha resi più capaci di rivolgersi agli utenti internazionali.

Stop, Polizia!

Verso la fine degli anni 2000 e l'inizio del 2010, il ransomware è stato sempre più riconosciuto come una minaccia per gli utenti internazionali. Ma c'era ancora molta strada da fare prima di omogeneizzarsi nella potente variante di cripto-ransomware che vediamo oggi.

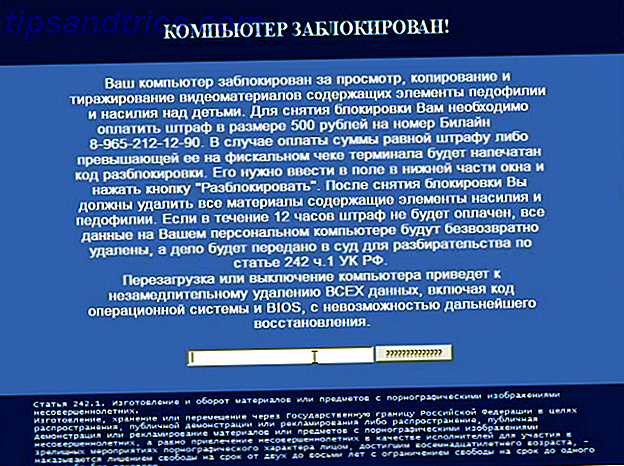

Intorno a questo momento, è diventato comune per il ransomware impersonare le forze dell'ordine al fine di estrarre riscatti. Avrebbero accusato la vittima di essere coinvolta in un crimine - dalla semplice violazione del copyright, alla pornografia illecita - e dire che il loro computer è sotto inchiesta ed è stato bloccato.

Quindi, avrebbero dato una scelta alla vittima. La vittima potrebbe scegliere di pagare una "multa". Ciò farebbe cadere gli addebiti (inesistenti) e restituirà l'accesso al computer. Se la vittima avesse ritardato, la multa sarebbe raddoppiata. Se la vittima si rifiutasse di pagare interamente, il ransomware li avrebbe minacciati di arresto, processo e potenziale reclusione.

La variante più diffusa del ransomware della polizia era Reveton. Ciò che ha reso Reveton così efficace è che ha usato la localizzazione per apparire più legittima. Funzionerebbe dove l'utente era basato e quindi impersonare le forze dell'ordine locali pertinenti.

Quindi, se la vittima fosse basata negli Stati Uniti, la nota di riscatto sembrerebbe provenire dal Dipartimento di Giustizia. Se l'utente fosse italiano, adotterebbe lo stile della Guardia di Finanza. Gli utenti britannici vedrebbero un messaggio dalla polizia metropolitana di Londra o dalla polizia di Strathclyde.

I creatori di Reveton hanno coperto tutte le loro basi. Era localizzato praticamente per tutti i paesi europei, oltre che per Australia, Canada, Nuova Zelanda e Stati Uniti. Ma aveva un difetto. Poiché non crittografava i file dell'utente, potrebbe essere rimosso senza effetti negativi. Questo potrebbe essere ottenuto con un CD live di antivirus o avviando in modalità sicura.

CryptoLocker: The First Big Crypto-Ransomware

Crypto-ransomware non ha tale difetto. Utilizza la crittografia quasi indistruttibile per inserire i file dell'utente. Anche se il malware è stato rimosso, i file rimangono bloccati. Ciò mette un'enorme pressione sulla vittima da pagare.

CryptoLocker è stato il primo crypto-ransomware ampiamente riconoscibile CryptoLocker è il malware più temibile di sempre e qui è quello che puoi fare CryptoLocker è il malware più temibile di sempre e qui è ciò che puoi fare CryptoLocker è un tipo di software dannoso che rende il tuo computer completamente inutilizzabile crittografando tutto dei tuoi file. Richiede quindi un pagamento monetario prima che venga restituito l'accesso al tuo computer. Leggi altro, e apparve verso la fine del 2013. È difficile stimare la scala degli utenti infetti con qualsiasi grado di accuratezza. ZDNet, un giornale tecnologico di tutto rispetto, ha rintracciato quattro indirizzi bitcoin utilizzati dal malware e ha scoperto di aver ricevuto circa 27 milioni di dollari in pagamenti.

È stato distribuito tramite allegati di e-mail infetti, che sono stati propagati attraverso vaste reti di spam, così come attraverso la botnet di Gameover ZeuS. Una volta compromesso un sistema, crittografa sistematicamente documenti e file multimediali con una crittografia a chiave pubblica RSA avanzata.

La vittima avrebbe quindi un tempo limitato per pagare un riscatto di $ 400 USD o € 400 EUR, tramite Bitcoin o tramite GreenDot MoneyPak, un sistema di voucher prepagato favorito dai cyber criminali. Se la vittima non ha pagato entro 72 ore, gli operatori hanno minacciato di eliminare la chiave privata, rendendo impossibile la decifrazione.

Nel giugno 2014, i server di distribuzione CryptoLocker sono stati abbattuti da una coalizione di accademici, venditori di sicurezza e forze dell'ordine nell'operazione Tovar. Due fornitori - FireEye e Fox-IT - sono stati in grado di accedere a un database di chiavi private utilizzate da CryptoLocker. Hanno quindi rilasciato un servizio che permetteva alle vittime di decifrare i propri file gratuitamente. CryptoLocker è morto: ecco come recuperare i file! CryptoLocker è morto: ecco come recuperare i file! Leggi di più

Sebbene CryptoLocker abbia avuto vita breve, ha definitivamente dimostrato che il modello di crittografia-ransomware poteva essere redditizio e ha portato a una corsa agli armamenti quasi digitale. Mentre i venditori di sicurezza hanno preparato la mitigazione, i criminali hanno rilasciato varianti ransomware sempre sofisticate.

TorrentLocker e CryptoWall: Ransomware diventa più intelligente

Una di queste varianti avanzate di ransomware era TorrentLocker, che è emerso poco dopo la caduta di CryptoLocker.

Questa è una forma piuttosto criptata di cripto-ransomware. Come la maggior parte delle forme di crypto-ransomware, il suo vettore di attacco è costituito da allegati e-mail pericolosi, in particolare documenti di Word con macro dannose. Come proteggersi dal malware Microsoft Word Come proteggersi da malware Microsoft Word Lo sapevate che il vostro computer può essere infettato da Microsoft dannoso Documenti di Office o che potresti essere ingannato per abilitare le impostazioni di cui hanno bisogno per infettare il tuo computer? Leggi di più . Una volta che una macchina è stata infettata, crittografa il consueto assortimento di file multimediali e di ufficio utilizzando la crittografia AES.

La più grande differenza era nelle note di riscatto visualizzate. TorrentLocker mostrerebbe il riscatto richiesto nella valuta locale della vittima. Quindi, se la macchina infetta fosse basata in Australia, TorrentLocker mostrerebbe il prezzo in dollari australiani. TorrentLocker è un nuovo Ransomware Down Under. Ed è il male. TorrentLocker è un nuovo Ransomware Down Under. Ed è il male. Ulteriori informazioni, da pagare in BitCoin. Elenca anche gli scambi BitCoin locali.

Ci sono state anche innovazioni nel processo di infezione e offuscamento. Prendi CryptoWall 4.0, ad esempio, l'ultimo ceppo della famiglia temuta di crypto-ransomware.

Ciò ha cambiato il modo in cui infetta i sistemi e ora rinomina tutti i file infetti, impedendo così all'utente di determinare ciò che è stato crittografato e rendendo più difficile il ripristino da un backup.

Ransomware ora punta a piattaforme di nicchia

In modo schiacciante, il ransomware si rivolge ai computer che eseguono Windows e, in minor misura, agli smartphone che eseguono Android. Il motivo per cui può essere attribuito principalmente alla quota di mercato. Molte più persone usano Windows che Linux. Ciò rende Windows un obiettivo più attraente per gli sviluppatori di malware.

Ma nell'ultimo anno, questa tendenza ha iniziato a invertire, anche se lentamente, e stiamo iniziando a vedere il crypto-ransomware indirizzato agli utenti Mac e Linux.

Linux.Encoder.1 è stato scoperto nel novembre 2015 da Dr.Web, un'importante azienda russa di sicurezza informatica. Viene eseguito in remoto da un difetto nel CMS Magento e crittograferà un certo numero di tipi di file (file office e media, nonché tipi di file associati alle applicazioni Web) utilizzando la crittografia a chiave pubblica AES e RSA. Per decifrare i file, la vittima dovrà pagare un riscatto di un bitcoin.

All'inizio di quest'anno, abbiamo visto l'arrivo del ransomware KeRanger, che si rivolgeva agli utenti Mac. Quali minacce alla sicurezza devono affrontare gli utenti Mac nel 2016? Quali minacce alla sicurezza devono affrontare gli utenti Mac nel 2016? Meritato o no, Mac OS X ha la reputazione di essere più sicuro di Windows. Ma questa reputazione è ancora meritata? Quali minacce alla sicurezza esistono per la piattaforma Apple e in che modo influiscono sugli utenti? Leggi di più . Questo ha avuto un insolito vettore di attacco, poiché è entrato nei sistemi infiltrandosi negli aggiornamenti software di Transmission, un client BitTorrent popolare e legittimo.

Mentre la minaccia del ransomware per queste piattaforme è piccola, è innegabilmente in crescita e non può essere ignorata.

The Future of Ransomware: Destruction as a Service

Allora, che aspetto ha il futuro del ransomware? Se dovessi metterlo in parole: marchi e franchising.

Innanzitutto, parliamo di franchising. Negli ultimi anni è emersa una tendenza interessante, nel rispetto del fatto che lo sviluppo del ransomware è diventato incredibilmente mercificato. Oggi, se vieni infettato da ransomware, è del tutto plausibile che la persona che lo ha distribuito non sia la persona che l'ha creato.

Poi c'è il branding. Mentre molti ceppi di ransomware si sono guadagnati il riconoscimento del nome per il potere distruttivo in loro possesso, alcuni produttori mirano a rendere i loro prodotti il più possibile anonimi e generici.

Il valore di un ransomware con etichetta bianca è che può essere rinominato. Da una delle principali tensioni ransomware, possono emergerne altre centinaia. Forse è questo il motivo per cui nel primo trimestre del 2015 sono stati raccolti oltre 725.000 campioni di ransomware da McAfee Labs. Ciò rappresenta un aumento trimestrale di quasi il 165%.

Sembra estremamente improbabile che le forze dell'ordine e l'industria della sicurezza saranno in grado di frenare questa ondata di marea.

Sei stato colpito da ransomware? Hai pagato, perso i tuoi dati o sei riuscito a superare il problema in un altro modo (forse un backup)? Raccontaci nei commenti!

Image Credits: privacy e sicurezza di Nicescene tramite Shutterstock