I dispositivi biometrici di sicurezza erano ideali da lungo tempo nei film di fantascienza che sembravano abbastanza plausibili per accadere realmente, ma un po 'troppo inverosimili per l'applicazione nel mondo reale.

Mentre le forze dell'ordine e le strutture di alta sicurezza hanno utilizzato l'identificazione biometrica da decenni, ora viviamo in un mondo che sta facendo una vera spinta verso la biometria per l'identificazione e la tecnologia basata sugli accessi nei beni di consumo.

Questa spinta sta sfociando nei mercati dei consumatori sotto forma di scanner di impronte digitali per automobili, computer portatili e dispositivi mobili, tecnologia di riconoscimento facciale nei software per computer e riconoscimento dell'iride utilizzato negli sportelli automatici in alcuni angoli del globo.

La biometria - sembra - è la nuova password Perché i nomi utente e le password sono una cosa del passato e come far fronte a questo perché i nomi utente e le password sono una cosa del passato e come far fronte a questo con ogni altro database e credito compromesso lo scandalo delle carte che si verifica, diventa più evidente che non possiamo fare affidamento sulle password per molto più tempo. Ma se non le password, cos'altro c'è? Leggi di più ; ma l'adozione è ostacolata dalle carenze tecnologiche, dalle dinamiche dei prezzi e da altri fattori.

In un documento rivoluzionario del 1999 intitolato "Biometrics Personal Identification in Networked Society", tre ricercatori (A. Jain, R. Bolle e S. Pankanti) hanno cercato di individuare i fattori che avrebbero determinato la futura vitalità dei dispositivi di sicurezza biometrici. Nelle loro scoperte, hanno messo in evidenza sette fattori chiave per aiutare a fare questa determinazione.

- Universalità

- Unicità

- Permanenza

- Misurabilità

- Prestazione

- Accettabilità

- circonvenzione

Questi sette tratti, insieme a considerazioni sui prezzi, sono ciò che mette le ruote in movimento per un produttore diffuso e, in definitiva, per i consumatori, l'adozione della biometria come una soluzione di sicurezza reale che supera i limiti della password comune.

Vari metodi biometrici e la loro storia

I dati biometrici rientrano in genere in una delle due classificazioni: fisiologica o comportamentale. Le tecnologie fisiologiche si basano su cose con cui sei nato e che tutti (o la maggior parte) possiedono, come: la loro voce, modelli distinti nelle mani o negli occhi, nonché un profumo specifico o marcatori genetici che rendono gli umani distinguibili dagli altri specie e identificabili all'interno della propria specie.

Ecco alcuni esempi di alcune di queste tecnologie.

Riconoscimento facciale

Riconoscimento facciale Incredibile abbigliamento che protegge la privacy e la sicurezza quando sei fuori da un abbigliamento strabiliante che protegge la tua privacy e sicurezza quando sei fuori La privacy e la sicurezza digitali personali diventano sempre più complesse, ma ora c'è un nuovo modo di proteggersi. Se sei preoccupato per i pervasivi controlli di suveillance e RFID, questi vestiti possono aiutarti. Ulteriori informazioni La tecnologia utilizza immagini o video per confrontare le caratteristiche del viso dalla sorgente scelta alle voci catalogate in un database. La tecnologia funziona creando una griglia virtuale e delineando la distanza tra le caratteristiche che definiscono il viso e le informazioni dettagliate sulla forma del viso: come il contorno delle narici, gli occhi e persino l'analisi della struttura della pelle.

La tecnologia fu inizialmente sperimentata da Woody Bledsoe, Helen Chan Wolf e Charles Bisson nel 1964 come parte del loro studio collettivo sull'intelligenza di riconoscimento dei pattern (PRI). Dopo che Bledsoe lasciò lo studio del PRI, la ricerca fu proseguita presso lo Stanford Research Institute di Peter Hart. Negli esperimenti condotti utilizzando il lavoro collettivo dei pionieri iniziali, oltre al suo, la prima grande scoperta avvenne nel 1968 quando un computer costantemente sovraperforma gli umani nell'identificazione di volti umani da un database di 2.000 foto.

Nel 1997, Christoph von der Malsburg e un gruppo di studenti laureati dell'Università di Bochum in Germania hanno sviluppato un sistema noto come ZN-Face che era (al momento) il più robusto del suo genere grazie alla sua capacità di fare il viso partite su immagini imperfette. La tecnologia è stata finanziata dal laboratorio di ricerca dell'esercito degli Stati Uniti ed è utilizzata da clienti che vanno dai principali aeroporti internazionali, alle banche e agli uffici governativi.

Le attuali tecnologie di riconoscimento facciale si basano su caratteristiche di cross-referencing di diverse tecnologie e algoritmi di riconoscimento facciale, e si dice che siano così potenti che non solo possono superare significativamente gli umani, ma anche identificare correttamente le facce individuali di gemelli identici.

Le varianti di questa tecnologia sono attualmente utilizzate in applicazioni di livello consumer, come Xbox One. Utilizzando l'accesso Kinect, gli utenti possono accedere al proprio profilo Xbox dopo che Kinect esegue la scansione del proprio profilo volto e corpo per ottenere un'identificazione positiva. Lo scanner facciale è impressionante e funziona persino in stanze piene di altri dove deve scegliere il tuo profilo da un gruppo.

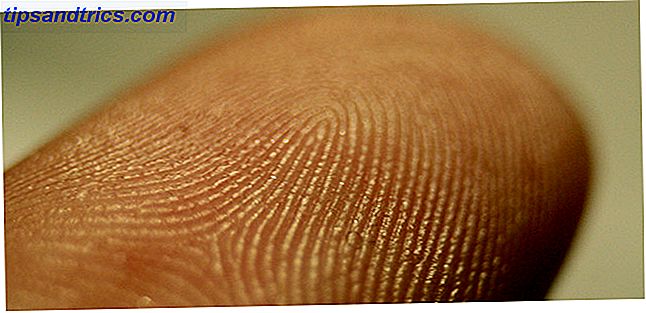

Palm e impronte digitali

La tecnologia Palm e le impronte digitali sono abbastanza simili. Il palmo umano - così come il dito - contiene segni identificativi univoci sotto forma di cerchi, archi e linee ondulate. Questi segni sono stati studiati per oltre un secolo e durante questo periodo sono state raccolte milioni di impronte digitali alle quali non sono mai stati identici due. Detto questo, i casi di errore umano nella metodologia di raccolta e elaborazione delle impronte digitali hanno portato a false ipotesi di falsa identificazione in passato, ma la tecnologia alla base non è certamente da incolpare.

La tecnologia stessa si basa sulla raccolta dell'impronta digitale, spesso con uno scanner o tramite metodi di raccolta latenti (in genere attraverso l'uso di polvere scura o leggera), per incrociarla con un insieme di stampe raccolte o esemplari (noto anche come "noto" stampe ") raccolte da un soggetto. Nei giorni passati, questo sarebbe stato fatto manualmente attraverso un'attenta ispezione, ma ora la tecnologia consente la registrazione elettronica, la classificazione e la scansione di stampe sia esemplari che raccolte.

Marcello Malphighi fu il primo accreditato per la scoperta dei modelli unici di impronte digitali nel lontano 1665, ma il loro ruolo nell'identificazione non fu scoperto fino al 1880 dal Dr. Henry Faulds. Faulds, un chirurgo scozzese, ha pubblicato un documento sull'utilità delle impronte digitali per l'identificazione. Questo documento è stato inoltre accreditato come il primo a delineare una metodologia specifica per la raccolta e l'elaborazione delle stampe.

Il primo uso conosciuto della tecnologia fu un ufficiale di polizia argentino di nome Juan Vucetich nel 1892 che non solo iniziò a collezionare e catalogare le impronte digitali nella sua nativa Argentina, ma utilizzò la tecnologia per dimostrare in modo definitivo la colpa di Francisca Rojas nell'omicidio del suo vicino dopo il suo l'impronta del pollice è risultata identica a un'impronta digitale parziale e sanguinante lasciata sulla scena del crimine.

Da allora, i progressi nella metodologia di raccolta e catalogazione hanno reso le impronte digitali la tecnologia biometrica più diffusa utilizzata dalle forze dell'ordine e dai gruppi governativi in tutto il mondo. Il rilevamento delle impronte digitali è conveniente, offre risultati prevedibili e una tecnologia migliorata - come la catalogazione digitale e il riferimento incrociato automatizzato - ha reso le impronte digitali l'identificatore biometrico numero uno utilizzato in tutto il mondo.

Apple e Samsung hanno fatto notizia quando hanno utilizzato tecnologie di impronte digitali sui loro telefoni, ma la tecnologia delle impronte digitali nei dispositivi consumer, in particolare il computing, è in circolazione da un bel po 'di tempo (di seguito più avanti).

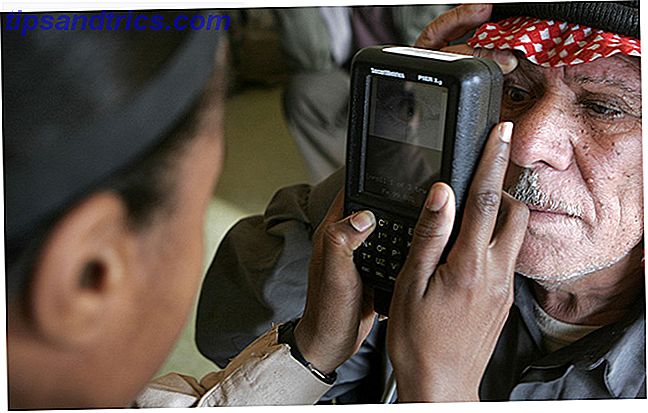

Riconoscimento dell'iride

La retina scanning è stata la prima tecnologia biometrica oculare utilizzata, ma da allora la tecnologia è stata sostituita dalla scansione dell'iride, la più avanzata e affidabile delle due tecnologie. Tecnologia di riconoscimento dell'iride Gli scanner Retina / Iris rappresentano il prossimo livello di sicurezza mobile? Gli scanner Retina / Iris rappresentano il prossimo livello di sicurezza mobile? Le voci stanno turbinando che il Samsung Galaxy Note 4 potrebbe avere uno scanner per retina o iris integrato. Sembra un film di fantascienza, ma questi tipi di meccanismi di chiusura personalizzati non sono sempre perfetti. Read More è un sistema di identificazione automatizzato che utilizza il riconoscimento matematico del modello per mappare i complessi schemi dell'occhio di un individuo. Se osservato da vicino, l'iride mostra una rete di pattern casuali che assomigliano a una serie di fibre intrecciate e sono unici per ciascun individuo. Gli scanner cercano di abbinare questi modelli a un database usando immagini o rappresentazioni video dell'occhio dell'individuo.

Sebbene la tecnologia moderna che circonda la scansione e il riconoscimento dell'iride sia piuttosto nuova, la scienza alla base della tecnologia (l'iridologia) risale all'antico Egitto e alla Grecia, ed è apparsa persino negli scritti di Ippocrate. Il pioniere moderno della tecnologia è John Daugman, che ha sviluppato e brevettato i primi algoritmi per l'identificazione assistita da computer di modelli di iris nel 1994. Anche se gli algoritmi e la tecnologia - come scanner e mezzi per catalogare e recuperare campioni - sono migliorati da questo tempo, gli algoritmi di Daugman sono ancora alla base di tutte le implementazioni pubbliche della tecnologia di riconoscimento dell'iride.

Oltre ai metodi di identificazione fisiologica sopra menzionati, gli specialisti della biometria hanno recentemente scoperto dei marcatori comportamentali che aiutano a distinguere un essere umano da un altro. Questi metodi sono noti come biometria comportamentale o comportamentometria. Mentre le tecnologie dietro questi identificatori biometrici sono ancora in fase di sviluppo, la credenza comune è che non sono affidabili come i metodi fisiologici. In quanto tale, la scienza alla base della biometria comportamentale è ancora in fase di studio e le scoperte potrebbero portare a un'ulteriore classe di tecnologie di identificazione biometrica autonoma, o almeno uno strato aggiuntivo in cui fare riferimento incrociato per maggiore accuratezza statistica.

Il riconoscimento dell'iride è stato, fino a poco tempo fa, una tecnologia relativamente costosa che ha fatto il prezzo delle sue applicazioni. Presto potrebbe cambiare, poiché le tecnologie come EyeLock, un dispositivo utilizzato per bloccare il computer di casa con il proprio scanner dell'iride, iniziano a venire sul mercato.

Esempi di tecnologie comportamentometriche sono:

- Ritmo di battitura : noto anche come dinamica di battitura, lo studio del ritmo di battitura per quanto riguarda l'identificazione biometrica ruota in gran parte intorno a firme distinte in modelli di battitura come parole al minuto, difficoltà o variazioni di velocità su alcuni tasti (come i numeri), il tempo di mantenimento di un tasto specifico sulla tastiera prima di rilasciare o mappare sequenze di lettere o numeri che risultano difficili da certi dattilografi.

- Andatura: l' andatura è lo studio della locomozione negli umani in relazione al movimento. Utilizzando l'analisi del cammino, i ricercatori sono in grado di mappare caratteristiche come manierismi, postura, lesioni fisiche o schemi in movimento, come: velocità di camminata, lunghezza del passo, posizione del piede e della gamba, o movimento delle braccia o della parte superiore del corpo mentre il soggetto è in movimento.

- Voce: Il riconoscimento vocale analizza l'input audio per specifici pattern in parlato o suono. Ogni voce, o rumore comune, ha un modello di lunghezza d'onda riconoscibile che può aiutare nell'identificazione di un individuo specifico.

Principali adozioni della tecnologia biometrica

Mentre la tecnologia e la scienza alla base della biometria migliorano, stiamo iniziando a vedere l'adozione anticipata della tecnologia nelle nostre vite quotidiane. Ecco alcuni esempi notevoli:

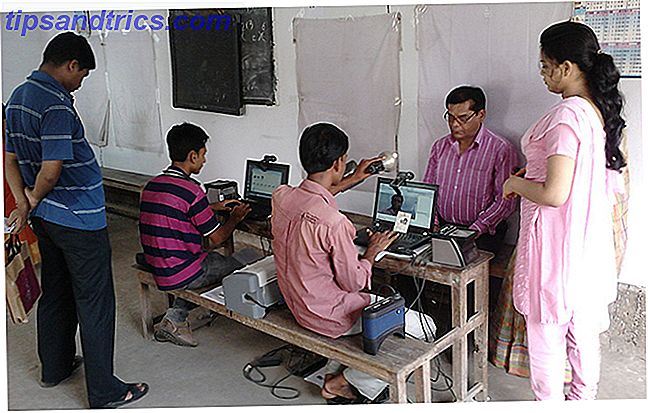

Programma nazionale di identificazione dell'India

L'India non è l'unico paese in cui entrare a bordo con l'uso di identificatori biometrici nell'identificazione personale, ma il loro progetto - noto come Aadhaar - è certamente il più ambizioso. Già il più grande database biometrico del mondo, l'obiettivo è quello di catalogare in sicurezza i dati biometrici (impronte digitali, iris scan, foto) e dati demografici (nome, indirizzo, numero di cellulare, sesso, età) per ciascuno dei loro 1, 25- miliardi di residenti. Attualmente sono stati arruolati 550 milioni di persone e l'India ha assegnato 480 milioni di numeri Aadhar a partire dal 2013, e mira a far catalogare tutti quanti nei prossimi anni.

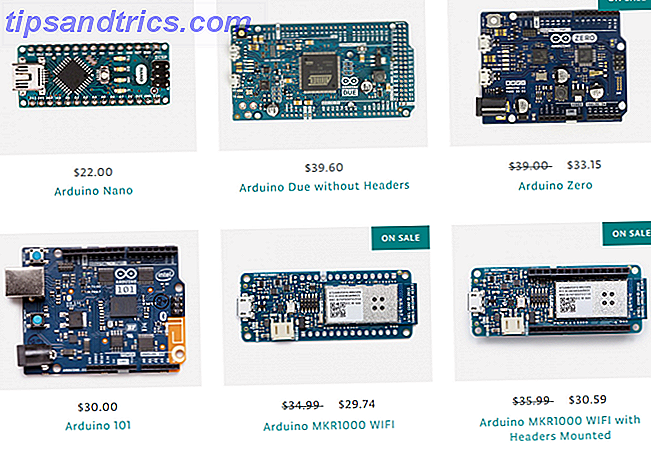

Informatica

Molto è stato detto su Apple che decide di includere uno scanner di impronte digitali sull'iPhone Touch ID di iPhone 5: Risoluzione dei problemi Lo scanner di impronte digitali iPhone 5S Touch ID Guai: risoluzione dei problemi Lo scanner per impronte digitali iPhone 5S Non c'è dubbio che l'iPhone 5S di Apple introduce una delle migliori implementazioni dell'impronta digitale scansione, ma non è stata semplice navigazione per tutti. Ulteriori informazioni e l'aggiunta di Samsung di uno scanner di impronte digitali sul Galaxy S5 Quali sono le migliori funzionalità di Galaxy S5? Quali sono le migliori funzionalità di Galaxy S5? Quali sono alcune di queste fantastiche funzionalità e, ancora meglio, come puoi ottenerle sul tuo telefono esistente? Ulteriori informazioni, ma non sono affatto i primi a includere scanner biometrici nei dispositivi consumer. Diverse società di elaborazione, quali: Sony, Dell, Fujitsu, HP, Toshiba, Acer e altri hanno incluso scanner per impronte digitali in computer portatili contemporaneamente. Inoltre, Xbox One, di Microsoft, include dati biometrici per identificare gli utenti tramite voce e riconoscimento facciale per accedere alla console.

Settore automobilistico

Con l'aumento delle tecnologie di scansione delle impronte digitali a basso costo, le case automobilistiche sono state veloci a salire a bordo. Mercedes fu tra gli adottanti più importanti della tecnologia e la incluse nel suo modello S-Class come un modo per avviare l'auto attraverso il riconoscimento delle impronte digitali del proprietario (i).

Volkswagen (VW) è un altro importante costruttore automobilistico che sta sviluppando la tecnologia biometrica per i suoi veicoli sotto forma di tecnologia di riconoscimento facciale oltre a un sensore intelligente che tiene conto di altezza, peso, genere e altri elementi identificativi al fine di abilitare la scheda di bordo sistema di assistenza. Mentre la tecnologia non è ancora sulla strada, VW sostiene che stanno sviluppando il sistema per consentire un'esperienza di guida più personale, come il computer di bordo che regola automaticamente sedili, specchi e poggiatesta per ogni guidatore, oltre a imporre restrizioni su nuovi operatori e impedire a persone non autorizzate di utilizzare il veicolo.

Lo stato attuale della tecnologia biometrica

Oggi, la tecnologia biometrica è più facilmente spiegabile come un moderno esempio di land grab. Le aziende di tutto il mondo stanno tentando di esplorare strade in cui la biometria può rendere la loro tecnologia più user-friendly, oltre a dare loro quel vantaggio futuristico sui concorrenti che adottano tardivamente.

Mentre il futuro è luminoso, ci sono ancora alcune preoccupazioni riguardo all'uso diffuso della biometria nell'identificazione. I più importanti di questi problemi sono direttamente correlati alla privacy Il tuo interesse per la privacy garantirà che tu sia preso di mira dalla NSA Il tuo interesse per la privacy assicurerà che tu sia preso di mira dalla NSA Sì, è giusto. Se ti interessa la privacy, potresti essere aggiunto a un elenco. Ulteriori informazioni e come questi dati sono condivisi. Ad esempio, un rapporto recentemente non classificato della Task Force del Defence Science Board su Defensive Biometrics suggerisce che l'utilizzo da parte del governo di dispositivi di identificazione biometrica potrebbe essere più diffuso di quanto il cittadino medio possa realizzare.

Secondo il rapporto (in particolare sull'identificazione biometrica, in particolare):

Spesso, è opportuno proteggere, a volte persino mascherare, la reale e totale estensione delle capacità nazionali in settori direttamente collegati alla conduzione di attività connesse alla sicurezza.

Inoltre, la condivisione di questi dati porta ulteriori preoccupazioni, in quanto non esiste un protocollo funzionante su quali informazioni siano appropriate da condividere e con chi. La forma più comune di condivisione di questi dati avviene tra le forze dell'ordine e le organizzazioni governative, ma esiste la possibilità di abusare quando si condividono dati sensibili senza una vera regolamentazione su come dovrebbe essere fatto, o chi dovrebbe condividerla. Ciò potrebbe portare a problemi di privacy Come proteggersi da spionaggio immorale o illegale Come proteggersi dallo spionaggio non etico o illegale Indipendentemente dalla motivazione o giustificazione dello spionaggio (come l'infedeltà sponsale), lo spionaggio è illegale e una grave invasione della privacy nella maggior parte dei casi paesi in tutto il mondo. Leggi di più lungo la strada, perché i dati identificativi vengono resi pubblici o condivisi tra quelli delle aziende private.

Nel complesso, la tecnologia e la scienza che circonda la biometria sono affascinanti, ed è certamente una piattaforma utile da esplorare, ma man mano che progrediamo devono essere verificati i metodi di raccolta di questi dati (e da chi), e che cosa esattamente - se non altro - è rimanere fuori dai limiti.

Con la nuova tecnologia arriva un ragionevole adeguamento delle aspettative in termini di privacy, ma dobbiamo chiederci ad un certo punto se i progressi tecnologici ci semplificano la vita, o se esistono solo per rimuovere le barriere alla privacy Top 5 modi in cui sei spiato Ogni giorno e non conoscerlo Top 5 modi in cui sei spiato ogni giorno e non conoscerlo Le probabilità sono che sei ignaro dei modi in cui tieni monitorato quasi quotidianamente mentre affronti i tuoi affari. Impara come prendere precauzioni per proteggersi da queste minacce di sorveglianza. Leggi di più . E se è il secondo, è qualcosa con cui possiamo convivere in cambio di convenienza?

Crediti fotografici: Vision-Box eGates e Fingerprint Detail su Finger Finger via Wikimedia Commons, Eye Close Up di Robert D. Bruce via Flickr, Aadhaar Biometric Data Collection tramite Wikimedia Commons, Camera de Video-Surveillance di Frederic Bisson via Flickr