Quando senti "breccia nella sicurezza", cosa ti viene in mente? Un hacker malevolo seduto davanti agli schermi con il testo digitale Matrix che scorre verso il basso? O un adolescente che abita nel seminterrato che non ha visto la luce del giorno in tre settimane? Che ne dici di un potente supercomputer che tenta di hackerare il mondo intero?

La realtà è che tutte queste situazioni possono arrivare a un semplice aspetto: l'umile - ma vitale - password. Se qualcuno ha la tua password, è essenzialmente game over. Se la tua password è troppo corta, o facilmente intuibile, è finita. E quando c'è una violazione della sicurezza, puoi indovinare cosa cercano le persone nefande sulla rete oscura. Giusto. La tua password.

Ci sono sette tattiche comuni usate per hackerare le password. Diamo un'occhiata.

1. Dizionario

Il primo nella guida delle tattiche di hacking delle password comuni è l'attacco del dizionario. Perché si chiama un attacco dizionario? Perché tenta automaticamente ogni parola in un "dizionario" definito rispetto alla password. Il dizionario non è rigorosamente quello che hai usato a scuola.

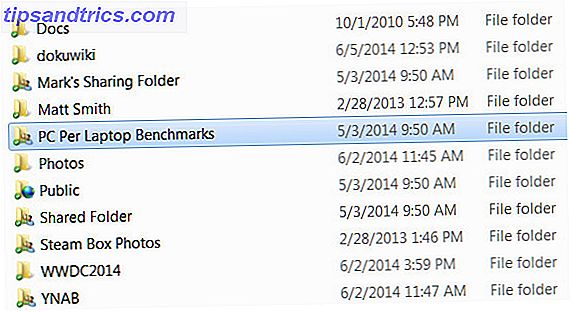

No. Questo dizionario è in realtà un piccolo file che conterrà anche le combinazioni di password più comunemente utilizzate. Ciò include 123456, qwerty, password, mynoob, princess, baseball e il classico di tutti i tempi, hunter2.

Pro: veloce, di solito sbloccherai alcuni account protetti in modo deprecabile.

Contro: anche le password leggermente più forti rimarranno sicure.

Mantieni la sicurezza: utilizza una password monouso valida per ogni account, in combinazione con un'app di gestione delle password. Il gestore delle password ti consente di archiviare le tue altre password Come i gestori di password mantengono le password sicure Come i gestori di password mantengono le password sicure Anche le password difficili da decifrare sono difficili da ricordare. Vuoi essere al sicuro? Hai bisogno di un gestore di password. Ecco come funzionano e come ti proteggono. Leggi di più in un repository. Quindi, è possibile utilizzare una password singola, incredibilmente forte per ogni sito. Ecco le nostre scelte di app per la gestione delle password Il tuo gestore di password è sicuro? 5 Servizi a confronto Il tuo gestore di password è sicuro? 5 Servizi a confronto A meno che tu non abbia una memoria incredibile, non puoi assolutamente sperare di ricordare tutti i tuoi nomi utente e password. L'opzione sensata è usare un gestore di password - ma quale è il migliore? Leggi di più .

2. Forza bruta

Successivamente, consideriamo un attacco di forza bruta, in cui un utente malintenzionato tenta ogni possibile combinazione di caratteri. Le password tentate corrisponderanno alle specifiche per le regole di complessità, ad esempio includendo una maiuscola, una minuscola, decimali di Pi, l'ordine della pizza e così via.

Un attacco di forza bruta proverà anche le combinazioni di caratteri alfanumerici più comunemente usate per prime. Questi includono le password elencate in precedenza, nonché 1q2w3e4r5t, zxcvbnm e qwertyuiop.

Pro: teoricamente creerà la password provando ogni combinazione.

Contro: a seconda della lunghezza e della difficoltà della password, potrebbe richiedere molto tempo. Aggiungete alcune variabili come $, &, {o o] e l'attività diventa estremamente difficile.

Mantieni la sicurezza: usa sempre una combinazione di caratteri variabile e, ove possibile, introduce simboli extra per aumentare la complessità 6 Suggerimenti per creare una password infrangibile che puoi ricordare 6 Suggerimenti per creare una password infrangibile che puoi ricordare Se le tue password non sono uniche e indistruttibile, potresti anche aprire la porta principale e invitare i ladri a pranzo. Leggi di più .

3. Phishing

Questo non è strettamente un "hack", ma cadere preda di un phishing o di un tentativo di spear phishing di solito finirà male. Email di phishing generiche inviate da miliardi a tutti gli utenti di Internet in tutto il mondo.

Una email di phishing generalmente funziona in questo modo:

- L'utente di destinazione riceve un'e-mail falsificata che si presume provenga da una grande organizzazione o azienda

- Le email contraffatte richiedono attenzione immediata, con un link a un sito web

- Il collegamento al sito Web in realtà collega a un falso portale di login, deriso per apparire esattamente come il sito legittimo

- L'utente ignaro dell'utente di destinazione immette le proprie credenziali di accesso e viene reindirizzato o avvisato di riprovare

- Le credenziali dell'utente sono rubate, vendute o usate in modo nefasto (o entrambe!).

Nonostante alcune botnet estremamente grandi siano state disconnesse durante il 2016, entro la fine dell'anno la distribuzione dello spam era quadruplicata [IBM X-Force PDF, Registration]. Inoltre, gli allegati maligni sono aumentati a un ritmo senza precedenti, come da immagine qui sotto.

E, secondo il rapporto sulle minacce Internet di Symantec 2017, le false fatture sono l'esca di phishing numero 1.

Pro: l'utente consegna letteralmente le informazioni di accesso, inclusa la password. Percentuale di risultati relativamente elevata, facilmente adattabile a servizi specifici (gli ID Apple sono l'obiettivo n. 1).

Contro: le e-mail di spam vengono facilmente filtrate e i domini di spam sono nella lista nera.

Resta al sicuro: abbiamo spiegato come individuare un email di phishing Come individuare un e-mail di phishing Come individuare un e-mail di phishing Catturare un e-mail di phishing è difficile! I truffatori si pongono come PayPal o Amazon, cercando di rubare la password e le informazioni della carta di credito, il loro inganno è quasi perfetto. Ti mostriamo come individuare la frode. Per saperne di più (oltre a lanciare e smistare le nuove tecniche di phishing per essere a conoscenza di: entusiasmanti e affascinanti nuove tecniche di phishing per essere a conoscenza di: vishing e smishing vishing e smishing sono nuove pericolose varianti di phishing. conosci un tentativo di promozione o smishing quando arriva? E potresti essere un bersaglio? Leggi di più). Inoltre, aumenta il filtro antispam fino all'impostazione più alta o, meglio ancora, utilizza una whitelist proattiva. Utilizzare un correttore di link per verificare 5 siti rapidi che consentono di verificare se i collegamenti sono sicuri 5 siti rapidi che consentono di verificare se i collegamenti sono sicuri Quando si riceve un collegamento, è necessario verificare che non sia una fonte di malware o un front per phishing: questi dama di link possono aiutarti. Leggi di più se un link email è legittimo prima di fare clic.

4. Ingegneria sociale

L'ingegneria sociale è in qualche modo simile al phishing nel mondo reale, lontano dallo schermo. Leggi il mio breve esempio di base di seguito (e qui ci sono alcuni altri a cui fare attenzione Come proteggersi da questi 8 attacchi di ingegneria sociale Come proteggersi da questi 8 attacchi di ingegneria sociale Quali tecniche di social engineering utilizzerebbe un hacker e come proteggeresti? da loro stessi? Diamo un'occhiata ad alcuni dei metodi più comuni di attacco. Per saperne di più!).

Una parte fondamentale di ogni controllo di sicurezza sta valutando ciò che l'intera forza lavoro comprende. In questo caso, una società di sicurezza telefonerà al business che stanno verificando. L '"attaccante" dice alla persona al telefono che sono il nuovo team di supporto tecnico dell'ufficio e hanno bisogno dell'ultima password per qualcosa di specifico. Un individuo ignaro può consegnare le chiavi al regno senza una pausa di riflessione.

La cosa spaventosa è la frequenza con cui funziona davvero. L'ingegneria sociale esiste da secoli. Essere duplicati al fine di ottenere l'accesso all'area protetta è un metodo comune di attacco, e uno che è solo sorvegliato con l'educazione. Questo perché l'attacco non richiede sempre direttamente una password. Potrebbe essere un falso idraulico o un elettricista che chiede di entrare in un edificio sicuro, e così via.

Pro: esperti ingegneri sociali possono estrarre informazioni di alto valore da una gamma di obiettivi. Può essere schierato contro quasi chiunque, ovunque. Estremamente furtivo.

Contro: un insuccesso può sollevare sospetti su un attacco imminente, incertezza sul fatto che vengano fornite le informazioni corrette.

Stai sicuro : questo è difficile. Un attacco di ingegneria sociale di successo sarà completo nel momento in cui ti rendi conto che qualcosa non va. La consapevolezza dell'istruzione e della sicurezza è una tattica fondamentale per la mitigazione. Evita di pubblicare informazioni personali che potrebbero essere successivamente utilizzate contro di te.

5. Tavolo Arcobaleno

Una tabella arcobaleno è solitamente un attacco di password offline. Ad esempio, un utente malintenzionato ha acquisito un elenco di nomi utente e password, ma sono crittografati. La password crittografata è hashed Ogni sito Web sicuro fa questo con la tua password Ogni sito sicuro fa questo con la tua password Ti sei mai chiesto come i siti web mantengono la tua password al sicuro da violazioni dei dati? Leggi di più . Ciò significa che sembra completamente diverso dalla password originale. Ad esempio, la tua password è (si spera non!) Logmein. L'hash MD5 noto per questa password è "8f4047e3233b39e4444e1aef240e80aa."

Scambiano te e te. Ma in alcuni casi, l'attaccante eseguirà un elenco di password in chiaro tramite un algoritmo di hashing, confrontando i risultati con un file di password crittografato. In altri casi, l'algoritmo di crittografia è vulnerabile e la maggior parte delle password sono già state danneggiate, come MD5 (ecco perché conosciamo l'hash specifico per "logmein".

Questo in cui il tavolo arcobaleno diventa davvero unico. Invece di dover elaborare centinaia di migliaia di potenziali password e abbinare il loro hash risultante, una tabella arcobaleno è un enorme insieme di valori hash specifici dell'algoritmo precalcolato. L'uso di una tabella arcobaleno riduce drasticamente il tempo necessario per decifrare una password con hash, ma non è perfetto. Gli hacker possono acquistare tabelle arcobaleno precompilate piene di milioni di potenziali combinazioni.

Pro: in grado di rompere una grande quantità di password difficili in un breve lasso di tempo, garantisce agli hacker molto potere su determinati scenari di sicurezza.

Contro: richiede un'enorme quantità di spazio per memorizzare l'enorme tavolo arcobaleno (a volte terabyte). Inoltre, gli attaccanti sono limitati ai valori contenuti nella tabella (altrimenti devono aggiungere un'altra intera tabella).

Stai sicuro: questo è difficile. Le tavole arcobaleno offrono una vasta gamma di potenziali attacchi. Evita qualsiasi sito che utilizzi SHA1 o MD5 come algoritmo di hashing della password. Evita qualsiasi sito che ti limita a password brevi o limita i caratteri che puoi usare. Usa sempre una password complessa.

6. Malware / Keylogger

Un altro modo sicuro per perdere le credenziali di accesso è cadere nel sacco di malware. Il malware è ovunque, con il potenziale di fare danni enormi. Se la variante del malware presenta un keylogger Il tuo laptop HP potrebbe essere loggato ogni tuo battito Il tuo laptop HP potrebbe registrare ogni tuo battito Se possiedi un laptop o un tablet HP potresti aver registrato e archiviato ogni singola cosa che hai digitato su di esso il tuo disco rigido. Che è bello Per saperne di più, è possibile trovare tutti i tuoi account compromessi.

In alternativa, il malware potrebbe indirizzare in modo specifico i dati privati o introdurre un Trojan di accesso remoto per rubare le tue credenziali.

Pro: migliaia di varianti di malware, alcune personalizzabili, con diversi metodi di consegna facili. Buona probabilità che un numero elevato di bersagli soccomberanno ad almeno una variante. Può passare inosservato, consentendo un'ulteriore raccolta di dati privati e credenziali di accesso.

Contro: possibilità che il malware non funzioni o che venga messo in quarantena prima di accedere ai dati, nessuna garanzia che i dati siano utili

Resta al sicuro : installando e aggiornando regolarmente il tuo software antivirus e antimalware. Considerare attentamente le fonti di download. Non facendo clic sui pacchetti di installazione contenenti bundleware e altro. Evitare i siti nefandi (lo so, più facile a dirsi che a farsi). Utilizzare gli strumenti di blocco degli script per bloccare gli script dannosi.

7. Spidering

Trappole di ragionamento nell'attacco dizionario che abbiamo trattato in precedenza. Se un hacker si rivolge a una specifica istituzione o azienda, potrebbe provare una serie di password relative al business stesso. L'hacker può leggere e fascicolare una serie di termini correlati o utilizzare uno spider di ricerca per eseguire il lavoro per loro.

Potresti aver sentito il termine "ragno" prima. Questi spider di ricerca sono estremamente simili a quelli che strisciano su Internet, indicizzando il contenuto per i motori di ricerca. L'elenco di parole personalizzate viene quindi utilizzato contro gli account utente nella speranza di trovare una corrispondenza.

Pro: può potenzialmente sbloccare account per individui di alto livello all'interno di un'organizzazione. Relativamente facile da mettere insieme, e aggiunge una dimensione extra ad un attacco di dizionario.

Contro: potrebbe benissimo finire infruttuoso se la sicurezza della rete organizzativa è ben configurata.

Resta al sicuro: ancora una volta, usa solo password forti e monouso composte da stringhe casuali, niente che si colleghi alla tua persona, al tuo business, alla tua organizzazione e così via.

Forte, unico, monouso

Quindi, come fermi un hacker a rubare la tua password? La risposta davvero breve è che non puoi essere veramente sicuro al 100% . Ma puoi mitigare la tua esposizione alla vulnerabilità.

Una cosa è certa: l'uso di password monouso forti e uniche non fa mai male a nessuno e, in più di un'occasione, è stato sicuramente salvato.

Qual è la tua routine di protezione della password? Usi sempre password forti monouso? Qual è il tuo gestore di password di scelta? Fateci sapere i vostri pensieri qui sotto!

Immagine di credito: SergeyNivens / Depositphotos