Safeplug è un router speciale che crea una connessione Internet anonima tramite la rete Tor (che cos'è Tor?); costa $ 50, ma puoi crearne uno con un dongle WiFi Raspberry Pi e USB.

In realtà, non risparmierai molto: il costo del Pi più un dongle WiFi adatto ti costerà circa $ 50 o più. Ma il fai-da-te è divertente, impareremo molte cose nel processo e probabilmente hai già un Pi seduto in giro a raccogliere polvere.

Lista della spesa

- Raspberry Pi (modello B)

- Scheda SD di almeno 4 gigabyte

- cavo Ethernet

- Adattatore Wifi USB compatibile - questo significa che è possibile lavorare in modalità struttura con il pacchetto hostapd (come questo basato su chipset RT5370)

- Adattatore di alimentazione Micro USB

La teoria

Adatteremo Raspberry Pi come router: si collegherà a una porta Ethernet sul tuo router Internet esistente come qualsiasi altro dispositivo, ma si collegherà anche alla rete anonima Tor. Puoi leggere la nostra guida completa su Tor per saperne di più, ma in sostanza, funziona inviando le tue richieste Internet attraverso più computer - rimbalzando in tutto il mondo - rendendoti praticamente non rintracciabile. Il Pi trasmetterà una rete WiFi proprio come fa il tuo router, così che tutto il traffico sul WiFi verrà inviato a Internet, via Tor. Infatti, se non hai già un router abilitato al Wi-Fi e ne vuoi uno, segui la prima parte di questo tutorial.

C'è ovviamente una riduzione della velocità nel fare ciò, sia attraverso l'elemento di routing che la rete Tor effettiva.

Attenzione però: la navigazione attraverso Tor da sola non renderà completamente anonima la tua sessione. Il browser è pieno di file e cookie memorizzati nella cache che possono essere utilizzati per identificare la tua presenza su un sito Web (cos'è un cookie? Cos'è un cookie e cosa ha a che fare con la mia privacy? [MakeUseOf Explains] Cos'è un cookie e cosa fa Ha a che fare con la mia privacy? [MakeUseOf Explains] La maggior parte delle persone sa che ci sono biscotti sparsi su Internet, pronti e disposti a essere mangiati da chiunque possa trovarli prima. Aspetta, cosa? Non può essere giusto. Sì, ci sono i cookie ... Leggi di più). Assicurati che siano disabilitati e bloccati (usa la modalità di navigazione in incognito), e ovviamente non iniziare ad accedere ai siti web.

Iniziare

Masterizza una nuova copia dell'ultima immagine Raspian Wheezy sulla tua scheda SD; collegare l'alimentazione, Ethernet, adattatore WiFi USB e avviare. Non hai bisogno di un monitor o di una tastiera collegata - lo faremo tutti dalla riga di comando.

Utilizzo di uno scanner IP Primi 3 Strumenti di analisi e diagnostica della rete portatile Primi 3 Strumenti di analisi e diagnostica della rete portatile Ulteriori informazioni per capire l'indirizzo IP del Raspberry Pi (IP Scanner per OS X funziona bene per me), quindi SSH in esso da un prompt dei comandi (come usare SSH in Windows 4 Semplici modi per usare SSH in Windows 4 Semplici modi per usare SSH In Windows SSH è la soluzione di fatto per accedere in modo sicuro ai terminali remoti su Linux e altri sistemi simili a UNIX. Il server SSH a cui vuoi accedere, dovrai scaricare un client SSH .... Leggi altro) con il comando:

ssh pi@xxxx dove xxxx è l'indirizzo IP del tuo Pi. La password predefinita è "raspberry"

Genere:

sudo raspi-config per eseguire l'utilità di installazione grafica. Espandere il filesystem, quindi uscire dall'utilità di configurazione e riavviare. Dovresti comunque avere lo stesso indirizzo IP: procedi e SSH di nuovo.

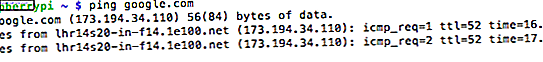

Verifica se il Pi può accedere a Internet digitando

ping google.com dall'interno della sessione SSH (non sul computer locale). Dovresti vedere qualcosa di simile a questo:

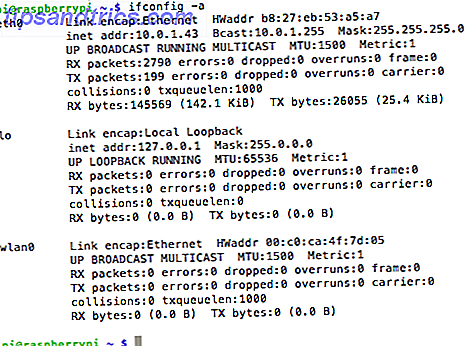

Premi CTRL-C per fermarlo. Ora verifica che il tuo adattatore WiFi sia riconosciuto digitando:

ifconfig -a Se vedi wlan0 elencato, tutto va bene. In caso contrario, l'adattatore wireless non viene nemmeno riconosciuto, per non parlare della modalità struttura / AP.

Aggiorniamo il sistema e installiamo del software. Esegui il seguente uno per uno, camminando tra le istruzioni secondo necessità. Nella seconda fase, stiamo rimuovendo il motore wolfram per risolvere un bug del kernel matematico, ma salviamo anche 450 megabyte nel processo.

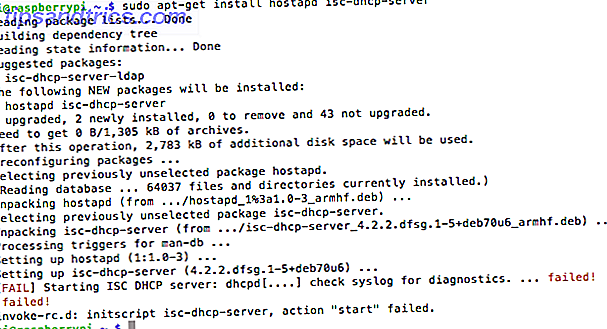

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Qui, abbiamo installato un server DHCP in modo che i client WiFi possano ottenere automaticamente un indirizzo IP. Ignora l'errore: questo significa che non l'abbiamo ancora configurato.

sudo nano /etc/dhcp/dhcpd.conf Commenta (aggiungi un # per iniziare) le seguenti righe:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Decommentare (rimuovere il #) la parola autorevole da queste righe:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Ora scorrere verso il basso e incollare in:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Salva con CTRL-X -> Y -> invio .

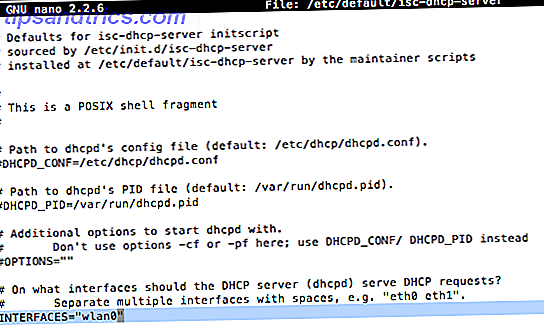

Quindi, digita:

sudo nano /etc/default/isc-dhcp-server Cambia l'ultima riga in modo che legga:

INTERFACES="wlan0"

Il che significa che il nostro server DHCP dovrebbe ascoltare sull'interfaccia wireless per fornire indirizzi IP. Da ultimo:

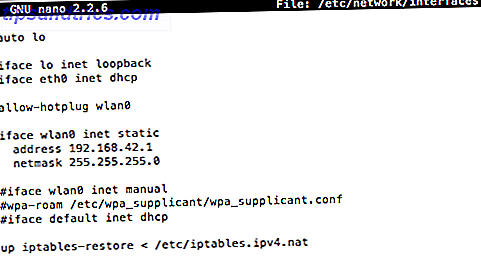

sudo nano /etc/network/interfaces Sostituisci tutto dopo (lasciando questa linea in):

allow-hotplug wlan0 Con questo:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Esci e salva (CTRL-X, Y, entra - ricordalo, non lo dirò più!) . Abbiamo ora definito un indirizzo IP statico per la rete wireless e abbiamo detto al server DHCP di assegnare gli indirizzi IP ai client. Eccezionale. Quindi, digita:

sudo ifconfig wlan0 192.168.42.1 Per definire il nostro hotspot, modifica il file di configurazione di HostAP come segue.

sudo nano /etc/hostapd/hostapd.conf Aggiungi le seguenti righe, modificando ssid (nome della rete WiFi) e wpa_passphrase se lo desideri.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Ora dobbiamo dire al Pi dove si trova il nostro file di configurazione.

sudo nano /etc/default/hostapd Sostituisci questa linea:

#DAEMON_CONF="" con:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Infine, dobbiamo configurare NAT. NAT, o Network Address Translation, è il processo di modifica degli indirizzi IP di una rete interna in un singolo IP esterno e di routing delle cose in modo appropriato.

sudo nano /etc/sysctl.conf In fondo, aggiungi:

net.ipv4.ip_forward=1 Salvare. Esegui tutti i seguenti comandi: sentiti libero di incollarli tutti in una volta. Qui stiamo stabilendo tabelle di routing che fondamentalmente collegano semplicemente il nostro adattatore ethernet e WiFi.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Infine, esegui:

sudo nano /etc/network/interfaces e aggiungi:

up iptables-restore< /etc/iptables.ipv4.nat fino alla fine. Per testare, eseguiamo:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf La tua rete PiTest dovrebbe essere trasmessa ora, assumendo che tu non abbia cambiato il nome. Prova a connetterti da un'altra macchina o dispositivo mobile e dovresti vedere alcune informazioni di debug visualizzate sullo schermo, in questo modo:

Ora, premi CTRL-C per cancellare il programma, e assicuriamoci che venga eseguito come servizio al riavvio. Esegui questi comandi:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Ora abbiamo l'installazione della parte di routing, ma dobbiamo ancora aggiungere Tor all'equazione - in questo momento, abbiamo letteralmente creato un router.

Installa Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Copia e incolla questo diritto in alto. Ignora tutto il resto e salva:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Sbarazzati delle nostre vecchie tabelle di routing e aggiungi un'eccezione per SSH, così possiamo ancora accedere nuovamente. Stiamo aggiungendo un passthrough per le ricerche DNS; e indirizzando tutto il traffico TCP (segnali di controllo) a 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 Puoi controllare le voci in questo modo:

sudo iptables -t nat -L Salva il file in modo che venga caricato al riavvio.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Abilitalo per avviare all'avvio, quindi riavviare in modo che possiamo testarlo.

sudo update-rc.d tor enable sudo shutdown -r now È possibile creare un file di registro e associarlo utilizzando quanto segue (non sono necessari, ma potrebbe essere utile per il debug in caso di problemi).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Vai su whatismyipaddress.com per verificare che il tuo IP non provenga dal tuo ISP:

Oppure usa check.torproject.org:

Potresti scoprire che Google sta chiedendo di verificare con un Captcha abbastanza spesso - questo perché Tor viene spesso utilizzato dagli spammer e non c'è molto che tu possa fare al riguardo.

Congratulazioni, sei anonimizzato e ora puoi accedere ai siti Web Tor nascosti con il dominio .onion (Come trovare i siti di cipolle attivi? Come trovare i siti di cipolle attive e perché potresti desiderare di trovare i siti di cipolle attive e perché potresti desiderare di cipolla i siti, così chiamati perché terminano con ".onion", sono ospitati come servizi nascosti Tor - un modo completamente anonimo per ospitare siti Web. Ulteriori informazioni). Basta non fare niente di stupido, come avviare un sito web che vende farmaci per Bitcoin, o usare il tuo vero nome ovunque, e dovresti stare bene. Facci sapere se hai problemi e cercherò di aiutarti.