Quando si tratta di sicurezza online personale, la consulenza è complicata. In teoria suona molto bene, ma quanto funziona effettivamente come previsto? Alcune saggezze spesso ripetute sono provate e vere, mentre altre sono solo miti della sicurezza informatica. 4 Miti della sicurezza informatica che devono morire 4 Miti della sicurezza informatica che devono morire Leggi di più.

Secondo una recente ricerca di Google, gli esperti di sicurezza hanno approcci fondamentalmente diversi alla sicurezza online rispetto agli utenti medi della rete. Queste differenze includono non solo abitudini e comportamenti, ma anche mentalità e atteggiamenti.

Vuoi stare al sicuro online? Quindi dimentica tutto ciò che sai sulla sicurezza online perché è il momento di essere riqualificati nei modelli giusti. Ecco cosa fanno in realtà gli esperti.

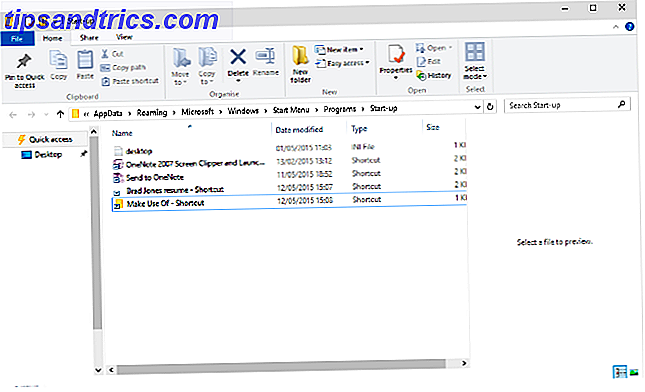

Tieni aggiornato il software

L'installazione di aggiornamenti software, l'utilizzo di gestori di password e l'utilizzo dell'autenticazione a due fattori sono tutte le migliori opzioni per gli esperti, pur mantenendo priorità molto più basse per i non utenti.

HT: Ars Technica

Ti sorprenderebbe sapere che la prassi n. 1 condivisa tra gli esperti di sicurezza è al di sopra degli aggiornamenti software ? La maggior parte dei non esperti si concentra maggiormente su antivirus, crittografia, privacy - e copriremo tutto questo più tardi - ma così tante persone dimenticano che gli aggiornamenti software sono cruciali .

Perché?

Perché anche se questi ultimi anni hanno davvero messo in luce i pericoli dell'ingegneria sociale. Che cos'è l'ingegneria sociale? [MakeUseOf Explains] Cos'è l'ingegneria sociale? [MakeUseOf Explains] È possibile installare il firewall più potente e costoso del settore. Puoi educare i dipendenti sulle procedure di sicurezza di base e sull'importanza di scegliere password sicure. È anche possibile bloccare la stanza del server, ma come ... Per saperne di più, la verità è che la maggior parte delle violazioni della sicurezza viene effettuata attraverso vulnerabilità e falle nel software (e queste violazioni sono chiamate exploit ).

Vi siete mai chiesti perché le applicazioni continuano a chiedervi di aggiornare, aggiornare, aggiornare? A volte quegli aggiornamenti sono lì per spingere nuove funzionalità, ma molte volte esistono per correggere vulnerabilità che non sono state scoperte fino a poco tempo fa.

Aggiornamento del software (e nel caso di alcuni gadget, aggiornamento del firmware Cos'è DD-WRT e come può rendere il router in un super-router Che cos'è il DD-WRT e come può rendere il router in un super-router In questo articolo, vi mostrerò alcune delle funzionalità più interessanti di DD-WRT che, se decidete di farvi uso, vi permetteranno di trasformare il vostro router nel super-router di ... Read More!) ti protegge da coloro che potrebbero sfruttare vulnerabilità aperte sul tuo sistema.

Usa password forti e uniche

I gestori di password cambiano l'intero calcolo perché consentono di avere password forti e uniche.

HT: Tom's Hardware

Una password errata è solo leggermente migliore di non avere alcuna password. Ti attira in un falso senso di sicurezza e ti fa dimenticare che le password deboli sono facili da decifrare 7 modi per creare password sicure e memorabili 7 modi per creare password sicure e memorizzabili Avere una password diversa per ogni il servizio è un must nel mondo online di oggi, ma c'è una terribile debolezza nelle password generate a caso: è impossibile ricordarle tutte. Ma come puoi ricordare ... Per saperne di più. Perché una password sia efficace, deve essere sia forte che unica .

Una password sicura ha una lunghezza minima di 8 caratteri, non contiene alcuna parola che potresti trovare in un dizionario, contiene diversi caratteri speciali (ad esempio! @ # $% ^ & *) E utilizza una combinazione di lettere maiuscole e minuscole .

Una password unica è quella che usi per un solo account. In questo modo se un account viene violato, gli altri rimangono protetti. Utilizzeresti mai la stessa chiave esatta per la tua auto, la tua casa, la tua casella di posta e la tua cassetta di sicurezza?

Il problema è che password memorabili ma sicure 6 Suggerimenti per la creazione di una password infrangibile che puoi ricordare 6 Suggerimenti per la creazione di una password infrangibile che puoi ricordare Se le tue password non sono uniche e indissolubili, potresti anche aprire la porta principale e invitare il ladri a pranzo. Ulteriori informazioni sono difficili da gestire, specialmente se ti impegni a non ripetere mai una password. Quindi, usa un gestore di password !

Quando si tratta di password, solo il 24% dei non esperti intervistati dichiara di aver utilizzato gestori di password per almeno alcuni dei propri account, rispetto al 73% degli esperti.

HT: Settimana informativa

Un gestore password memorizza le credenziali dell'account in modo da non doverlo fare. Quando devi accedere a un sito Web o a un programma, il gestore password inserirà i relativi dettagli per te. È sicuro e conveniente Una vittoria.

Ci sono diversi gestori di password disponibili in questi giorni, e ancora di più se si contano i gestori di password su Android I migliori gestori di password per Android confrontati I migliori gestori di password per le password di Android Confrontate sono difficili da ricordare, ed è insicuro avere solo poche password memorizzate . Lascia che queste app mantengano le tue password forti e sicure! Leggi di più . Per iniziare, consulta la nostra guida alla gestione delle password Guida alla gestione delle password Guida alla gestione delle password Non sentirti sopraffatto dalle password, o semplicemente usa lo stesso su ogni sito solo per ricordartene: progetta la tua strategia di gestione delle password. Leggi di più .

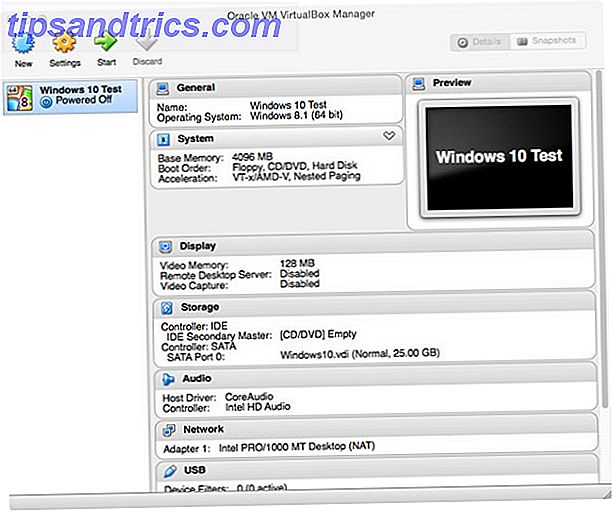

Abilita autenticazione a due fattori

Molti siti Web e servizi popolari supportano l'autenticazione a due fattori. Ciò significa che anche se qualcuno è in grado di ottenere la tua password, non sarà in grado di accedere al tuo account.

HT: Laptop Mag

L'autenticazione a due fattori è qualsiasi metodo di autenticazione che richiede due diverse credenziali di autenticazione. Ad esempio, una password sarebbe un tipo di fattore mentre il riconoscimento facciale potrebbe essere un secondo fattore. Solo con entrambi hai accesso.

Oggi, la maggior parte dei servizi che offrono l'autenticazione a due fattori (non tutti purtroppo lo fanno) richiederà una password e un codice di verifica che ti verrà inviato via email o via SMS. Per entrare nel tuo account, qualcuno dovrebbe craccare la tua password e intercettare il codice di verifica.

Inutile dire che tutti dovrebbero usare l'autenticazione a due fattori Qual è l'autenticazione a due fattori, e perché dovresti usarla Cos'è l'autenticazione a due fattori, e perché dovresti usarla Autenticazione a due fattori (2FA) è un metodo di sicurezza che richiede due diversi modi per dimostrare la tua identità. È comunemente usato nella vita di tutti i giorni. Ad esempio, il pagamento con una carta di credito non richiede solo la carta, ... Per saperne di più!

È ovvio che se gli aggiornamenti, i gestori di password e l'autenticazione a due fattori sono le priorità principali per i professionisti della sicurezza, dovrebbero essere anche le scelte migliori per i dilettanti.

HT: Ars Technica

Controlla i collegamenti prima di fare clic

"Pensa prima di collegarti." In altre parole, pensaci prima di fare clic su quel collegamento.

HT: Roger Thompson

Quante volte hai cliccato su un link che sembrava legittimo solo per arrivare a un sito pieno di annunci di cattivo gusto e avvisi di malware? Sfortunatamente, è abbastanza facile mascherare un link malevolo come appropriato, quindi fai attenzione quando fai clic.

Questo è particolarmente importante per le e-mail perché una tattica comune utilizzata dai phisher è esattamente cos'è il phishing e quali sono le tecniche utilizzate dagli scammer? Che cos'è esattamente il phishing e quali sono le tecniche utilizzate dagli scammer? Non sono mai stato un fan della pesca, me stesso. Questo è principalmente a causa di una spedizione in anticipo in cui mio cugino è riuscito a catturare due pesci mentre ho preso zip. Simile alla pesca nella vita reale, le truffe di phishing non sono ... Read More è quello di ricreare e-mail da servizi popolari (come Amazon e eBay) e inserire link falsi che portano a pagine che ti chiedono di accedere. Effettuando il login, in realtà hai appena dato loro le credenziali del tuo account!

Suggerimento: scopri come verificare l'integrità di un link 8 modi per assicurarsi che un collegamento sia sicuro prima di fare clic su di esso 8 modi per assicurarsi che un collegamento sia sicuro prima di selezionarlo I collegamenti ipertestuali come tutti sappiamo sono i fili che compongono il web . Ma proprio come i ragni, il web digitale può intrappolare l'ignaro. Anche i più esperti tra di noi fanno clic sui collegamenti che ... Leggi di più prima di fare clic. Inoltre, mantieni la massima sicurezza con questi importanti suggerimenti per la sicurezza dell'email 7 Suggerimenti importanti sulla sicurezza delle email che dovresti sapere su 7 Suggerimenti importanti sulla sicurezza delle email che dovresti sapere La sicurezza in Internet è un argomento che tutti sappiamo essere importante, ma spesso si trova nel passato recessi delle nostre menti, ingannando noi stessi nel credere che "non succederà a me". Se ... Per saperne di più.

Un altro rischio correlato al collegamento è l' URL abbreviato . Un URL abbreviato potrebbe portarti ovunque ed è impossibile decifrare la destinazione semplicemente leggendo l'URL da solo, motivo per cui dovresti sempre espandere un URL abbreviato. Reveal Dove i collegamenti brevi raggiungono realmente questi URL Espandi Dove i collegamenti brevi vanno realmente con Questi estensori di URL Alcuni anni fa, non sapevo nemmeno cosa fosse un URL abbreviato. Oggi è tutto ciò che vedi, ovunque, sempre. La rapida ascesa di Twitter ha portato alla necessità infinita di usare il minor numero ... Leggi altro per vedere dove conduce prima di fare clic su di esso.

Sfoglia HTTPS ogni volta che è possibile

Crittografia dei dati. Sebbene sia importante per le aziende proteggere i propri dati da estranei, è altrettanto importante proteggerli all'interno della rete.

HT: Novell

La crittografia è estremamente importante Come funziona la crittografia, ed è davvero sicura? Come funziona la crittografia, ed è davvero sicura? Leggi altro e dovresti crittografare tutti i tuoi dati sensibili quando possibile. Ad esempio, crittografa i file di archiviazione cloud 5 modi per crittografare in modo sicuro i tuoi file nel cloud 5 modi per crittografare in modo sicuro i tuoi file nel cloud I tuoi file potrebbero essere crittografati in transito e sui server del cloud provider, ma la società di cloud storage può decrittografarli - - e chiunque abbia accesso al tuo account può visualizzare i file. Lato client ... Leggi di più nel caso in cui vengano violati o trapelati e crittografati i dati dello smartphone Come crittografare i dati sul tuo smartphone Come crittografare i dati sul tuo smartphone Con lo scandalo Prism-Verizon, ciò che si presume stia accadendo è che gli Stati Uniti dell'American's National Security Agency (NSA) è stato il data mining. Cioè, hanno passato il registro delle chiamate di ... Leggi di più in modo che nessuno possa curiosare sulle tue comunicazioni.

E mentre la privacy è importante, ci sono altri motivi per la crittografia digitale Non solo per i paranoici: 4 motivi per crittografare la vita digitale non solo per i paranoici: 4 motivi per crittografare la vita digitale La crittografia non è solo per i teorici della cospirazione paranoica, né è solo per fanatici della tecnologia. La crittografia è qualcosa che ogni utente di computer può trarre beneficio. I siti Web di tecnologia descrivono come è possibile crittografare la propria vita digitale, ma ... Ulteriori informazioni. Tuttavia, per i difensori della sicurezza Web, uno dei passaggi più efficaci consiste nell'utilizzare HTTPS ogni volta che è possibile utilizzare HTTPS ovunque: utilizzare HTTPS anziché HTTP quando possibile HTTPS ovunque: utilizzare HTTPS anziché HTTP, se possibile Leggi di più.

Suggerimento: non sei sicuro di cosa si tratta? Leggi la nostra panoramica HTTPS e perché è importante Cos'è HTTPS e Come abilitare connessioni sicure per impostazione predefinita Cos'è HTTPS e Come abilitare connessioni sicure Per default Le preoccupazioni di sicurezza si stanno diffondendo in lungo e in largo e hanno raggiunto il primo posto nella mente di tutti. Termini come antivirus o firewall non sono più un vocabolario strano e non sono solo compresi, ma anche utilizzati da ... Per saperne di più.

Interrompere la condivisione delle informazioni personali

Non pubblicare alcuna informazione personale - il tuo indirizzo, indirizzo email o numero di cellulare - pubblicamente online. Solo un pezzo di informazione personale potrebbe essere utilizzato da un completo sconosciuto per scoprirne ancora di più.

HT: Tom Ilube

Pubblicare online le tue informazioni personali può avere gravi ripercussioni. Saresti sorpreso da quante persone possono scoprire su di te anche da un singolo breadcrumb o due. La maggior parte delle volte non porta da nessuna parte, ma a volte può rovinarti la vita 5 Modi che possono rovinare la vita Puoi essere vittima online 5 modi per rovinare la vita Puoi essere vittima online Online Internet non è così anonimo come si potrebbe pensare che sia . Se qualcuno vuole scoprire chi sei e dove vivi, il minimo di informazioni può riportarti in te ... Leggi altro.

C'è un processo chiamato doxxing (o doxing) per cui le persone perlustrano Internet per le tue informazioni personali. Che cos'è Doxing e come influisce sulla tua privacy? [MakeUseOf Explains] Che cosa è Doxing e in che modo influisce sulla tua privacy? [MakeUseOf Explains] La privacy su Internet è un grosso problema. Uno dei vantaggi dichiarati di Internet è che puoi rimanere anonimo dietro il tuo monitor mentre navighi, chatti e fai qualunque cosa tu faccia .... Leggi di più e alla fine hai abbastanza pezzi del puzzle per determinare chi sei, dove vivi, chi sono i tuoi familiari, dove lavori e altro ancora.

È abbastanza spaventoso da solo, ma quando lo abbini a qualcosa di serio come una minaccia di morte o uno scherzo al 911 che le urla sono state ascoltate in casa tua, diventa più di una fiaba di stalker e disagi.

Ignora qualsiasi cosa "Troppo bello per essere vero"

Se sembra troppo bello per essere vero, probabilmente non è vero. Nessuno vuole mandarti $ 5 milioni. Non sei il milionesimo visitatore del sito. Non sei un vincitore ... e la Pretty Russian Girl che vuole essere tua amica probabilmente non è carina e nemmeno una ragazza. Lei non vuole essere tua amica ... lei vuole i tuoi soldi.

HT: Roger Thompson

Il problema con "troppo bello per essere vero" è che di solito indica l'inganno o la frode, come nel caso di molte truffe su eBay 10 truffe eBay per essere consapevoli di 10 truffe eBay per essere consapevoli di essere truffati, specialmente su eBay . Investite così tanto tempo nella vendita di un prodotto o nella ricerca dell'oggetto perfetto, completate la transazione e poi ... niente. Sai quando ti stai truffando? Per saperne di più, truffe Craigslist Prendendo la battaglia di Craigslist Scammers: Come evitare le truffe su Craigslist Prendendo la battaglia di Craigslist Scammers: Come evitare le truffe su Craigslist Lanciato nel lontano 1995, Craigslist ha conquistato il mondo di Internet con la sua innovativa croce di classificazione annunci con il web. Ma come con tutte le transazioni basate su Internet, alcuni utenti preferiscono giocare al sistema ... Per saperne di più, e anche truffe appartamento Come evitare truffe affitto appartamento e condominio Come evitare truffe noleggio appartamento e condominio Sempre più persone stanno trovando il loro prossimo posto per vivere attraverso i servizi online, e gli scammers hanno imparato a sfruttare ancora una volta. Non diventare la prossima vittima. Leggi di più . Poche cose su Internet sono sempre perfette.

Puoi correre il rischio se vuoi, specialmente se riesci a mangiare quella potenziale perdita senza batter ciglio, ma la regola generale è ignorarla se non riesci a trovare "la presa" . Se non riesci a trovare un fermo, allora probabilmente sei tu a catturarlo.

Analizza regolarmente il malware

Tra i rispondenti che non sono esperti di sicurezza, il 42% considera l'utilizzo di software antivirus tra le prime tre cose che si possono fare per rimanere al sicuro online. Solo il 7% degli esperti di sicurezza intervistati lo ritiene.

HT: Settimana informativa

Ci credereste che solo il 7% degli esperti di sicurezza si preoccupa di utilizzare software antivirus? Sembra pazzesco, vero? Il software antivirus è davvero così brutto? Dipende dai tuoi criteri.

Gli esperti di non sicurezza hanno elencato le migliori pratiche di sicurezza come l'utilizzo di software antivirus ... Un motivo plausibile che spiega la divergenza nell'uso del software antivirus è che gli esperti di sicurezza hanno maggiori probabilità rispetto ai non esperti di utilizzare un sistema operativo non Windows. Quindi, mentre può essere allettante interpretare i risultati come se gli esperti ritenessero che l'AV non sia una misura di sicurezza efficace, non è automaticamente il caso.

HT: Ars Technica

Il software antivirus dovrebbe essere considerato una difesa di prima linea, in quanto più che altro un ultimo scudo. Anche i migliori programmi antivirus I 10 migliori programmi anti-virus gratuiti I 10 migliori programmi anti-virus gratuiti Devi sapere ormai: hai bisogno della protezione antivirus. Mac, PC Windows e Linux ne hanno tutti bisogno. Davvero non hai scuse. Quindi prendi uno di questi dieci e inizia a proteggere il tuo computer! Ulteriori informazioni sono tutt'altro che perfette, quindi è più efficace concentrarsi sulle corrette abitudini di sicurezza. Cambia le tue cattive abitudini ei tuoi dati saranno più sicuri Cambia le tue cattive abitudini ei tuoi dati saranno più sicuri Leggi di più.

In altre parole, gli esperti di sicurezza sanno come proteggersi, quindi non hanno davvero bisogno di quell'ultima linea di difesa. D'altra parte, l'utente medio non sa come praticare le abitudini di sicurezza sicure, quindi l'antivirus è buono da avere.

Questo è l'unico consiglio in cui raccomandiamo che gli utenti medi si discostino dagli esperti: non hanno bisogno di software antivirus, ma tu e io lo facciamo! Non lasciarlo. Non sai mai quando ti salverà.

Sei un esperto di sicurezza o un utente medio? Quali tecniche usi per rimanere al sicuro online? Quali altri consigli vorresti aggiungere a questo elenco? Condividi con noi nei commenti qui sotto!

Crediti immagine: Uomo d'affari al computer tramite Shutterstock, Aggiornamento software di Hadrian via Shutterstock, Password Login di kpatyhka via Shutterstock, Autenticazione a due fattori di Dave Clark Foto digitale via Shutterstock, Carta di credito Phishing di wk1003mike via Shutterstock, Browser HTTPS di TACstock1 via Shutterstock, Anonimo Computer User di Ditty_about_summer via Shutterstock, Wooden Fraud Blocks di schatzy via Shutterstock, Computer Virus di wk1003mike via Shutterstock