Sulla scia delle perdite di Edward Snowden, la National Security Agency (NSA) si sta rivolgendo al cloud storage per i propri dati. Perché? Non è controproducente? E quanto sono sicure le nuvole che usi?

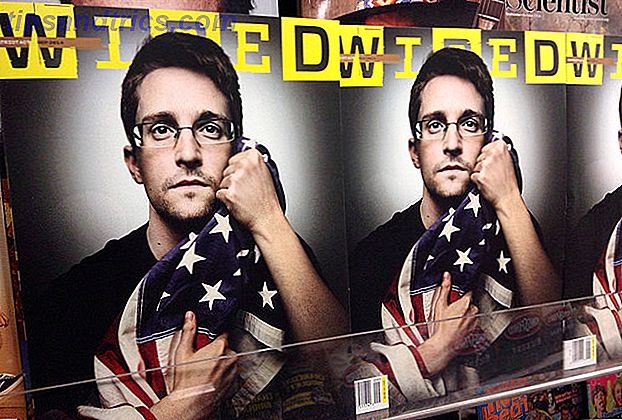

Edward Snowden, un ex appaltatore della NSA, ha diffuso file che rivelano l'intera portata delle operazioni di sorveglianza in tutto il mondo, costringendo a numerose discussioni serie sulla nostra privacy e sicurezza. Evitare la sorveglianza di Internet: la guida completa Evitare la sorveglianza di Internet: la guida completa La sorveglianza di Internet continua a essere argomento caldo quindi abbiamo prodotto questa risorsa completa sul perché è un grosso problema, chi c'è dietro, se è possibile evitarlo completamente e altro ancora. Leggi di più .

Per la NSA, ha avuto un impatto maggiore: non solo le persone mettono in discussione come e perché vengono spiate a chi combatte per conto della NSA e per la privacy? Chi combatte per conto della NSA e per la privacy? Ci sono diversi gruppi di attivisti di Internet che stanno combattendo per tuo conto per la privacy. Stanno facendo del loro meglio per educare anche i netizen. Qui ci sono alcuni di loro che sono incredibilmente attivi. Per saperne di più, ma il direttore della NSA, Michael Rogers, ammette che le falle hanno ostacolato considerevolmente la raccolta di informazioni.

L'agenzia sta prendendo provvedimenti inaspettati per fermare un'altra perdita: stanno mettendo tutti i loro dati in un unico posto.

Cosa stanno realmente facendo?

Dopo le espansioni delle loro autorità, la quantità di dati raccolti dai servizi di intelligence è aumentata, ovvero i metadati dei metadati dello smartphone - Le informazioni sui metadati delle informazioni - Ulteriori informazioni sulle informazioni Ulteriori informazioni. Memorizzato in gran parte sui server, molti di questi dati sono stati rivelati da Snowden Hero o Villain? L'NSA ha moderato la sua posizione su Snowden Hero o Villain? L'NSA moderò la sua posizione su Snowden Whistleblower Edward Snowden e John DeLong della NSA apparvero nel programma di un simposio. Mentre non c'era dibattito, sembra che l'NSA non dipinga più Snowden come un traditore. Cosa è cambiato? Maggiori informazioni nel 2013 e 2014, in particolare PRISM Cos'è PRISM? Tutto quello che c'è da sapere cos'è PRISM? Tutto quello che c'è da sapere L'Agenzia per la sicurezza nazionale negli Stati Uniti ha accesso ai dati che stai archiviando con fornitori di servizi statunitensi come Google, Yahoo e Facebook. Probabilmente controlleranno anche la maggior parte del traffico che fluisce attraverso il ... Per saperne di più.

Ma l'informatore non è l'unico motivo per cui la NSA si sta rivolgendo al cloud.

L'agenzia ha iniziato ad adottare lo storage centralizzato nel 2010 nel tentativo di condividere le informazioni attraverso la United Intelligence Community (IC). Il loro sistema di opacizzazione di scelta? Amazon Web Services, che collega i 17 elementi del circuito integrato, tra cui la Central Intelligence Agency (CIA), il Federal Bureau of Investigation (FBI) e Office of Naval Intelligence (ONI). Oltre alla sua maggiore capacità, il servizio vanta velocità ed economicità. Jon Koomey, un futurologo dell'energia, ha dichiarato al National Geographic:

"Quando entri nel cloud e sostituisci gli atomi con i byte, non devi più fabbricare chip e questo significa grandi risparmi".

I dati sono metatagged per l'accessibilità e la responsabilità: questi dettagliano il personale con accesso a tali informazioni, quindi le loro azioni sono tutte registrate. Questo è accoppiato con i regolamenti di conformità, quindi solo quelli legalmente autorizzati a vedere il materiale possono farlo.

L'attuale cloud della NSA è costituito da due sistemi: uno interno utilizzato dai dipendenti delle agenzie; e il GovCloud, disponibile in tutto il circuito integrato tramite il Joint Worldwide Intelligence Communications System. Essenzialmente, nel secondo caso, l'NSA funge da fornitore di servizi per altri settori IC.

Entrambe le nuvole si uniranno per la fine di quest'anno, ma la transizione completa richiederà anni per essere completata.

Quanto è sicuro?

Gran parte della ricchezza di dati è attualmente archiviata presso lo Utah Data Center, ed è accessibile attraverso un hub da $ 1, 5 miliardi tra Great Salt Lake e Utah Lake. La struttura è stata completata il mese scorso dopo che l'energia elettrica ha danneggiato le apparecchiature causando un ritardo di un anno e ospita server in quattro padiglioni da 25.000 piedi quadrati.

L'NSA ammette di raccogliere ricerche su Internet, telefonate, dati finanziari e cartelle cliniche, e gli analisti le accumulano per le applicazioni operative.

L'edificio stesso è fortemente fortificato: ovviamente solo il personale autorizzato ottiene l'ingresso attraverso il centro di controllo e le guardie di sicurezza pattugliano l'hub. Sono assistiti da telecamere a circuito chiuso, rilevatori di intrusi e ulteriori protezioni che costano oltre $ 10 milioni. Rory Carroll scrive:

"Una piccola uscita - non segnata su mappe ordinarie - ti porta su una strada curva. Un cartello giallo dice che si tratta di una proprietà militare chiusa a personale non autorizzato.

Più in alto sulla collina, invisibile dall'autostrada, si incontrano muri di cemento, un braccio di sicurezza e un posto di blocco con guardie, cani da fiuto e macchine fotografiche. Due targhe con sigilli ufficiali annunciano la presenza dell'ufficio del direttore dell'intelligence nazionale e dell'Agenzia per la sicurezza nazionale. "

Il complesso potrebbe essere valido, ma quanto è sicuro il cloud attuale?

L'ex direttore della NSA, il generale Keith Alexander, afferma che le rigide strutture legali per garantire la conformità proteggono anche le libertà civili, quindi i dati che devono essere cancellati entro un determinato limite di tempo avvisano automaticamente il personale quando questo periodo è scaduto.

Questa responsabilità è totale. Contenuto e personale sono taggati a livello cellulare, ovvero record completi di tutti coloro che hanno effettuato l'accesso, copiato, stampato o alterato i file, o anche singole parole e nomi. Ciò è parzialmente abilitato utilizzando l'infrastruttura a chiave pubblica (PKI), in base alla quale i dati vengono crittografati e decifrati con coppie di chiavi pubbliche e private Come fare crittografia, decrittografia e firma facilmente con Seahorse [Linux] Come fare crittografia, decrittografia e firma facilmente con Seahorse [Linux] Ulteriori informazioni su sicurezza e crittografia utilizzando Seahorse in Linux. Ulteriori informazioni e le identità sono verificate dall'autorità di certificazione (CA). Questi record sono conservati in un database di certificati, in un archivio e in un server di archiviazione di chiavi e ulteriori misure di sicurezza contro la corruzione durante il transito.

Ulteriori metodi di sicurezza devono essere comprensibilmente tenuti segreti, ma Alexander spiega:

"[W] e utilizzano una varietà di protocolli di sicurezza a ogni livello dell'architettura, oltre a una solida strategia di crittografia. Il cloud NSA riunisce più set di dati e protegge ogni pezzo di dati attraverso la sicurezza e l'applicazione delle autorità che ne specificano l'uso ... Oltre ai contrassegni dati, la sicurezza viene applicata in tutta l'architettura a più livelli per proteggere dati, sistemi e utilizzo. ”

Quanto sono sicuri i cloud che usi?

Grazie iCloud ??

- Kirsten Dunst (@kirstendunst), 1 settembre 2014

Utilizziamo i sistemi di cloud computing per l'archiviazione e la condivisione (pensiamo a DropBox, iCloud di Apple Cos'è iCloud Drive e Come funziona? Che cos'è iCloud Drive e come funziona? Confuso su cosa rende iCloud Drive diverso dagli altri servizi cloud di Apple? mostra cosa puoi fare e come puoi sfruttarlo al meglio. Ulteriori informazioni o Google Drive Quanto sono sicuri i tuoi documenti in Google Drive? Quanto sicuri sono i tuoi documenti in Google Drive? Ulteriori informazioni), l'invio tramite e-mail e l'e-commerce. Ma questo è importante da ricordare: queste nuvole sono diverse da quella usata dalla NSA. Devono essere. I segreti di sicurezza nazionale sono generalmente considerati più importanti per mantenere il silenzio di una vasta gamma di selfie 5 cose da evitare quando si prendono selfie 5 cose da evitare quando si prendono selfie I selfie non devono essere presi alla leggera, e ci sono molte cose che devi evitare . Leggi altro caricato su iCloud.

Tuttavia, le tue informazioni non sono visibili a tutti da vedere. Le principali misure di sicurezza sono: preventiva (la prima linea di difesa - verifica ID in due passaggi Qual è l'autenticazione a due fattori e perché dovresti usarla Cos'è l'autenticazione a due fattori e perché dovresti usarla Autenticazione a due fattori ( 2FA) è un metodo di sicurezza che richiede due diversi modi per dimostrare la tua identità, è comunemente usato nella vita di tutti i giorni, ad esempio il pagamento con una carta di credito non richiede solo la carta, ... Leggi di più, per esempio); e deterrente (enfasi sulle conseguenze per i potenziali hacker); mentre il detective (monitoraggio architettonico) lavora di pari passo con i controlli correttivi (o limitazione dei danni).

I tuoi dati possono essere archiviati su un server di un'azienda diversa, ma non si tratta solo di localizzazione; invece, è come si accede. La crittografia dei dati solida è essenziale, ma lontana dall'unico modo in cui le aziende devono proteggere le tue informazioni. È possibile utilizzare anche i dati di conformità, simili alle NSA ma certamente non così approfonditi, in modo da poter accedere ai dettagli solo in determinati contesti o identificare una violazione controllando le applicazioni per attività insolite.

Certo, questo non è assoluto. Apple ha affrontato un problema potenzialmente enorme l'anno scorso quando sono stati violati i resoconti di diverse celebrità. Apple indaga i nudi celebrità, YouTube introduce il barattolo dei suggerimenti e altro ... [Tech News Digest] Apple indaga i nudi delle celebrità, YouTube presenta Jar Tip e altro ancora .. [Tech News Digest] Inoltre, in attesa di Internet Slowdown, Windows XP si avvicina all'1% vicino alla morte, gioca a Star Citizen gratuitamente, al nuovo browser Web Raspberry Pi e ai dispositivi indossabili che abbiamo evitato per un pelo. Maggiori informazioni e foto compromettenti trapelate Come una violazione dei dati "minori" ha fatto notizia e reputazioni rovinate Come una violazione dei dati "minori" ha fatto notizia e ha rovinato la reputazione Leggi di più. Apple, tuttavia, non vede questo come la loro colpa Apple Deflette la colpa in iCloud Hack, Yelp cancellato di estorsione, e altro ... [Tech News Digest] Apple Deflette la colpa in iCloud Hack, Yelp cancellato di estorsione, e altro ancora .. [Tech News Digest] Inoltre, l'espansione di Xbox One in arrivo, Netflix piace Facebook, BlackBerry prende in giro qualcosa o l'altro, Destiny Planet View, e l'ariete che odia i droni. Per saperne di più, ma a prescindere hanno aumentato la loro sicurezza Apple migliora la sicurezza di iCloud, Twitter uccide Twitpic Over Marchi e altro ... [Tech News Digest] Apple migliora la sicurezza di iCloud, Twitter uccide Twitpic Over Trademark, e altro ... [Tech News Digest ] Inoltre, Rdio va freemium, controlli sulla privacy di Facebook, offerta di giochi Xbox One gratuita, coda iDiots per iPhone 6 e perché Google Glass fa schifo. Leggi di più .

È interessante notare che Lucas Mearian sostiene che le nuvole non sono sicure, almeno non dai fornitori di servizi e dai dipartimenti governativi come la NSA. Combina questo con l'affermazione della NSA che vuole una "porta d'ingresso" ai tuoi dati Sorveglianza di domani: quattro tecnologie che la NSA utilizzerà per spiarti - Presto Sorveglianza di domani: quattro tecnologie La NSA utilizzerà per spiarti - Presto la sorveglianza è sempre all'avanguardia della tecnologia. Ecco quattro tecnologie che verranno utilizzate per violare la tua privacy nei prossimi anni. Leggi di più tramite la crittografia a chiave divisa ei tuoi dati potrebbero essere al sicuro dagli hacker, ma non dalle agenzie di intelligence.

Ti fidi del Cloud?

Il cloud computing non è perfetto, ma sicuramente ha i suoi vantaggi.

L'NSA l'ha adottato come misura per tagliare i costi, certo, ma la responsabilità su larga scala è il loro impegno per combattere un'altra perdita di tipo Snowden, che agisce come controllo preventivo, deterrente e di rilevamento.

E se sei ancora preoccupato per la sicurezza delle nuvole che usi, non sei impotente. Puoi proteggere il tuo account DropBox Proteggere Dropbox: 6 passaggi per un cloud storage più sicuro Proteggere Dropbox: 6 passaggi per un cloud storage più sicuro Dropbox non è il servizio di cloud storage più sicuro in circolazione. Ma per quelli di voi che desiderano rimanere con Dropbox i suggerimenti qui vi aiuteranno a massimizzare la sicurezza del vostro account. Ulteriori informazioni, crea il tuo cloud personale utilizzando il Seafile open source Crea il tuo storage cloud sicuro con Seafile Crea il tuo storage cloud sicuro con Seafile con Seafile, puoi gestire il tuo server privato per condividere documenti con gruppi di colleghi o amici. Per saperne di più - o ancora esplorare più metodi di crittografia 5 modi per crittografare in sicurezza i tuoi file nel cloud 5 modi per crittografare in modo sicuro i tuoi file nel cloud I tuoi file possono essere crittografati durante il transito e sui server del cloud provider, ma la società di cloud storage può decifrare loro - e chiunque abbia accesso al tuo account può visualizzare i file. Lato client ... Leggi altro.

L'NSA pensa che il cloud sia il futuro. Fai?

Crediti immagine: Secure Cloud Computing di FutUndBeidl; Snowden on Wired Cover di Mike Mozart; e System Lock di Yuri Samoilov.

![Tablet, laptop con certificazione Ubuntu e altro [affari tecnologici]](https://www.tipsandtrics.com/img/internet/263/tablets-ubuntu-certified-laptop.png)

![Brightpod: una piattaforma di gestione dei progetti per digital marketing e creatività [20 abbonamenti gratuiti]](https://www.tipsandtrics.com/img/internet/114/brightpod-project-management-platform.jpg)