La vulnerabilità di GHOST è un difetto in una parte vitale di tutte le principali distribuzioni Linux. In teoria, potrebbe consentire agli hacker di assumere il controllo dei computer senza bisogno di nome utente o password.

Detto questo, ci sono alcuni punti chiave da tenere a mente:

- Il difetto non è mai stato sfruttato in natura - solo negli esperimenti dei ricercatori di sicurezza.

- Ci sono delle patch là fuori, proprio adesso, per tutte le principali distribuzioni Linux.

- Se installi regolarmente aggiornamenti di sicurezza, o usi una distro rolling release Come trarre vantaggio dai progressi di Linux ora piuttosto che dopo Come trarre vantaggio dai progressi di Linux ora piuttosto che dopo Lo sviluppo di Linux può essere davvero eccitante, a volte, specialmente quando ci sono dei cambiamenti importanti un pezzo di software. Tuttavia, potresti evitare di trarre beneficio dal non prendere le decisioni giuste. Per saperne di più, non hai nulla di cui preoccuparti. Installa gli ultimi aggiornamenti e sei coperto (gli aggiornamenti richiederanno un riavvio, ma non rimandarlo).

- Se si utilizza una versione obsoleta di una distribuzione Linux, che non riceve più aggiornamenti di sicurezza, è probabile che sia vulnerabile a GHOST (e ad una varietà di altri exploit).

È strano, ma le vulnerabilità della sicurezza moderna hanno nomi di marca che mirano a sensibilizzare l'opinione pubblica - Heartbleed è un esempio recente di Heartbleed - Che cosa puoi fare per restare al sicuro? Heartbleed: cosa puoi fare per restare al sicuro? Leggi di più, con il suo nome sorprendente e il logo rosso. I marchi aiutano a rendere i bug altrimenti oscuri nelle notizie, contribuendo a garantire che i problemi vengano tempestivamente corretti.

GHOST porta questa tendenza nel mondo Linux, grazie a uno sforzo di Qualys. Hanno assunto una squadra di pubbliche relazioni per pubblicizzare il loro ruolo nel trovare il bug, e molti ritengono che sia stato overhyped.

Ci arriveremo. Innanzitutto, ecco cosa è questo bug, cosa influenza e cosa può insegnarci su come avvengono gli aggiornamenti di sicurezza di Linux.

Cos'è GHOST?

GHOST è un difetto in glibc, una libreria che viene fornita con la maggior parte delle distribuzioni Linux ed è necessaria per eseguire praticamente tutti i software. Lo stesso GHOST è un difetto nella funzione "gethostbyname * ()" di glibc, che le applicazioni usano per convertire un indirizzo web in un IP.

Qui è dove GHOST ha preso il suo nome: GetHOSTname.

Il bug crea un buffer overflow, che consente ai potenziali hacker di eseguire codice senza credenziali. La dimostrazione del concetto di Qualys lo ha fatto inviando il codice ad un server di posta elettronica - altri casi d'uso potrebbero essere possibili.

È interessante notare che il difetto è stato corretto nel 2013, ma all'epoca non era stato identificato come un rischio per la sicurezza.

Se l'errore è stato risolto anni fa, perché è un problema ora?

Fondamentalmente, perché nessuno ha notato che il bug era un problema di sicurezza - il che significa che l'aggiornamento non è stato spinto a molti utenti.

Le distribuzioni Linux sono una raccolta di un'ampia varietà di pacchetti diversi. Per l'utente questo significa software come Firefox e ambienti desktop come Gnome, ma questa è solo la punta dell'iceberg. Un sacco di altri software e librerie, incluso glibc, rendono Linux ciò che è dietro le quinte. Questi progetti hanno tutti i loro team, che pubblicano regolarmente i propri aggiornamenti.

Ci sono un sacco di distro Linux là fuori I migliori sistemi operativi Linux I migliori sistemi operativi Linux Ci sono distribuzioni Linux disponibili per ogni scopo, il che rende difficile la scelta. Ecco una lista dei migliori sistemi operativi Linux per aiutare. Leggi di più, e tutti hanno approcci diversi per spingere questi aggiornamenti ai propri utenti. Ad esempio, le distro di rilascio a rotazione sono praticamente costantemente aggiornate, il che significa che gli utenti di distribuzioni come Arch sono sicuri dal 2013.

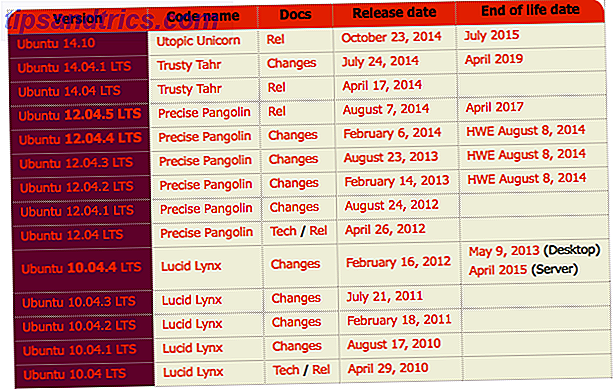

Ubuntu, per usare un altro esempio, vede una nuova versione rilasciata ogni sei mesi. Queste versioni generalmente aggiornano tutti i pacchetti, che ricevono solo gli aggiornamenti di sicurezza. Ciò significa che le versioni di Ubuntu rilasciate nel 2014 o successive non sono mai state vulnerabili a GHOST, ma gli utenti di Ubuntu 12.04 LTS erano (almeno fino a quando un aggiornamento della sicurezza non ha corretto il bug).

Secondo Symantec, le versioni vulnerabili includevano:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

È interessante notare che gli sviluppatori di ChromeOS hanno notato i difetti all'inizio del 2014 e li hanno rattoppati per questo motivo. Il mondo di Linux apparentemente non se ne accorse.

Dovrei essere preoccupato?

Probabilmente no: gli aggiornamenti sono stati inviati a tutte le principali distro e il bug stesso è stato sovrascritto dagli esperti di sicurezza. Per citare Pawan Kinger in Trend Micro:

"Nel loro insieme, il rischio di exploit effettivi rivolti a GHOST è relativamente piccolo rispetto ad altre vulnerabilità come Shellshock o Heartbleed." - Pawan Kinger

E per citare Jake Edge di LWN.net:

"Mentre la vulnerabilità di GHOST è molto seria, sembra anche piuttosto difficile da sfruttare - ed è stata seriamente sovrascritta." - Jake Edge

Era certamente una vulnerabilità che necessitava di patch, ma probabilmente non aveva bisogno di un nome di marca e di un logo - e non dovresti perdere molto sonno su di esso.

Cosa possono imparare gli utenti da questo?

Se c'è un mito sulla sicurezza che deve morire 4 Miti della sicurezza informatica che devono morire 4 Miti della sicurezza informatica che devono morire Leggi di più, è che gli utenti Linux non devono preoccuparsi della loro sicurezza. Ogni sistema operativo ha difetti di sicurezza e Linux (anche se abbastanza sicuro) non fa eccezione.

E su tutti i sistemi, uno dei modi migliori per proteggersi è mantenere tutto aggiornato. Quindi, per riassumere:

- Installa sempre le patch di sicurezza.

- Assicurati che la versione di Linux in esecuzione sul tuo personal computer, o sul tuo server, stia ancora ricevendo patch di sicurezza. In caso contrario, esegui l'aggiornamento a una versione più recente.

Fai queste cose e dovresti stare bene.

Voglio sapere: hai ancora installato gli aggiornamenti? Altrimenti, vai! Torna quando hai finito, e possiamo parlare di questo e altro nei commenti qui sotto. Ricorda: solo perché non esegui Windows non vuol dire che sei completamente sicuro. 5 Miti del software di sicurezza che possono provare pericolosi 5 software di sicurezza I miti che possono provare il pericoloso malware sono ancora una cosa! Decine di milioni di PC rimangono infetti in tutto il mondo. Il danno varia da computer instabili a furti d'identità. Cosa rende le persone non prendono sul serio il malware? Scopriamo i miti. Leggi di più !