L'Internet of Things ha un'enorme quantità di promesse. Ogni dispositivo con cui interagiamo è collegato in rete con alcune funzionalità, portando a tutti la tecnologia smart home economica. Questa è solo una delle possibilità. Sfortunatamente, per quanto sia emozionante come un mondo completamente collegato alla rete, Internet of Things è costantemente e tristemente insicuro.

Un gruppo di ricercatori della sicurezza della Princeton University sostiene che Internet of Things è così deprecabilmente insicuro che persino il traffico di rete crittografato è facilmente riconoscibile. Come funziona la crittografia, ed è davvero sicura? Come funziona la crittografia, ed è davvero sicura? Leggi di più .

C'è sostanza per le loro affermazioni o è un altro hit-pezzo "standard" di IoT? Diamo un'occhiata.

Al forno

Il problema è che i singoli dispositivi hanno profili di sicurezza individuali. E alcune impostazioni di sicurezza vengono inserite nel dispositivo. Ciò significa che gli utenti finali non sono in grado di modificare le impostazioni di sicurezza.

Impostazioni uguali per migliaia di prodotti corrispondenti.

È possibile vedere l'enorme problema di sicurezza perché l'Internet delle cose è il più grande incubo della sicurezza Perché l'Internet delle cose è il più grande incubo della sicurezza Un giorno, arrivi a casa dal lavoro per scoprire che il tuo sistema di sicurezza domestica abilitato al cloud è stato violato . Come è potuto accadere? Con Internet of Things (IoT), potresti scoprire il modo più difficile. Leggi di più .

Combinato con un malinteso generale (o è pura ignoranza?) Su quanto sia facile appropriarsi di un dispositivo IoT per attività nefande, e c'è un vero problema globale a portata di mano.

Ad esempio, un ricercatore di sicurezza, parlando con Brian Krebs, ha riferito di aver assistito a router Internet mal protetti utilizzati come proxy SOCKS, pubblicizzati apertamente. Hanno ipotizzato che sarebbe stato facile utilizzare le webcam basate su Internet e altri dispositivi IoT per lo stesso scopo e una miriade di altri scopi.

E avevano ragione.

La fine del 2016 ha visto un massiccio attacco DDoS. "Massive, " dici? Sì: 650 Gbps (ovvero circa 81 GB / s). I ricercatori di sicurezza di Imperva che hanno individuato l'attacco hanno rilevato attraverso l'analisi del carico utile che la maggior parte del potere proveniva da dispositivi IoT compromessi. Soprannominato "Leet" dopo una stringa di caratteri nel carico utile Ecco come funzionano gli installatori di software su Windows, macOS e Linux Ecco come funzionano gli installatori di software su Windows, macOS e Linux I moderni sistemi operativi offrono metodi semplici per configurare nuove applicazioni . Ma cosa succede realmente quando si esegue quel programma di installazione o si emette tale comando? Per saperne di più, è la prima botnet dell'IoT a competere con Mirai (l'enorme botnet che ha preso di mira il rinomato ricercatore e giornalista della sicurezza, Brian Krebs).

IoT Sniffing

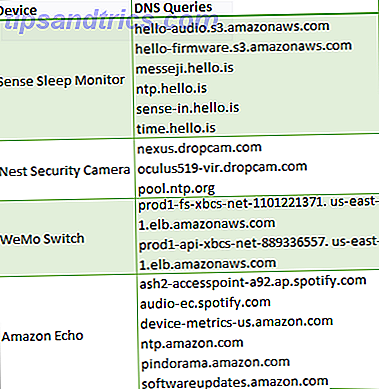

Il documento di ricerca di Princeton, intitolato A Smart Home is No Castle [PDF], esplora l'idea che "osservatori di rete passivi, come i provider di servizi Internet, potrebbero potenzialmente analizzare il traffico di rete IoT per dedurre dettagli sensibili sugli utenti." Ricercatori Noah Apthorpe, Dillon Reisman e Nick Feamster guardano "un Sense sleep monitor 6 Smart Gadget per aiutarti a dormire meglio 6 Smart Gadget per aiutarti a dormire meglio Non dormire bene non è mai un buon modo per iniziare la giornata. Fortunatamente, ci sono un sacco di gadget per la casa che possono aiutarti a dormire bene la notte. Ulteriori informazioni, una videocamera di sicurezza Nest Cam Indoor, un interruttore WeMo e Amazon Echo. "

La loro conclusione? Le impronte digitali del traffico di ciascuno dei dispositivi sono riconoscibili, anche se crittografate.

- Nest Cam - L'osservatore può dedurre quando un utente sta monitorando attivamente un feed o quando una telecamera rileva un movimento nel suo campo visivo.

- Senso : l'osservatore può inferire i pattern di sonno dell'utente.

- WeMo - Observer può rilevare quando un apparecchio fisico in una casa intelligente viene acceso o spento.

- Eco - L'osservatore può rilevare quando un utente sta interagendo con un assistente personale intelligente.

Accedi ai pacchetti

Il documento di Princeton presuppone che un utente malintenzionato annusi (intercettando) pacchetti (dati) direttamente da un ISP. Le loro analisi provengono direttamente dai metadati dei pacchetti: intestazioni dei pacchetti IP, intestazioni dei pacchetti TCP e tariffe di invio / ricezione. Indipendentemente dal punto di intercettazione, se è possibile accedere ai pacchetti in transizione, è possibile tentare di interpretare i dati.

I ricercatori hanno utilizzato una strategia in tre fasi per identificare i dispositivi IoT connessi alla loro rete di fortuna:

- Separare il traffico in flussi di pacchetti.

- Etichettare i flussi per tipo di dispositivo.

- Esaminare le percentuali di traffico.

Questa strategia ha rivelato che anche se un dispositivo comunica con più servizi un potenziale aggressore "in genere deve solo identificare un singolo flusso che codifica lo stato del dispositivo". Ad esempio, la tabella seguente illustra le query DNS associate a ogni flusso, mappate su un particolare dispositivo .

I risultati della ricerca si basano su diverse ipotesi, alcune specifiche del dispositivo. I dati per il monitor del sonno Sense presuppongono che gli utenti "smettono di utilizzare i loro dispositivi immediatamente prima di dormire, che tutti in casa dormano contemporaneamente e non condividano i loro dispositivi e che gli utenti non lascino gli altri dispositivi in esecuzione per eseguire la rete -attività intensiva o aggiornamenti mentre dormono. "

Crittografia e conclusioni

BII stima che entro il 2020 ci saranno 24 miliardi di dispositivi IoT online. L'elenco di OWASP (Open Web Application Security Project) delle principali vulnerabilità IoT è il seguente:

- Interfaccia web non sicura.

- Autenticazione / autorizzazione insufficienti.

- Servizi di rete non sicuri.

- Mancanza di crittografia del trasporto.

- Preoccupazioni relative alla privacy.

- Interfaccia cloud insicura.

- Interfaccia mobile insicura.

- Configurazione della sicurezza insufficiente.

- Software / firmware non sicuro.

- Scarsa sicurezza fisica.

OWASP ha emesso tale elenco nel 2014 e non ha visto un aggiornamento poiché le vulnerabilità rimangono invariate . E, come riportano i ricercatori di Princeton, è sorprendente quanto sia facile un osservatore di rete passivo dedurre il traffico di casa intelligente crittografato. Non credere a questi 5 miti sulla crittografia! Non credere a questi 5 miti sulla crittografia! La crittografia sembra complessa, ma è molto più semplice di quanto la maggior parte pensi. Ciononostante, potresti sentirti un po 'troppo buio per fare uso della crittografia, quindi rompi i miti della crittografia! Leggi di più .

La sfida consiste nell'implementare soluzioni VPN IoT integrate o persino convincere i produttori di dispositivi IoT che è più utile la sicurezza (al contrario di una necessità).

Un passo importante sarebbe tracciare una distinzione tra i tipi di dispositivo. Alcuni dispositivi IoT sono intrinsecamente più sensibili alla privacy, come un dispositivo medico integrato rispetto ad Amazon Echo. L'analisi ha utilizzato solo le velocità di invio / ricezione del traffico crittografato per identificare il comportamento degli utenti - non è necessaria alcuna ispezione approfondita dei pacchetti. E mentre funzionalità di sicurezza integrate aggiuntive possono avere un impatto negativo sulle prestazioni del dispositivo IoT, la responsabilità spetta ai produttori di fornire una parvenza di sicurezza agli utenti finali.

I dispositivi IoT sono sempre più pervasivi. Le risposte alle domande sulla relazione sulla privacy non sono immediatamente disponibili, e ricerche come questa illustrano perfettamente tali preoccupazioni.

Hai accolto nella tua vita dispositivi di casa intelligente e IoT? Hai dubbi sulla tua privacy dopo aver visto questa ricerca? Quale sicurezza pensi che i produttori dovrebbero essere obbligati a installare in ogni dispositivo? Fateci sapere i vostri pensieri qui sotto!

![Tablet, laptop con certificazione Ubuntu e altro [affari tecnologici]](https://www.tipsandtrics.com/img/internet/263/tablets-ubuntu-certified-laptop.png)

![Brightpod: una piattaforma di gestione dei progetti per digital marketing e creatività [20 abbonamenti gratuiti]](https://www.tipsandtrics.com/img/internet/114/brightpod-project-management-platform.jpg)