Fai il login con facebook. Accedi con Google. I siti web sfruttano regolarmente il nostro desiderio di registrarsi con facilità per assicurarci che visitiamo e per garantire che prendano una fetta della torta dei dati personali. Ma a quale costo? Un ricercatore di sicurezza ha scoperto recentemente una vulnerabilità nella funzione Accedi con Facebook presente in molte migliaia di siti. Analogamente, un bug nell'interfaccia del nome di dominio dell'app Google ha esposto al pubblico centinaia di migliaia di dati privati.

Questi sono problemi seri che riguardano due dei più grandi nomi di tecnologia delle famiglie. Mentre questi problemi saranno trattati con un disagio appropriato e le vulnerabilità rattoppate, è sufficiente la consapevolezza data al pubblico? Diamo un'occhiata a ciascun caso e cosa significa per la tua sicurezza web.

Caso 1: Accedi con Facebook

La vulnerabilità Login with Facebook espone i tuoi account - ma non la tua password Facebook reale - e le applicazioni di terze parti che hai installato, come Bit.ly, Mashable, Vimeo, About.me e host di altri.

Il difetto critico, scoperto da Egor Homakov, ricercatore di sicurezza per Sakurity, consente agli hacker di abusare di una svista nel codice di Facebook. Il difetto deriva dalla mancanza di una protezione adeguata CSFR ( Cross-Site Request Forgery ) per tre diversi processi: accesso Facebook, disconnessione Facebook e connessione conto terzi. La vulnerabilità consente essenzialmente a una parte indesiderata di eseguire azioni all'interno di un account autenticato. Puoi capire perché questo sarebbe un problema significativo.

Eppure, Facebook ha, finora, scelto di fare ben poco per risolvere il problema poiché comprometterebbe la propria compatibilità con un vasto numero di siti. Il terzo numero può essere risolto da qualsiasi proprietario del sito Web interessato, ma i primi due si trovano esclusivamente sulla porta di Facebook.

Per esemplificare ulteriormente la mancanza di azioni da parte di Facebook, Homakov ha ulteriormente spinto il problema pubblicando uno strumento per hacker chiamato RECONNECT. Questo sfrutta il bug, consentendo agli hacker di creare e inserire URL personalizzati utilizzati per dirottare account su siti di terze parti. Homakov potrebbe essere definito irresponsabile per il rilascio dello strumento Qual è la differenza tra un buon hacker e un cattivo hacker? [Opinione] Qual è la differenza tra un buon hacker e un cattivo hacker? [Opinione] Ogni tanto, nelle notizie si sente qualcosa sugli hacker che demoliscono siti, sfruttano una moltitudine di programmi o minacciano di farsi strada in aree ad alta sicurezza dove non dovrebbero appartenere. Ma, se ... Leggi di più, ma la colpa è esattamente il rifiuto di Facebook di correggere la vulnerabilità portata alla luce più di un anno fa .

Nel frattempo, rimani vigile. Non fare clic su collegamenti non fidati da pagine contenenti spam o accettare richieste di amicizia da persone che non conosci. Facebook ha anche rilasciato una dichiarazione dicendo:

"Questo è un comportamento ben compreso. Gli sviluppatori del sito che utilizzano Login possono prevenire questo problema seguendo le nostre best practice e utilizzando il parametro "stato" che forniamo per il login OAuth. "

Incoraggiante.

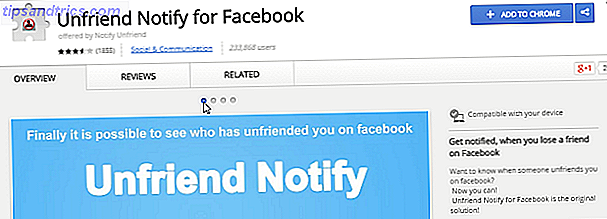

Caso 1a: chi mi ha disabitato?

Altri utenti di Facebook sono in balia di un altro "servizio" che predilige il furto di credenziali di accesso OAuth di terze parti. L'accesso OAuth è progettato per impedire agli utenti di inserire la propria password per qualsiasi applicazione o servizio di terzi, mantenendo il muro di sicurezza.

Servizi come UnfriendAlert catturano le persone che cercano di scoprire chi ha rinunciato alla propria amicizia online, chiedendo alle persone di inserire le proprie credenziali di accesso e inviandole direttamente al sito dannoso yougotunfriended.com . UnfriendAlert è classificato come un programma potenzialmente indesiderato (PUP), che intenzionalmente installa adware e malware.

Sfortunatamente, Facebook non può interrompere completamente servizi come questo, quindi l'onere degli utenti del servizio è di rimanere vigili e non cadere per cose che sembrano buone per essere vere.

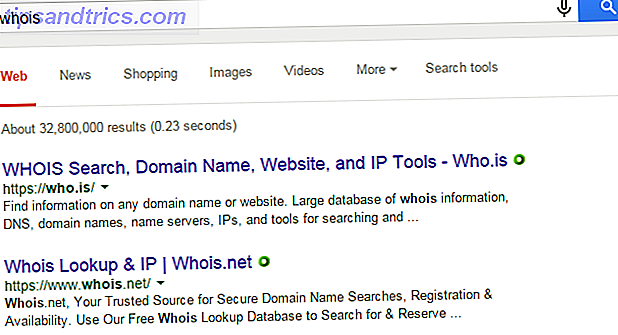

Caso 2: bug di Google Apps

La nostra seconda vulnerabilità deriva da un difetto nella gestione delle registrazioni dei nomi di dominio di Google Apps. Se hai mai registrato un sito Web, saprai che la fornitura del tuo nome, indirizzo, indirizzo email e altre importanti informazioni private è essenziale per il processo. Dopo la registrazione, chiunque abbia abbastanza tempo può eseguire un Whois per trovare queste informazioni pubbliche, a meno che non si effettui una richiesta durante la registrazione per mantenere privati i dati personali. Questa caratteristica di solito ha un costo ed è del tutto facoltativa.

Coloro che hanno registrato siti tramite eNom e hanno chiesto a un privato Whois di aver trovato i loro dati sono stati lentamente trapelati per un periodo di 18 mesi o così. Il difetto del software, scoperto il 19 febbraio e inserito cinque giorni dopo, ha fatto filtrare i dati privati ogni volta che veniva rinnovata una registrazione, esponendo potenzialmente i privati a qualsiasi numero di problemi di protezione dei dati.

L'accesso alla versione record di 282.000 bulk non è facile. Non ci si imbatterà in esso sul web. Ma ora è un difetto indelebile nel track record di Google ed è ugualmente indelebile dalle vaste aree di Internet. E se anche il 5%, il 10% o il 15% degli individui iniziano a ricevere e-mail miracolose e mirate di spamming, questo genera palloncini in un grave mal di testa per Google e eNom.

Caso 3: Spoofed Me

Si tratta di una vulnerabilità di rete multipla. Ogni versione di Windows è interessata da questa vulnerabilità: cosa si può fare a riguardo. Ogni versione di Windows è interessata da questa vulnerabilità: cosa si può fare a riguardo. Cosa diresti se ti dicessimo che la tua versione di Windows è affetta da una vulnerabilità che risale al 1997? Sfortunatamente, questo è vero. Microsoft semplicemente non lo ha mai applicato. Il tuo turno! Leggi di più consentendo a un hacker di sfruttare nuovamente i sistemi di accesso di terze parti sfruttati da così tanti siti popolari. L'hacker inoltra una richiesta con un servizio vulnerabile identificato utilizzando l'indirizzo email della vittima, che è noto in precedenza al servizio vulnerabile. L'hacker può quindi falsificare i dettagli dell'utente con l'account falso, ottenendo l'accesso all'account social completo di verifica e-mail confermata.

Affinché questo trucco funzioni, il sito di terze parti deve supportare almeno un altro accesso tramite social network utilizzando un altro provider di identità o la possibilità di utilizzare le credenziali del sito Web personale locale. È simile all'haccia di Facebook, ma è stato visto in una vasta gamma di siti Web, tra cui Amazon, LinkedIn e MYDIGIPASS, tra gli altri, e potrebbe essere potenzialmente utilizzato per accedere a servizi sensibili con intenti malevoli.

Non è un difetto, è una caratteristica

Alcuni dei siti implicati in questa modalità di attacco non hanno effettivamente lasciato volare sotto il radar una vulnerabilità critica: sono integrati direttamente nel sistema La configurazione del router predefinito ti rende vulnerabile agli hacker e ai truffatori? La configurazione del tuo router predefinito ti rende vulnerabile a hacker e truffatori? I router arrivano raramente in uno stato sicuro, ma anche se hai avuto il tempo di configurare correttamente il router wireless (o cablato), può comunque dimostrarsi il collegamento debole. Leggi di più . Un esempio è Twitter. Twitter di vaniglia è buono, se si dispone di un account. Una volta che gestisci più account, per diversi settori, avvicinandoti a una vasta gamma di destinatari, hai bisogno di un'applicazione come Hootsuite o TweetDeck 6 modi gratuiti per programmare i tweet 6 modi gratuiti per pianificare i tweet L'uso di Twitter è davvero qui e ora. Trovi un articolo interessante, una bella immagine, un video fantastico, o forse vuoi solo condividere qualcosa che hai appena realizzato o pensato. O ... Per saperne di più.

Queste applicazioni comunicano con Twitter utilizzando una procedura di accesso molto simile, poiché anch'essi necessitano di un accesso diretto al tuo social network e agli utenti viene chiesto di fornire le stesse autorizzazioni. Crea uno scenario difficile per molti provider di social network in quanto le app di terze parti apportano così tanto alla sfera sociale, ma creano chiaramente problemi di sicurezza sia per gli utenti che per i provider.

Arrotondare

Abbiamo identificato vulnerabilità di accesso sociale a tre e un bit che dovresti essere in grado di identificare e, si spera, di evitare. Gli hack di accesso social non si esauriranno durante la notte. Il potenziale guadagno per gli hacker 4 I migliori gruppi di hacker e quello che vogliono 4 I migliori gruppi di hacker e quello che vogliono È facile pensare ai gruppi di hacker come a una sorta di rivoluzionari romantici back-room. Ma chi sono veramente? Che cosa rappresentano e quali attacchi hanno condotto in passato? Read More è troppo grande, e quando le grandi aziende tecnologiche come Facebook si rifiutano di agire nel migliore interesse dei loro utenti, è fondamentalmente aprendo la porta e lasciando che si asciugino i piedi sullo zerbino della privacy dei dati.

Il tuo account social è stato compromesso da una terza parte? Quello che è successo? Come hai recuperato?

Credito immagine: codice binario Via Shutterstock, Struttura via Pixabay

![Condivisione schermo rapido: Condivisione schermo senza software client o account utente [multipiattaforma]](https://www.tipsandtrics.com/img/internet/716/quick-screen-share-screen-sharing-without-client-software.png)