"Gli ASIC stanno arrivando, gli ASIC stanno arrivando!" È il grido ascoltato in molti forum alternativi di criptovaluta ultimamente. Ognuno ha un'opinione: il mining combinato è la strada da seguire, Scrypt-N è la risposta; Una miriade ha molto più senso.

È facile perdersi nel gergo però. Non lasciarti trascinare da questa pratica guida di riferimento. Qui ci sono sette terminologie che dovrebbero aiutare ad ampliare la tua comprensione.

Block Chain

Uno dei malintesi più comuni su Bitcoin e altre criptovalute è che si tratta di un pezzo di codice che viene trasmesso - se ne possiedi, queste monete vengono "memorizzate" sul tuo disco fisso. Tuttavia, questo è completamente falso, un risultato dell'applicazione di concetti di una moneta fisica a un equivalente crittografico.

Tutte le criptovalute sono di fatto solo un libro pubblico di transazioni: chi ha inviato monete e chi le ha ricevute. Il portafoglio è un software che contiene sia un indirizzo pubblico che una chiave segreta. Esegue la scansione del libro mastro pubblico per le transazioni relative a se stesso e crea un'immagine del numero di monete ricevute. Solo la persona con la chiave segreta ha l'autorità di inviare monete da quell'indirizzo - ma puoi effettivamente guardare dentro qualsiasi indirizzo per vedere quanto hanno, dal momento che tutte le informazioni sono pubbliche.

Questo libro mastro di transazioni pubbliche è chiamato "block chain" e nel tempo aumenta di dimensioni poiché contiene necessariamente i dettagli di ogni transazione effettuata sulla rete. A blockchain.info, puoi guardare in tempo reale mentre si verificano transazioni Bitcoin, o digitare un indirizzo per vedere il valore corrente detenuto in quell'indirizzo.

Estrazione di una moneta è il processo di messa in sicurezza della catena di blocchi trovando una soluzione a un'equazione matematica (una funzione di hashing) eseguita sul blocco precedente: come guardare una pagina di dati e firmarla per dire "questo è corretto". Poiché ogni blocco si aggiunge a una catena e dipende dall'ultimo, una catena viene creata in modo tale che qualsiasi manipolazione della cronologia delle transazioni sia immediatamente rilevabile: non è possibile modificare la cronologia della catena di blocchi, ed è ciò che rende una crittografia lavoro valutario.

Attacco del 51%

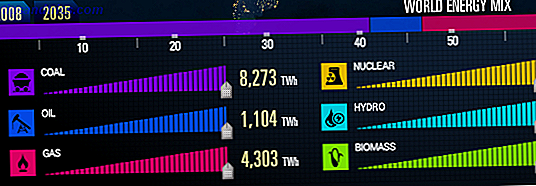

Ad ogni istante, una rete di criptovaluta ha un determinato tasso di hash, cioè la potenza di calcolo totale di tutti i dispositivi che attualmente estraggono quella particolare moneta. La fetta più grande di questa torta dei tassi di hash è di proprietà dei pool minerari: un gruppo di utenti che hanno messo insieme la propria potenza di hashing per aumentare le probabilità di trovare il segmento successivo della catena dei blocchi. Ecco un esempio per Litecoin (da litecoinpool.org) :

Il 51% di attacco è così chiamato perché chiunque prende il 51% o più del potere totale di hashing della rete può iniziare a mentire sulle transazioni che si verificano sulla rete: possono "raddoppiare" le monete che possiedono mentre hanno il controllo. Si noti tuttavia che non possono creare monete dal nulla - solo scherzare con le proprie transazioni e rallentare gli altri. In ogni caso, è un casino.

Questo non vuol dire che chiunque prenda il 51% della potenza di hashing necessariamente attaccherà una rete diffondendo false informazioni: è probabile che mantengano una grande quantità di quella valuta, quindi far sì che la valuta collassi e distruggere il valore è abbastanza dannoso per loro pure. È semplicemente che potrebbero .

Molti affermeranno che l'attacco del 51% è in realtà un rischio molto basso; eppure molte monete più piccole sono già state uccise innumerevoli volte. È un rischio molto reale - in particolare per una valuta come Dogecoin Dogecoin: Come un meme è diventato il 3 ° più grande coincoin digitale: come un meme è diventato il 3 ° più grande moneta digitale Leggi di più che ha in parti uguali quelli che lo amano e quelli che accuratamente disprezzare il simpatico meme doggy.

ASIC

ASIC - Circuiti integrati specifici per applicazioni - sono macchine fatte per fare una cosa e farla veramente bene. Gli ASIC di Bitcoin sono disponibili in molte forme ora, ma sono tutti migliori di un normale computer nell'estrazione di Bitcoin di un fattore di migliaia. Ciò significa che il mining utilizzando un normale computer è in perdita. Puoi ancora provare a estrarre Bitcoin oggi con il tuo computer di tutti i giorni, ma pagherai di più in costi di elettricità rispetto a quelli che riceveresti in Bitcoin.

Litecoin (Come iniziare l'estrazione di Litecoin Una guida completa per iniziare con l'attività mineraria Litecoin Una guida completa per iniziare con Mineco Litecoin Leggi di più) ha risolto questo problema: ha modificato l'algoritmo di hashing principale utilizzato per proteggere la catena di blocchi, quindi quelli le stesse macchine che erano state costruite appositamente per estrarre Bitcoin non funzionavano sulla rete Litecoin. Si diceva che fosse "a prova di ASIC", in particolare a causa degli elevati requisiti di memoria del nuovo algoritmo Scrypt. Questo avrebbe funzionato solo per così tanto tempo: ovunque ci siano soldi da fare, le persone troveranno exploit.

Gli ASIC di Scrypt esistono, ma la generazione attuale non è molto più efficace nell'estrazione mineraria rispetto alla scheda grafica di fascia alta, e utilizza ancora un bel po 'di energia. Aggiunto alla scarsa disponibilità, non sono ancora un problema serio. Ma gli ASIC più grandi e migliori sicuramente arriveranno, probabilmente entro la fine di quest'anno.

La minaccia di questi ASIC è molto dibattuta e non farò finta di conoscere le risposte. Il consenso generale è che portare gli ASIC in una rete è buono, ma solo dopo un certo punto. Prima di quel momento, l'obiettivo è portare il maggior numero possibile di persone nella valuta e fare del mining una possibilità realistica per chiunque abbia un normale PC. Una volta stabilito l'utilizzo della valuta, gli ASIC possono aiutare a rimuovere il carico e proteggere la rete. Solo non nelle prime fasi, quando uccide la comunità.

Alcuni sono del tutto contrari all'idea di ASIC e non si fermeranno davanti a nulla per impedire che diventino realtà. Portando la discussione intorno al ciclo vitale delle valute come Dogecoin, gli ASIC presentano una possibilità molto reale di qualcuno che esegue un attacco del 51%: improvvisamente, è disponibile un'enorme quantità di potere di hashing, che può essere preso di mira con una piccola moneta e distruggerlo . Le discussioni si rivolgono quindi a modi di combattere o impedire agli ASIC di lavorare con una moneta alt interamente.

Estrazione unita

Il creatore di Litecoin ha recentemente incontrato il creatore di Dogecoin (un derivato di Litecoin). Ha suggerito un approccio "fusione mineraria". L'output di data mining verrebbe verificato rispetto a entrambe le catene di blocchi, ad esempio l'acquisto di un biglietto della lotteria valido in due paesi. I minatori potrebbero ricevere sia Litecoins che Dogecoins. In termini di potenza hash, significa che unisci la potenza della rete Litecoin a quella della rete Dogecoin, le due più grandi valute di Scrypt oggi. In teoria, ciò fornirebbe una prima linea di difesa contro il 51% di attacchi per entrambe le monete, dal momento che ora sarebbe più difficile che mai controllare così tanta potenza sulla rete.

Ci sono vari argomenti a favore e contro questa mossa, quindi ti lascio leggere su quelli stessi. La mossa non è senza precedenti: Bitcoin può ora essere unito a Namecoin (NMC), sebbene quest'ultimo sia un sistema DNS basato su P2P piuttosto che una rigida valuta crittografica. Infatti, se ti registri su ManicMiner, puoi già fare un po 'di operazioni di fusione simultanee con 5 diverse monete Scrypt - sebbene le monete aggiuntive siano sostanzialmente prive di valore in termini di valore di scambio del dollaro.

Scrypt-N

Noto anche come "fattore N adattivo", Scrypt-N è una modifica dell'algoritmo Scrypt originale che fa uso di una memoria incrementale in più, poiché gli ASIC sono progettati con un'implementazione specifica di Scrypt in mente e con una quantità di memoria fissa. Il prossimo aumento del fattore N impedisce il funzionamento degli ASIC esistenti. Vertcoin è stato costruito attorno a questo, ma non c'è nulla che impedisca ad altre monete attualmente basate su Scrypt di adottare l'algoritmo.

Miriade

Una miriade di monete ha trovato una risposta unica al problema: usa tutti gli algoritmi. Il lavoro viene suddiviso equamente tra non meno di 5 algoritmi di hashing diversi, ciascuno con la propria difficoltà: è possibile estrarlo con un ASIC, una scheda grafica o una CPU.

Forchetta dura

Un fork difficile è ciò che accade quando una moneta decide di aggiornare o modificare l'algoritmo principale utilizzato per estrarre o modificare il software del portafoglio in cui sono conservati i saldi. Il software aggiornato funzionerà come previsto e continuerà lungo la catena di blocchi corretta, mentre il software obsoleto (inclusi i portafogli degli utenti finali) continuerà a funzionare con la vecchia fork. Tuttavia, i due non sono compatibili: se due utenti rimangono sul vecchio fork, possono eseguire transazioni, ma quelle transazioni non verranno trasferite nella catena di blocchi aggiornata.

Alla fine, tutti saranno passati, il che significa che le transazioni sulla forcella sbagliata verranno cancellate. Chiaramente, si tratta di uno stato di cose confusionario e disordinato, ed è per questo che le forche dure devono essere evitate a meno che non sia assolutamente necessario, e ogni sforzo deve essere preso per ottenere la parola da un aggiornamento.

Spero che ora ti senta più sicuro di impegnarti e comprendere le discussioni sul futuro delle criptovalute. In alternativa, potresti semplicemente lamentarti nei commenti su come Bitcoin sia solo un grande schema piramidale o utile quanto il denaro del Monopolio.

Immagine di credito: BTC Keychain Via Flickr, ASICMart; Wikimedia

![Che cos'è un uso corretto? Una spiegazione di base per creativi aspiranti [MakeUseOf Explains]](https://www.tipsandtrics.com/img/internet/628/what-is-fair-use-basic-explanation.png)