Oh caro. Non di nuovo questo . 68 milioni di account Tumblr sono stati spruzzati sul web scuro e vengono venduti per il misero prezzo di 0, 452 bitcoin. Al momento della stesura, sono circa $ 240.

A prima vista, è possibile tracciare un parallelo tra questa fuga di dati e la perdita di LinkedIn di due settimane fa Cosa devi sapere sui grandi account di LinkedIn Perdita Cosa devi sapere sui grandi account di LinkedIn Perdita Un hacker sta vendendo 117 milioni di hackerati Credenziali di LinkedIn sul web Dark per circa $ 2.200 in Bitcoin. Kevin Shabazi, CEO e fondatore di LogMeOnce, ci aiuta a capire cosa è a rischio. Leggi di più . Innanzitutto, entrambi i set di dati sono veramente vecchi; la violazione di LinkedIn risale al 2012 e quella di Tumblr è del 2013. Entrambi i set di dati sono enormi e sono stati entrambi elencati sul web Dark dalla stessa persona: Peace_Of_Mind .

Ma è qui che finiscono le somiglianze, perché mentre LinkedIn non ha protetto le sue password correttamente, le finestre di Tumblr sono state protette con una crittografia SHA-1 (relativamente) forte. Ciò significa che ci sono poche possibilità che un utente malintenzionato inserisca gli account Tumblr o che ricicli le combinazioni di accesso su altri servizi, come Facebook, PayPal o Twitter.

C'è un aspetto negativo però. Un utente malintenzionato che acquista la discarica ora ha un elenco di 68 milioni di account email attivi e verificati . Ciò significa che qualsiasi utente coinvolto in esso è a maggior rischio di attacchi di phishing e di posta elettronica .

Quindi, che aspetto ha il phishing nel 2016 e quali passi puoi intraprendere per proteggerti?

Il phishing non è passé

Se non avessi incontrato il rapporto di Vice's Motherboard, potresti essere perdonato per aver pensato che il phishing è una reliquia polverosa degli anni '90 e dei primi anni 2000, facendo ritorno alla prima infanzia di Internet, e nessuno sapeva davvero come funziona. Sicuramente, tu sostieni, nessuno cade più per email di phishing.

Le statistiche sarebbero in disaccordo. In primo luogo, le e-mail di phishing vengono ancora inviate in numero improbabile. Secondo la SecureList di proprietà di Kaspersky, le e-mail di phishing e spam hanno rappresentato il 54, 2% di tutte le e-mail inviate nel terzo trimestre del 2015. Si tratta di una leggera diminuzione rispetto al trimestre precedente, ma rimane comunque una notevole quantità di messaggi.

Q3 2015, la percentuale di #spam nel traffico email ha rappresentato il 54, 2% di #KLreport #infosec https://t.co/nKGjX6CH3N pic.twitter.com/Sxs0wM7my7

- Kaspersky Lab (@kaspersky), 12 novembre 2015

La più grande fonte di e-mail di phishing è gli Stati Uniti, seguita da vicino da Vietnam, Cina e Russia. È interessante notare che il paese con il maggior numero di utenti interessati dal phishing è il Brasile, seguito da Giappone, Cina e Vietnam. Né gli Stati Uniti, né alcun altro paese occidentale sviluppato, sono nella top ten.

Ma mentre il tasso di e-mail maligne e spam complessive è leggermente diminuito, il numero di e-mail di phishing è salito alle stelle. Secondo Symantec, la proporzione di e-mail di phishing è salita a gennaio 2015 da una e-mail in 1.517, a 1 su 1.004.

L'anti-spam sta diventando più intelligente, ma lo sono anche le e-mail di phishing

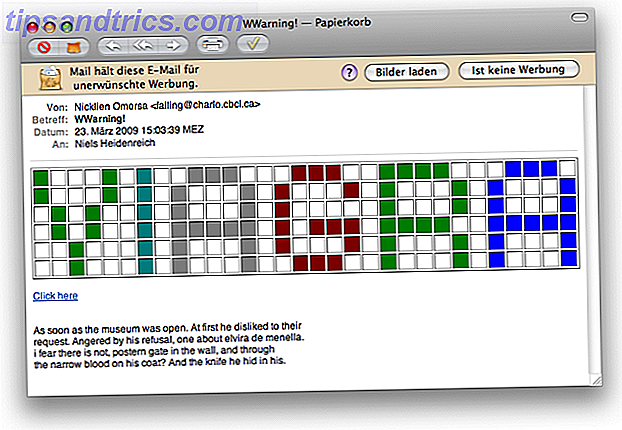

Negli anni '90 e '2000, il software anti-spam non era sofisticato e si adattava a malapena allo scopo. Molti programmi hanno fatto poco per cercare le parole chiave - come "viagra" - e cancellare qualsiasi email che li contenesse. Spammer e phisher li hanno aggirati omettendo intenzionalmente le parole che erano nell'elenco delle parole chiave. Quindi, 'viagra' divenne 'v1agra', che divenne quindi 'v1agr4', e quindi 'v1a8r4'. Hai un'idea.

Alcuni sono diventati ancora più creativi e hanno iniziato a nascondere le parole tra immagini e tabelle con colori speciali.

Il risultato finale è stato che gli utenti venivano letteralmente invasi da attacchi di spam e phishing. Ma questo cambiò verso la fine degli anni 2000, quando finalmente l'anti-spam divenne intelligente. Computer più veloci significavano che i servizi di posta elettronica online, come Gmail e Outlook, potevano eseguire calcoli complicati in tempo reale, determinando se una e-mail sarebbe stata inviata alla casella di posta in arrivo dell'utente o alla cartella spam.

Piuttosto che cercare solo parole chiave, i filtri antispam hanno iniziato a esaminare aspetti come l'origine del messaggio e-mail e il comportamento di altri utenti verso e-mail di natura simile.

Gli spammer non si sono arresi. In effetti, secondo Securelist, stanno diventando ancora più intelligenti, e sta diventando sempre più difficile individuare una e-mail di phishing Come individuare un e-mail di phishing Come individuare un e-mail di phishing Catturare una e-mail di phishing è difficile! I truffatori si pongono come PayPal o Amazon, cercando di rubare la password e le informazioni della carta di credito, il loro inganno è quasi perfetto. Ti mostriamo come individuare la frode. Leggi di più .

Una delle cose che Securelist ha notato nel suo rapporto è che gli spammer adottano spesso un approccio stagionale allo spam e al phishing. Durante l'estate, ha notato che il numero di e-mail di phishing con un tema di viaggio è aumentato vertiginosamente.

"A luglio, i truffatori hanno cercato di ingannare gli utenti inviando notifiche false per conto degli hotel. Il messaggio ha ringraziato i destinatari per aver soggiornato nel loro hotel e ha chiesto loro di visualizzare la fattura allegata. L'archivio allegato in realtà conteneva Trojan-Downloader.Win32.Upatre.dhwi, che a sua volta scaricato ed eseguito Trojan- Banker.Win32.Dyre (visualizzato come 98. ***. **. 39 / cv17.rar) facendo clic sui collegamenti scritto nel corpo del downloader. "

Una tattica utilizzata per bypassare i programmi anti-spam è quella di mettere tutto in un file PDF, che l'utente dovrebbe quindi aprire. Ciò è efficace perché è notevolmente difficile "leggere" a livello di codice un file PDF.

phishing PDF

hXXp: //dgreenwell.chytrak.cz/Label.html pic.twitter.com/eJl2RmImcJ- JaromirHorejsi (@JaromirHorejsi), 18 gennaio 2016

Quando i filtri anti-spam sono diventati consapevoli di questo trucco, gli spammer hanno iniziato a utilizzare oggetti mediabox in file PDF allegati, elementi in documenti PDF che vengono aperti con un clic del mouse. Possono essere utilizzati per reindirizzare l'utente ai siti Web di phishing.

Un trampolino di phishing: incorporamento di reindirizzamenti nei documenti PDF http://t.co/E7lPSiB4q5 pic.twitter.com/BU97TpD1TK

- Mohtashim Nomani (@ mohtashim712) 18 settembre 2015

Questo gioco di gatto e topo non mostra segni di fine, con un chiaro vincitore. In effetti, la guerra potrebbe intensificarsi.

I servizi legittimi personalizzano le loro email, ma così fanno gli attaccanti

Al fine di proteggere i propri utenti dalle e-mail di phishing, i servizi online, in particolare i servizi di online banking, hanno adottato la personalizzazione delle loro e-mail con un piccolo "token" unico per l'utente. Una delle banche che uso include le ultime tre cifre del mio numero di conto su tutta la corrispondenza elettronica. Un altro mette i primi tre caratteri del mio codice postale nella parte superiore di tutte le e-mail.

Questo è qualcosa che dovresti sempre cercare.

È interessante notare che gli aggressori hanno anche iniziato a personalizzare le loro e-mail per essere più efficaci. Una cosa che ho notato è che alcune e-mail di phishing hanno iniziato a prendere la prima parte di un indirizzo e-mail (tutto prima di '@'), e metterla nel saluto. La mia email di lavoro è "[email protected]", quindi queste email inizieranno con "Dear mhughes".

Messaggistica di testo - The Next Frontier of Phishing

Sempre più spesso, i servizi online che utilizziamo sono collegati ai nostri dispositivi mobili. Alcuni servizi richiedono il tuo numero di telefono per configurare l'autenticazione a due fattori Cos'è l'autenticazione a due fattori e perché dovresti usarla Cos'è l'autenticazione a due fattori e perché dovresti usarla Autenticazione a due fattori (2FA) un metodo di sicurezza che richiede due diversi modi per dimostrare la tua identità. È comunemente usato nella vita di tutti i giorni. Ad esempio, il pagamento con una carta di credito non richiede solo la carta, ... Per saperne di più. Altri lo chiedono per condividere informazioni con te.

I siti non proteggono i numeri di cellulare nel modo in cui fanno le password. La ragione di ciò è quando si hash-and-salt una password Ogni sito sicuro fa questo con la tua password Ogni sito sicuro fa questo con la tua password Ti sei mai chiesto come i siti web mantengono la tua password al sicuro da violazioni dei dati? Per saperne di più, diventa impossibile da leggere. Affinché i siti possano inviare messaggi o chiamare un numero, devono tenerli non protetti.

Questo fatto, associato a servizi di messaggistica di testo estremamente economici (del tutto legittimi) come Twilio, Nexmo e Plivo (di cui le persone sono meno sospettosi), significa che gli attaccanti si stanno sempre più appoggiando agli SMS come vettore di attacco.

Questo tipo di attacco ha un nome: smishing, mentre voice phishing è chiamato a stimolare nuove tecniche di phishing per essere a conoscenza di: Vishing e Smishing Nuove tecniche di phishing per essere a conoscenza di: Vishing and Smishing Vishing e smishing sono nuove pericolose varianti di phishing. Cosa dovresti cercare? Come farai a conoscere un tentativo di promozione o smishing quando arriverà? E tu potresti essere un bersaglio? Leggi di più .

Ottieni sospetti

Se non sai se sei nella discarica di Tumblr, puoi scoprire andando a Troy Hunt. Sono stato pwnato.

Se lo sei, è consigliabile reimpostare le password e impostare l'autenticazione a due fattori su tutti i tuoi account. Ma ancora più importante, dovresti portare il tuo metro di sospetto a undici . Non ho dubbi che gli utenti interessati vedranno aumentare le email di spam e phishing nelle prossime settimane. Sembreranno convincenti. Per rimanere al sicuro, gli utenti di Tumblr devono iniziare a trattare le e-mail in entrata con una buona dose di scetticismo.

Sei stato coinvolto nella perdita? Hai ricevuto email sospette? Fatemi sapere nei commenti qui sotto.

Crediti fotografici: HTML Table Bitmap (Niels Heidenreich)