Per molti di noi, "la sicurezza dello smartphone compromessa" è fondamentalmente sinonimo di "tempo di eseguire un'altra scansione del malware" e, in quanto tale, consideriamo le minacce alla sicurezza più come inconvenienti che come pericoli.

Forse il problema è che non siamo pienamente consapevoli di ciò che gli hacker possono realmente fare con i nostri smartphone. Una cosa è imparare a conoscere i comuni rischi per la sicurezza degli smartphone 4 Rischi legati alla sicurezza degli smartphone Per essere consapevoli di 4 rischi di sicurezza degli smartphone Per essere consapevoli Sembra che ci sia una sorta di malessere generale tra gli utenti, sia esperti di tecnologia che utenti comuni, perché il computer si adatta alla tua tasca, non può essere infettato da malware, Trojan, ... Leggi di più, ma se quella conoscenza rimane astratta, non ti va bene.

Quindi, per farti pensare nel modo giusto, ecco alcuni esempi reali in cui il tuo smartphone può essere hackerato e utilizzato contro di te, e ti prometto che inizierai a pensare alla sicurezza degli smartphone come una necessità quotidiana piuttosto che solo al paranoico.

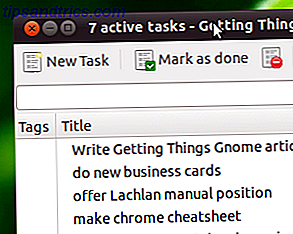

1. Controlla a distanza il tuo dispositivo

Non molto tempo fa, un ricercatore ha scoperto un exploit zero-day nell'ultima versione (al momento) di Chrome per Android - un exploit che ha garantito all'hacker l'accesso completo al sistema operativo root dello smartphone e ha funzionato su tutte le versioni di Android.

È già stato segnalato a Google (e sì, il ricercatore ha raccolto un grande pagamento di taglie sulla sicurezza Google ti pagherà $ 100 + Se solo li aiuti Google ti pagherà $ 100 + Se solo li aiuti Google ha pagato centinaia di migliaia di dollari a utenti regolari per fare una cosa semplice. Per saperne di più per esso) quindi dovrebbe essere corretto abbastanza presto, ma questo serve solo a mostrare quanto controllo può ottenere un hacker. Accesso completo alla radice!

La cosa più interessante è che questo particolare exploit non proviene da un'infezione da malware relativa alle app. Il tuo telefono Android è stato infettato da malware? Il tuo telefono Android è stato infettato da malware? Come si diffonde il malware su un dispositivo Android? Dopotutto, la maggior parte degli utenti installa solo app attraverso il Play Store e Google vigila attentamente per assicurarsi che il malware non si infiltra, giusto? ... Per saperne di più. Era semplicemente una vulnerabilità trascurata nel motore JavaScript V8 utilizzato da Chrome. Quindi non importa cosa pensi di sapere sulla sicurezza degli smartphone Cosa devi davvero sapere su Smartphone Security Cosa devi veramente sapere su Smartphone Security Leggi di più, le sorprese sono sempre in attesa dietro l'angolo.

2. In remoto Eavesdrop sulle chiamate

Nello stesso periodo in cui è stato pubblicizzato il suddetto exploit di Chrome, è emersa un'altra vulnerabilità, ma questo particolare problema riguardava solo i dispositivi Samsung Galaxy S6, S6 Edge e Note 4. Tuttavia, molte persone usano quei telefoni, quindi ne sono stati colpiti milioni.

Per farla breve, usando un attacco man-in-the-middle Cos'è un attacco Man-in-the-Middle? Il gergo della sicurezza ha spiegato cos'è un attacco man-in-the-middle? Il gergo della sicurezza ha spiegato Se hai sentito parlare di attacchi "man-in-the-middle" ma non sei sicuro di cosa significhi, questo è l'articolo che fa per te. Per saperne di più, gli hacker sono stati in grado di connettere il dispositivo a false stazioni base cellulari e quindi intercettare le chiamate vocali in entrata e in uscita. Dopo l'intercettazione, gli hacker potrebbero potenzialmente ascoltare, e persino registrare, le chiamate.

L'impostazione dell'exploit è un po 'troppo complicata per qualsiasi hacker normale che lavora da solo a impostare, ma la cosa spaventosa è che non ci sarebbe modo per l'utente finale di sapere che qualcosa non va.

3. Spiare ogni tuo movimento

Nel 2011, quando l'iPhone 4 era il telefono che possedeva, uno scienziato informatico della Georgia Tech sperimentò l'accelerometro integrato e scoprì che poteva leggere le battiture del computer solo dalle vibrazioni della scrivania. In effetti, la sua accuratezza era appena superiore all'80 percento.

Questo particolare problema può essere facilmente aggirato: tutto ciò che devi fare è tenere il telefono lontano dalla scrivania del computer, ma ciò dimostra quanto possano essere intelligenti e innovativi gli hacker.

Un altro esempio è PlaceRaider, un'app militare che segretamente ha scattato istantanee del tuo ambiente circostante (utilizzando la fotocamera dello smartphone) e potrebbe utilizzare quelle immagini per ricostruire il tuo ambiente in 3D virtuale.

Come si può abusare di questo? Immagina se un hacker è riuscito a caricare questo tipo di malware sul tuo telefono, l'ha usato per replicare la tua casa e l'ha usato come un modo per individuare oggetti preziosi che meritano di essere rubati? Ma ovviamente il vero fattore inquietante è l'invasione della privacy.

4. Entra nella tua casa

A proposito di rapine in casa, ci sono più angolazioni da considerare quando si pensa alla sicurezza della propria casa in relazione al proprio smartphone - specialmente se si investe in prodotti per la casa intelligente 5 Preoccupazioni di sicurezza da considerare quando si crea la tua Smart Home 5 Preoccupazioni per la sicurezza da considerare Quando crei la tua casa intelligente Molte persone tentano di collegare il maggior numero possibile di aspetti della loro vita al web, ma molte persone hanno espresso sincere preoccupazioni su quanto siano effettivamente sicuri questi spazi abitativi automatizzati. Per saperne di più o l'Internet delle cose a casa 7 Motivi per cui l'Internet delle cose dovrebbe spaventarti 7 motivi per cui l'Internet delle cose dovrebbe spaventarti I potenziali benefici dell'Internet delle cose diventano più brillanti, mentre i pericoli sono proiettati nelle ombre silenziose. È tempo di attirare l'attenzione su questi pericoli con sette terrificanti promesse dell'IoT. Leggi di più .

Per essere equi, l'automazione domestica intelligente non è intrinsecamente insicura. Con le giuste precauzioni, puoi avere una casa intelligente che è adeguatamente protetta e impermeabile alle minacce più comuni. Non lasciare che il potenziale per l'hacking ti scoraggi dall'esplorare le possibilità di una casa intelligente.

Ma ciò detto, proprio come qualsiasi dispositivo connesso a Internet può essere compromesso, così anche i prodotti per la casa intelligente - e lo smartphone è il collegamento più debole.

Ad esempio, se disponi di un sistema di sicurezza per la casa intelligente Safe and Sound: 4 dispositivi di sicurezza per la casa intelligenti: 4 dispositivi di sicurezza per la casa intelligenti Leggi di più controllati dallo smartphone, immagina cosa potrebbe accadere se un hacker acquisisse l'accesso al controllo remoto al tuo dispositivo. Potrebbero essere in grado di sbloccare porte, disabilitare telecamere o peggio.

5. Ti estorsione per soldi

Nel 2013, un nuovo tipo di malware colpisce il Web. In sostanza, questa truffa dannosa bloccherebbe il tuo computer e ti costringerebbe a pagare una tassa per riprendere il controllo del tuo sistema. Si chiama ransomware ed è uno dei peggiori tipi di malware in circolazione. Malware su Android: i 5 tipi che devi conoscere davvero di malware su Android: i 5 tipi che devi conoscere davvero Il malware può influenzare sia i dispositivi mobili che quelli desktop. Ma non aver paura: un po 'di conoscenza e le giuste precauzioni possono proteggerti da minacce come le truffe di ransomware e sextortion. Leggi di più .

Nel 2014, ransomware ha colpito Android sotto forma di un avviso dell'FBI che ti ha accusato di aver infranto la legge FBI Ransomware Hits Android: Come evitare di ottenerlo (e di rimuoverlo) FBI Ransomware colpisce Android: come evitare di ottenerlo (e rimuoverlo) Scopri come proteggere il tuo dispositivo Android da FBI Ransomware con questi suggerimenti. Leggi di più (ad esempio reclamare di avere una pedopornografia sul tuo dispositivo) e chiedere una multa per evitare il carcere. Come ci si potrebbe aspettare, molte persone hanno pagato la sanzione per pura sorpresa e paura.

La rimozione di ransomware è possibile ma anche un dolore. La chiave è stare attenti a come appare il ransomware in modo da poterlo identificare e proteggerti da esso. Ransomware continua a crescere - Come puoi proteggerti? Il ransomware continua a crescere - Come puoi proteggerti? Leggi di più .

6. Ruba la tua identità

Il 2014 è stato un brutto anno per la sicurezza dei dati dei clienti. Aziende come Target, AT & T e eBay hanno subito violazioni dei dati. 3 Suggerimenti per la prevenzione delle frodi online che devi conoscere nel 2014 3 Suggerimenti per la prevenzione delle frodi online che devi conoscere nel 2014 Ulteriori informazioni, con conseguenti identità rubate. E anche se sarebbe bello dire che questi incidenti stanno crollando, sarebbe solo una bugia dal volto audace.

La verità è che oggi gli smartphone possono portare al furto di identità in molti modi, e uno dei maggiori rischi risiede nella tecnologia NFC Uso di NFC? 3 rischi per la sicurezza di essere a conoscenza dell'utilizzo di NFC? 3 Rischi per la sicurezza Essere a conoscenza di NFC, che sta per comunicazione near field, è la prossima evoluzione ed è già una caratteristica fondamentale in alcuni dei nuovi modelli di smartphone come Nexus 4 e Samsung Galaxy S4. Ma come per tutti ... Leggi di più (chiamato anche "bumping"). Essenzialmente, gli hacker possono urtare il tuo dispositivo senza che tu te ne accorga e, così facendo, possono intercettare i dati sensibili.

Preoccupato che la tua identità potrebbe essere stata rubata? Rimani aggiornato con questi segni premonitori di furto di identità digitale 6 Segnali di pericolo di furto di identità digitale che non dovresti ignorare 6 Segnali di pericolo di furto di identità digitale che non dovresti ignorare Il furto di identità non è troppo raro in questi giorni spesso cadiamo nella trappola di pensare che succederà sempre a "qualcun altro". Non ignorare i segnali di pericolo. Leggi di più e rispondi di conseguenza se noti qualcosa di sospetto o offeso.

7. Usa il tuo dispositivo per attaccare gli altri

A volte gli hacker non vogliono realmente i dati sul tuo dispositivo - invece, vogliono solo usare il tuo dispositivo come un servitore per i loro scopi nefandi. Con il giusto malware installato, lo smartphone potrebbe trasformarsi in uno zombie Il tuo PC è uno zombi? E che cos'è un computer Zombie, comunque? [MakeUseOf Explains] Il tuo PC è uno zombi? E che cos'è un computer Zombie, comunque? [MakeUseOf Explains] Ti sei mai chiesto da dove arriva tutto lo spam su Internet? Ogni giorno riceverai centinaia di email spazzatura filtrate dallo spam. Significa che ci sono centinaia e migliaia di persone là fuori, seduti ... Per saperne di più.

Nel 2012, il Trojan NotCompatible per Android ha trasformato tutti i dispositivi infetti in una massiccia botnet, rendendo più facile agli hacker l'utilizzo di tali dispositivi nell'invio di tutti i tipi di spam. Ma nel 2014 si è evoluto e si è fatto un po 'più spaventoso con la possibilità di lanciare attacchi mirati e abbattere le reti.

Questo tipo di attacco è chiamato attacco denial-of-service distribuito. Che cos'è un attacco DDoS? [MakeUseOf Explains] Che cos'è un attacco DDoS? [MakeUseOf Explains] Il termine DDoS sibila quando il cyber-attivismo impenna la sua testa in massa. Questi tipi di attacchi fanno notizia internazionale a causa di molteplici ragioni. I problemi che scatenano quegli attacchi DDoS sono spesso controversi o altamente ... Leggi di più e le botnet sono famose per questo. Il tuo smartphone potrebbe essere uno zombi e potresti anche non accorgertene.

Le minacce alla sicurezza degli smartphone sono reali

Ovviamente, questi exploit e vulnerabilità sono molto più che semplici inconvenienti. Se ti capita qualcosa di simile a te, può essere abbastanza serio. Ecco perché è così importante stare vigili e imparare a proteggersi.

Per lo meno, dovresti cambiare le tue cattive abitudini di sicurezza Cambiare le tue cattive abitudini ei tuoi dati saranno più sicuri Cambiare le tue cattive abitudini ei tuoi dati saranno più sicuri Leggi di più subito - niente migliorerà la tua sicurezza più di questo - ma tu dovrebbe anche interiorizzare questi comuni errori di sicurezza dello smartphone Dieci errori comuni di smartphone che ti espongono ai rischi per la sicurezza Dieci errori comuni di smartphone che ti espongono a rischi per la sicurezza Di seguito sono riportati dieci errori più comuni dello smartphone. Leggi di più .

Hai mai avuto a che fare con un dispositivo gravemente compromesso? Quello che è successo? Che consiglio daresti agli altri? Condividi con noi nei commenti qui sotto!

Crediti immagine: hacker con il punto interrogativo designelements via Shutterstock, Chrome Mobile App di Alexander Supertramp via Shutterstock, Samsung Galaxy S6 di Zeynep Demir via Shutterstock, iPhone on Desk di Daria Minaeva via Shutterstock, Smart Home Phone di Alexander Kirch via Shutterstock, Smartphone bloccato di wk1003mike via Shutterstock, smartphone NFC di LDprod via Shutterstock, rete globale di Milles Studio via Shutterstock