Si dice che la strada per l'inferno sia lastricata di buone intenzioni. Puoi fare qualcosa con le estremità più magnanime, ma se non stai attento, tutto può andare terribilmente storto, incredibilmente rapidamente.

Una vulnerabilità di sicurezza nei servizi di accessibilità di Android - scoperta dal ricercatore di sicurezza SkyCure Yair Amit - è un ottimo esempio di ciò. Sfruttando una falla nello strumento che consente alle persone cieche e ipovedenti di utilizzare i dispositivi Android, un utente malintenzionato potrebbe ottenere il controllo del dispositivo, nel processo acquisendo privilegi elevati e impossessandosi dell'accesso ai file memorizzati su di esso.

Diamo un'occhiata e scopri come puoi evitare che ciò accada.

Capire il difetto

L'exploit si basa su precedenti ricerche di SkyCure, pubblicate alla conferenza RSA di quest'anno. La ricerca ha esplorato come, creando applicazioni in grado di disegnare su altri, e a turno lanciare i servizi di accessibilità incorporati (miglioramenti dell'interfaccia utente progettati per assistere gli utenti con disabilità), è possibile introdurre vari tipi di comportamento maligno, come dimostrato nel video qui sotto.

Come proof-of-concept, SkyCure ha creato un gioco basato sulle famose serie televisive Rick and Morty, che lancia in realtà un servizio di accessibilità malevolo, il tutto senza che l'utente se ne accorga.

Nel descrivere la minaccia originale, SkyCure dice che potrebbe essere usato per "dare a un hacker malevolo autorizzazioni virtualmente illimitate sul proprio malware". Una delle potenziali applicazioni per l'attacco, afferma SkyCure, è quella di distribuire il ransomware. Può anche essere utilizzato per comporre email e documenti aziendali tramite il dispositivo dell'utente, nonché per monitorare costantemente l'attività del dispositivo.

Questo tipo di attacco ha un nome - clickjacking, o meno comunemente un "attacco di riparazione dell'interfaccia utente". OWASP (il progetto Open Web Application Security) definisce il clickjacking come quando "un utente malintenzionato utilizza più livelli trasparenti o opachi per indurre un utente a fare clic su un pulsante o su un collegamento su un'altra pagina quando intendeva fare clic sulla pagina di livello superiore".

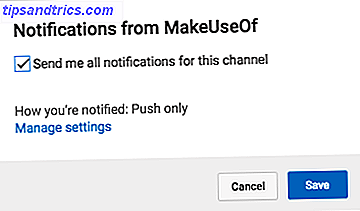

A partire da Android Lollipop (5.x), Google ha aggiunto una soluzione che, in teoria, avrebbe reso impossibile questo tipo di attacco. La modifica introdotta da Google significava che se un utente desiderava attivare i servizi di accessibilità, il pulsante OK non poteva essere coperto da una sovrapposizione, impedendo a un utente malintenzionato di avviarlo di nascosto.

Per riferimento, questo è ciò che appare quando si avvia manualmente un servizio di accessibilità. Come puoi vedere, Google è molto esplicito riguardo le autorizzazioni Android richieste Come funzionano le autorizzazioni delle app Android e perché dovresti curarti come funzionano le autorizzazioni delle app Android e perché dovresti occupartene Android forza le app a dichiarare le autorizzazioni che richiedono quando le installano. Puoi proteggere la tua privacy, sicurezza e fattura del cellulare prestando attenzione alle autorizzazioni durante l'installazione di app, anche se molti utenti ... Leggi di più. Ciò impedirà a molti utenti di installare i servizi di accessibilità in primo luogo.

Come sconfiggere le protezioni di Google

Yair Amit, tuttavia, è stato in grado di trovare un difetto nell'approccio di Google.

"Ero in un albergo quando mi è venuto in mente che, sebbene la porta dell'hotel per lo più bloccasse la mia vista sul corridoio esterno, c'era uno spioncino che non bloccava la vista. Questa è stata la mia rivelazione che mi ha portato a pensare che se ci fosse stato un buco nella sovrapposizione, il pulsante OK potrebbe essere "per lo più coperto" e accettare ancora un tocco nell'area potenzialmente molto piccola che non era coperta, evitando così la nuova protezione e ancora nascondendo il vero intento dell'utente ".

Per testare questa idea, lo sviluppatore del software SkyCure, Elisha Eshed, ha modificato il gioco Rick and Morty, che è stato utilizzato nel proof-of-concept di exploit originale. Eshed ha creato un piccolo buco nella sovrapposizione, che era camuffata come elemento di gioco, ma in realtà era il pulsante di conferma sul servizio di accessibilità. Quando l'utente ha fatto clic sull'elemento di gioco, il servizio è stato avviato e, con esso, tutto il comportamento indesiderato.

Mentre l'exploit originale ha funzionato contro praticamente tutti i dispositivi Android con Android KitKat è ufficiale: Nexus 5 e Android 4.4 KitKat sono qui è ufficiale: Nexus 5 e Android 4.4 KitKat sono qui Il Nexus 5 è ora in vendita nel Google Play Store ed è in esecuzione il nuovissimo Android 4.4 KitKat, che sarà lanciato anche su altri dispositivi "nelle prossime settimane". Leggi di più e prima, questo approccio aumenta il numero di dispositivi sfruttabili per includere quelli che eseguono Android 5.0 Lollipop Android 5.0 Lollipop: che cos'è e quando lo ottieni Android 5.0 Lollipop: che cos'è e quando lo ottieni Android 5.0 Lollipop è qui, ma solo su dispositivi Nexus. Che cosa c'è di nuovo in questo sistema operativo e quando puoi aspettarti che arrivi sul tuo dispositivo? Leggi di più . Di conseguenza, quasi tutti i dispositivi Android attivi sono vulnerabili a questo attacco. SkyCure stima che fino al 95, 4% dei dispositivi Android potrebbe essere interessato .

Mitigare contro di esso

In linea con le sensibili procedure di divulgazione responsabile Informativa completa o responsabile: come vengono scoperte le vulnerabilità di sicurezza Informativa completa o responsabile: come vengono scoperte le vulnerabilità di sicurezza Le vulnerabilità di sicurezza nei pacchetti software popolari vengono scoperte continuamente, ma come vengono segnalate agli sviluppatori e come gli hacker scoprono le vulnerabilità che possono sfruttare? Per saperne di più, SkyCure ha prima contattato Google prima di rilasciarlo al pubblico, in modo da dare loro l'opportunità di risolverlo. Il team di sicurezza Android di Google ha deciso di non risolvere il problema e accetta il rischio come conseguenza dell'attuale progettazione.

Per mitigare la minaccia, SkyCure consiglia agli utenti di eseguire una versione aggiornata di una soluzione di difesa dalle minacce mobili. Questi difendono proattivamente dalle minacce, proprio come fa un IPS (Intrusion Protection System) o IDS (Intrusion Detection System). Tuttavia, si rivolgono in modo schiacciante agli utenti aziendali e sono ben al di là dei mezzi della maggior parte degli utenti domestici.

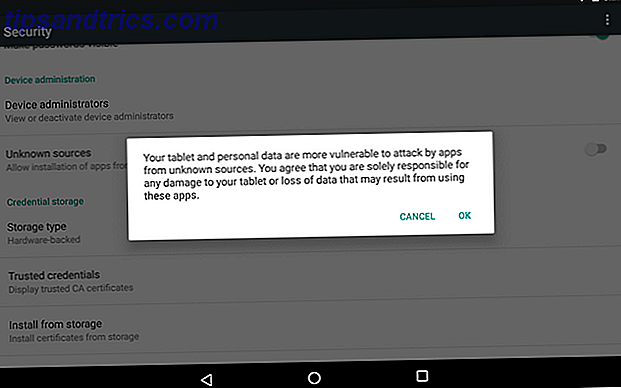

SkyCure consiglia agli utenti domestici di proteggersi assicurandosi che scarichino app solo da fonti attendibili È sicuro installare app Android da fonti sconosciute? È sicuro installare app Android da fonti sconosciute? Google Play Store non è la tua unica fonte di app, ma è sicuro cercare altrove? Ulteriori informazioni, ad esempio Google Play Store. Raccomanda anche che i dispositivi eseguano una versione aggiornata di Android, nonostante l'ecosistema Android frammentato e il processo di aggiornamento guidato dal vettore Perché il telefono Android non è ancora aggiornato? Perché il mio telefono Android non è ancora aggiornato? Il processo di aggiornamento di Android è lungo e complicato; esaminiamolo per scoprire esattamente perché il tuo telefono Android impiega così tanto tempo per essere aggiornato. Per saperne di più, questo è più facile a dirsi che a farsi.

Vale la pena notare che Marshmallow, l'ultima versione di Android, richiede agli utenti di creare manualmente e specificamente una sovrapposizione di sistema modificando le autorizzazioni per quell'app. Anche se questo tipo di vulnerabilità potrebbe influire sui dispositivi che eseguono Marshmallow, in realtà ciò non accadrà, poiché è molto più difficile da sfruttare.

Mettendo tutto nel contesto

SkyCure ha identificato un modo pericoloso e praticabile per un utente malintenzionato di dominare completamente un dispositivo Android. Anche se è spaventoso, vale la pena ricordare a se stesso che molte carte devono essere messe in atto per un attacco basato su di esso per funzionare.

L'attaccante deve fare una delle due cose. Una tattica sarebbe quella di distribuire la loro applicazione al Google Play Store, a sua volta bypassando le loro analisi statiche estremamente vigorose e le procedure di rilevamento delle minacce. Questo è estremamente improbabile. A sei anni dall'apertura, e milioni di applicazioni successive, Google è diventato estremamente bravo nell'identificare malware e software fasulli. Su questo punto, anche Apple, anche se Microsoft ha ancora molta strada da fare.

In alternativa, gli aggressori dovranno convincere un utente a configurare il proprio telefono per accettare il software da fonti non ufficiali e installare un'applicazione altrimenti sconosciuta. Dato che è improbabile che riesca a trovare un vasto pubblico, gli attaccanti dovranno scegliere un bersaglio e "lanciare phishing".

Anche se questo sarà inevitabilmente un incubo per i dipartimenti IT aziendali, sarà meno un problema per gli utenti domestici ordinari, la maggior parte dei quali ottiene le proprie app da un'unica fonte ufficiale: il Google Play Store.

Immagine di credito: lucchetto rotto di Ingvar Bjork tramite Shutterstock