Viviamo in un mondo interconnesso e super-connesso. Le nuove tecnologie appaiono costantemente sul mercato e, a meno che tu non legga costantemente notizie di networking, informatica o hacker, potresti trovare terminologie che non capiscono.

Qui esamineremo 10 termini di rete comuni, cosa significano e dove è probabile che li incontrino.

WLAN

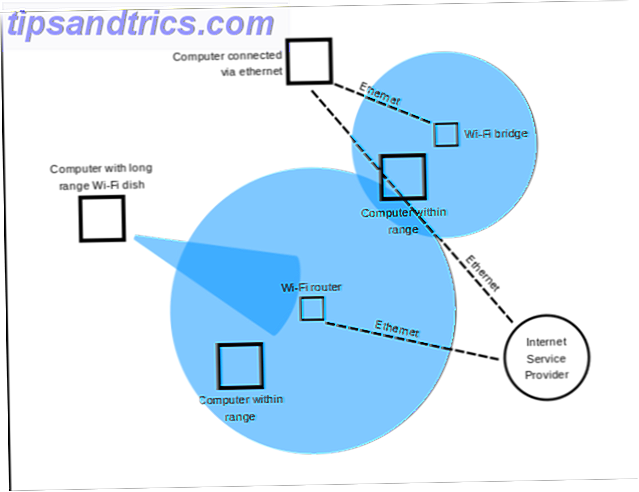

Una rete locale wireless collega due o più dispositivi tramite la distribuzione wireless. Normalmente una WLAN opera all'interno di un'area riservata, fornendo solo connettività a quei dispositivi entro i suoi confini. Qualsiasi dispositivo che si muove al di fuori dell'area di copertura perderà la sua connessione alla rete.

Probabilmente gestisci una rete WLAN nella tua casa WiFi To The Max: Ottieni il massimo dal Wireless Networking su Windows 8 WiFi al massimo: Ottieni il massimo dal Wireless Networking su Windows 8 Windows 8 semplifica la connessione a una rete Wi-Fi. Di conseguenza, alcune cose non funzionano nel modo in cui erano abituate a Windows 7. Se hai incontrato problemi, è probabile che ci sia una soluzione facile. Leggi altro, usando un router per fornire la trasmissione di dati wireless tra i tuoi dispositivi.

WPAN

Una Wireless Personal Area Network (WPAN) descrive una rete utilizzata per comunicare tra dispositivi intrapersonali. Quando sei seduto alla tua scrivania usando un mouse, cuffie, mouse e tastiera Bluetooth Come configurare il Bluetooth in Windows 7, Rendi il PC visibile e aggiungi dispositivi Come configurare il Bluetooth in Windows 7, Rendi il PC visibile e Aggiungi dispositivi Bluetooth non funziona o non sai come configurarlo? Ti guideremo attraverso il processo di accoppiamento del dispositivo su Windows, un passo alla volta. Leggi di più, stai utilizzando un WPAN.

Le WPAN descrivono la comunicazione tra i dispositivi nelle immediate vicinanze, ma possono anche fare riferimento a dispositivi in una gamma più ampia, ad esempio collegati tramite una rete locale wireless (vedere sopra per ulteriori informazioni sulle WLAN).

Protocolli - IPv4 e IPv6

Internet utilizza una gamma di protocolli standardizzati che consentono la comunicazione di rete IPv6 rispetto a IPv4: dovresti aver cura (o fare qualsiasi cosa) come utente? [MakeUseOf Explains] IPv6 vs IPv4: dovresti aver cura (o fare qualcosa) come utente? [MakeUseOf Explains] Più recentemente, si è parlato molto del passaggio a IPv6 e di come porterà molti vantaggi a Internet. Ma questa "notizia" continua a ripetersi, dato che c'è sempre un occasionale ... Per saperne di più. La suite di protocolli Internet è conosciuta come TCP / IP, che sta per Transmission Control Protocol / Internet Protocol.

La prima versione principale di TCP / IP era Internet Protocol Version 4 (IPv4). Il suo successore è Internet Protocol Version 6 (IPv6), sebbene entrambi i protocolli siano in uso.

Utilizziamo entrambi i protocolli per definire la trasmissione dei dati su Internet. Definiscono inoltre il numero di indirizzi IP ( Internet Protocol disponibili) disponibili per l'uso in qualsiasi momento. Ad esempio, potresti aver visto un indirizzo Internet Protocol che assomiglia a questo:

192.19.254.1

Questa serie di numeri fa riferimento a una posizione specifica su Internet. Come funziona Internet [INFOGRAPHIC] Come funziona Internet [INFOGRAPHIC] Ulteriori informazioni. A ogni sito, router e dispositivo connesso a Internet viene assegnato un IP specifico. IPv4 ha limitato il numero di indirizzi IP disponibili a 4.294.967.296. Sembra molto? L'esaurimento dell'indirizzo IPv4 è passato da molto tempo, nel lontano febbraio 2011. Ciò è dovuto al fatto che gli IP IPv4 sono stati progettati come numeri interi a 32 bit, limitando il numero di indirizzi disponibili. Vedi l'immagine qui sotto per una breve spiegazione.

Lo standard IPv6 è stato lanciato per risolvere questo problema IPv6 e ARPAgeddon [Technology Explained] IPv6 & The Coming ARPAgeddon [Technology Explained] Leggi di più usando indirizzi IP esadecimali a 128 bit, fornendo uno spazio di indirizzi da 3.400.000.000.000.000.000.000.000.000.000.000.000.000.000.000.000.000 a Internet per diffondersi gradualmente . Anche un indirizzo IP IPv6 è diverso dalla sua controparte IPv4:

4532: 1cb8: 75a3: 4942: 1771: 9e2c: 1350: 8331

Mentre IPv6 ha fornito l'espansione degli indirizzi IP necessaria per una connessione Internet in rapida espansione, non è interoperabile con IPv4. Ciò significa che IPv6 opera essenzialmente su una rete parallela. Tuttavia, sono già in funzione numerosi gateway di traduzione IP, quindi non dovresti notare molta differenza.

NAT

La traduzione degli indirizzi di rete è più comunemente utilizzata dai router. 1, 2 milioni di router sono vulnerabili a essere dirottati. Il tuo è uno di loro? 1, 2 milioni di router sono vulnerabili a essere dirottati. Il tuo è uno di loro? Leggi altro per condividere un singolo indirizzo IP (vedi sopra per Protocolli - IPv4 e IPv6 per ulteriori informazioni) su più dispositivi.

Se si dispone di un router wireless in casa, è probabile che utilizzi NAT per consentire a ciascuno dei dispositivi connessi di accedere a Internet tramite un singolo gateway (vedere di seguito per ulteriori informazioni sui gateway).

Dall'esterno, il router ha solo un singolo indirizzo IP. Il router può assegnare singoli indirizzi IP ai dispositivi nella rete domestica, creando una rete locale.

porta

Gateway si riferisce a un dispositivo nella rete che consente al traffico di spostarsi liberamente da una rete all'altra. Il router funziona come un gateway, consentendo ai dati di instradare efficacemente da Internet ai dispositivi collegati.

Pacchetto

Un pacchetto è il formato di dati più comune trasmesso su Internet Come bypassare la censura di Internet Come bypassare la censura di Internet In questo articolo vengono esaminati alcuni dei metodi più comuni utilizzati per filtrare i contenuti e le tendenze emergenti. Leggi di più . Un pacchetto consiste tradizionalmente di due tipi di dati: informazioni di controllo e dati dell'utente.

Le informazioni di controllo si riferiscono ai dati che la rete richiede per fornire i dati dell'utente: indirizzi di origine e destinazione, informazioni sulla sequenza e codici di rilevamento degli errori.

I dati dell'utente si riferiscono ai dati effettivi trasferiti, che si tratti di cercare un sito Web, fare clic su un collegamento o trasferire file.

P2P

Peer-to-Peer è un termine sempre più presente nelle notizie. Mentre un certo numero di Internet Service Provider (ISP) si sposta per limitare il download illegale Perché il torrent sicuro è morto con The Pirate Bay Perché il torrent sicuro è morto con The Pirate Bay Per quanto riguarda il torrenting "popolare", la sicurezza comparativa che esisteva al The Pirate Bay è sparito e download di torrent sicuri con esso. Per saperne di più, le reti P2P sono ora altamente esaminate.

Una rete P2P esegue le partizioni su singoli computer o peer in una rete distribuita. Ciò significa che ogni computer della rete fornisce una parte delle sue risorse per consentire la distribuzione dei dati senza richiedere un centro di distribuzione centrale. I peer sono contemporaneamente utenti e provider della rete, consentendo alle reti P2P di impegnarsi in attività più potenti, pur restando vantaggioso per tutti gli utenti connessi.

Il P2P è ampiamente noto per il suo coinvolgimento nelle reti di condivisione di file, di cui alcuni contenuti condivisi infrangono la legge sul copyright. Tuttavia, la condivisione di file P2P viene utilizzata anche per molte attività legali Come funziona la condivisione di file P2P (peer to peer) Come funziona la condivisione di file P2P (peer-to-peer) C'è sempre stato un lato oscuro in Internet e dalla pirateria dei primi giorni. era dilagante. È iniziato con bacheche di messaggi ancor prima del tradizionale "internet", come sappiamo che è nato persino, ... Read More come la sua distribuzione di attività consente il trasferimento di dati a bassa risorsa di file più grandi. Molte distribuzioni Linux usano P2P I migliori sistemi operativi Linux I migliori sistemi operativi Linux Ci sono distribuzioni Linux disponibili per ogni scopo, il che rende difficile la scelta. Ecco una lista dei migliori sistemi operativi Linux per aiutare. Leggi di più per mantenere bassi i costi operativi, mentre criptovaluta come Bitcoin Come funziona Bitcoin? Come funziona Bitcoin? Circa un anno fa, quando il treno Bitcoin stava appena iniziando a prendere fuoco, un amico si voltò verso di me e chiese: "Allora, perché non puoi semplicemente copiare un Bitcoin?" Leggi di più usa il P2P per garantire l'integrità della rete.

Altre reti P2P comunemente usate sono Skype e Spotify. Entrambe queste applicazioni utilizzano una combinazione di reti P2P e streaming diretto per alleggerire il carico sulle proprie risorse e sugli utenti.

Protocolli - TLS / SSL - HTTPS

Transport Layer Security e il suo predecessore, Secure Sockets Layer costituiscono una parte importante della protezione dei dati su Internet. Sono protocolli crittografici che consentono di comunicare in modo sicuro i dati sensibili con una serie di siti Web, come i portali di banche online, i rivenditori e i gateway governativi.

![]()

TLS / SSL funziona con la stratificazione della crittografia Non solo per i paranoici: 4 motivi per crittografare la vita digitale non solo per i paranoici: 4 motivi per crittografare la vita digitale La crittografia non è solo per i teorici della cospirazione paranoica, né per i fanatici della tecnologia. La crittografia è qualcosa che ogni utente di computer può trarre beneficio. I siti Web di tecnologia descrivono come è possibile crittografare la propria vita digitale, ma ... Leggi di più sull'Hyperttext Transfer Protocol (HTTP) esistente che tutti utilizziamo per navigare sul Web. Questo ci fornisce Hypertext Transfer Protocol Secure (HTTPS), che potresti aver notato durante l'accesso al tuo sistema bancario o l'acquisto tramite Amazon.

DDoS

Il termine Distributed Denial of Service è apparso in un numero sempre maggiore di titoli e le società note sono state vittime di attacchi da parte di hacker. Il giorno di Natale 2014 rimarrà nella memoria per molti giocatori come il giorno in cui, dopo aver scartato una nuova Xbox One o PS4 e aver collegato Internet per la prima volta, tutte le attività online sono state bloccate da un DDoS.

La negazione del servizio non è sempre maliziosa Qual è la differenza tra un buon hacker e un cattivo hacker? [Opinione] Qual è la differenza tra un buon hacker e un cattivo hacker? [Opinione] Ogni tanto, nelle notizie si sente qualcosa sugli hacker che demoliscono siti, sfruttano una moltitudine di programmi o minacciano di farsi strada in aree ad alta sicurezza dove non dovrebbero appartenere. Ma, se ... Per saperne di più. Se troppi utenti tentano di accedere allo stesso indirizzo IP in un singolo momento, possono sovraccaricare il server di hosting del sito Web, causando l'accesso al servizio negato. Questa negazione involontaria del servizio è un evento normale quando un sito Web con una vasta base di utenti si collega a uno molto più piccolo. In effetti, il sito di notizie su Reddit affettuosamente chiama questo " l'abbraccio della morte di Reddit".

Tuttavia, può anche essere utilizzato maliziosamente da coloro che desiderano rendere volutamente un servizio non disponibile. È qui che entra in gioco l'aspetto " distribuito ". Un hacker può utilizzare una rete di computer per inondare un singolo (o set di) IP con richieste, forzando il servizio offline.

Questi attacchi sono in genere coordinati e di solito utilizzano una rete di computer compromessi, chiamati zombi . Gli zombi sono sistemi che sono stati infettati da un virus o cavallo di Troia che consente a un utente remoto di controllare le risorse di quel sistema. Gli zombi sono più conosciuti come bot e danno origine al termine botnet : una rete di sistemi compromessi.

DNS

Il Domain Name System è il modo in cui i nostri computer traducono il nostro normale testo quotidiano in indirizzi IP leggibili dalla rete. Quando digiti makeuseof.com nella barra degli indirizzi del browser e premi invio, il tuo computer contatta il suo server DNS. Il server DNS risponde con l'indirizzo IP corrispondente di makeuseof.com, si connette e ti porta su contenuti tecnologici gloriosi per il tuo divertimento.

Puoi impostare i tuoi server DNS in modo diverso Cambia Preset DNS Al volo Con Switch ChrisPC DNS Cambia Preset DNS al volo Con Switch ChrisPC DNS Giocare con le impostazioni DNS sul tuo computer può velocizzare significativamente la tua navigazione o aiutarti ad accedere a region-blocked soddisfare. Farlo manualmente è un trascinamento; basta usare un interruttore DNS. Leggi di più dal loro valore predefinito, in quanto esiste un numero di provider DNS alternativi, come Google Public DNS o OpenDNS. In alcuni casi, il passaggio a un provider DNS alternativo può restituire vantaggi a bassa velocità Come ottimizzare il DNS per Internet più veloce Come ottimizzare il DNS per Internet più veloce "Internet è solo una serie di valvole" come un uomo così saggiamente affermato. Sfortunatamente, non è così semplice. C'è un'architettura complessa che supporta Internet e i pacchetti di dati devono viaggiare ... Leggi di più quando carichi pagine web o migliora l'affidabilità con il tuo provider di servizi Internet.

Questo articolo ha aiutato la tua rete a capire? Avresti incluso qualcosa di diverso? Fateci sapere qui sotto!

Crediti immagine: Gamma WiFi, Simbolo Bluetooth, IPv4, IPv6, Router, Pacchetto IPv4, Computer in rete, Architettura DDoS, Cablaggio server ed Ethernet tutto tramite Wikimedia Commons, IPCONFIG tramite Flickr utente Fallenninja

![Quali app stanno utilizzando la tua connessione Internet? Scoprilo con Little Snitch [Mac OS X]](https://www.tipsandtrics.com/img/mac/412/which-apps-are-using-your-internet-connection.jpg)