Il termine DDoS sibila quando il cyber-attivismo impenna la sua testa in massa. Questi tipi di attacchi fanno notizia internazionale a causa di molteplici ragioni. I problemi che scatenano quegli attacchi DDoS sono spesso controversi o altamente politici. Poiché un gran numero di utenti regolari sono interessati dagli attacchi, è un problema che gioca con le persone.

Il termine DDoS sibila quando il cyber-attivismo impenna la sua testa in massa. Questi tipi di attacchi fanno notizia internazionale a causa di molteplici ragioni. I problemi che scatenano quegli attacchi DDoS sono spesso controversi o altamente politici. Poiché un gran numero di utenti regolari sono interessati dagli attacchi, è un problema che gioca con le persone.

Forse la cosa più importante è che molte persone non sanno cosa costituisce un attacco DDoS. Nonostante la sua crescente frequenza, guardando i titoli del giornale, gli attacchi DDoS possono essere qualsiasi cosa, dal vandalismo digitale al vero terrorismo informatico.

Quindi cosa comporta un attacco DDoS o Distributed Denial of Service? Come funziona e in che modo influisce sull'obiettivo previsto e sui suoi utenti? Queste sono domande importanti, e questo è ciò su cui ci concentreremo in questa istanza di MakeUseOf Explains .

Negazione del servizio

Prima di affrontare il problema degli attacchi DDoS o Distributed Denial of Service, diamo un'occhiata al più ampio gruppo di problemi Denial of Service (DoS).

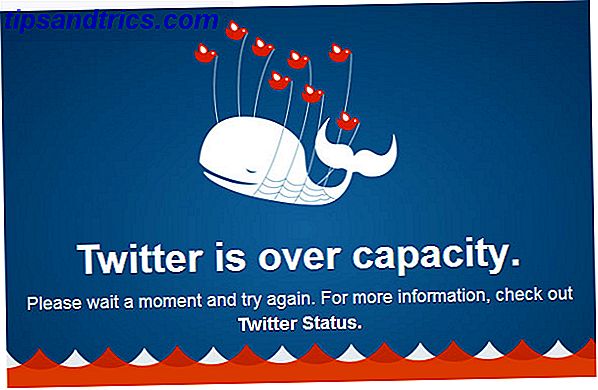

La negazione del servizio è un problema generale. In poche parole, un sito web sperimenta problemi DoS quando non è più in grado di servire i suoi utenti regolari. Quando troppe persone si affollano su Twitter, compare Fail Whale, che indica che il sito Web ha raggiunto e superato la capacità massima. In sostanza, Twitter fa esperienza di DoS.

Il più delle volte, questi problemi vengono istigati senza intenti malevoli. Un sito Web di grandi dimensioni si collega a un sito Web di piccole dimensioni, che non è stato creato per lo stesso livello di traffico.

Un attacco Denial of Service, quindi, indica un intento malevolo. L'attaccante spende gli sforzi cercando di istigare i problemi di DoS. Le tecniche utilizzate qui variano in modo selvaggio: un attacco DoS si riferisce al risultato previsto dell'attacco, non al modo in cui viene eseguito. Generalmente, eseguendo il hogging delle risorse del sistema, può rendere il sistema non disponibile ai suoi utenti regolari, causando in tal modo persino il crash del sistema e l'interruzione del tutto.

Attacchi distribuiti (DDoS)

La differenza tra Distributed Denial of Service (DDoS) e attacchi DoS regolari è lo scopo dell'attacco. Laddove un DoS viene eseguito da un singolo utente malintenzionato utilizzando un singolo sistema, viene eseguito un attacco distribuito su più sistemi di attacco.

Agenti volontariamente partecipanti

A volte più aggressori si uniscono, ognuno partecipando volontariamente all'attacco. Il software utilizzato per i sistemi di stress-test o software specificamente progettato per distruggere il caos è installato su ciascun sistema. Perché l'attacco funzioni, deve essere coordinato. Coordinati tramite chat room IRC, forum o persino feed di Twitter, gli aggressori si lanciano in massa su un singolo target, cercando di inondarlo di attività per interrompere l'utilizzo o arrestare il sistema.

Quando PayPal, Visa e MasterCard hanno iniziato a boicottare WikiLeaks verso la fine del 2010, i sostenitori di WikiLeaks hanno eseguito un DDoS coordinato, bloccando temporaneamente la home page di più siti web. Attacchi simili hanno preso di mira altre banche e persino agenzie di sicurezza nazionali.

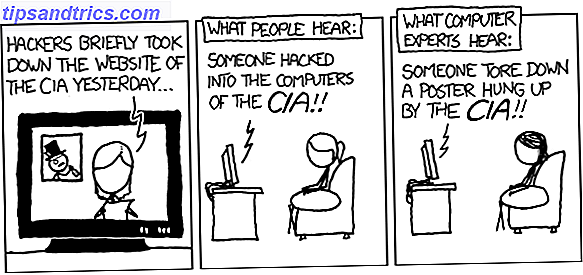

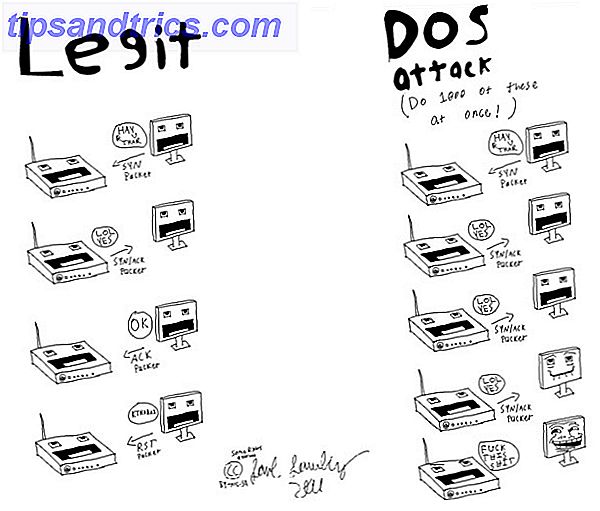

Quello che è importante ricordare qui è che la vetrina del sito web è inondata e si è schiantata, mentre le reti interne della banca e delle agenzie di sicurezza sono di solito lasciate intatte, come spiegato nel fumetto 932 di XKCD, mostrato sopra.

Zombie Systems o Botnet

Un attacco Distributed Denial of Service richiede più sistemi di attacco. Di solito non richiede più aggressori. Spesso, gli attacchi su larga scala non vengono eseguiti attraverso il proprio computer, ma attraverso un gran numero di sistemi di zombi infetti. Gli aggressori possono abusare di una vulnerabilità zero day Cos'è una vulnerabilità Zero Day? [MakeUseOf Explains] Che cos'è una vulnerabilità Zero Day? [MakeUseOf Explains] Ulteriori informazioni e utilizzo di un worm o di un cavallo di Troia Che cos'è una vulnerabilità di Zero Day? [MakeUseOf Explains] Che cos'è una vulnerabilità Zero Day? [MakeUseOf Explains] Leggi altro per ottenere il controllo su un gran numero di sistemi compromessi. L'attaccante usa quindi questi sistemi infetti per montare un attacco contro il suo bersaglio. I sistemi infetti usati in questo modo sono spesso chiamati robot o sistemi zombi . Una collezione di robot è chiamata botnet .

Sebbene il sito Web preso di mira dall'attacco DDoS venga solitamente rappresentato come l'unica vittima, gli utenti con sistemi infetti che fanno parte della botnet subiscono conseguenze analoghe. Non solo i loro computer vengono utilizzati in attacchi illeciti, le risorse del loro computer e della connessione Internet vengono consumate dalla botnet.

Tipi di attacco

Come accennato in precedenza, un attacco DDoS indica solo l'intento dell'attacco - rubare un sistema delle sue risorse e renderlo incapace di eseguire il servizio previsto. Ci sono diversi modi per raggiungere questo obiettivo. L'attaccante può incappare nelle risorse del sistema, o addirittura spingere il sistema sull'orlo e farlo schiantare. Nei casi più gravi, un attacco di tipo Denial of Service (PDoS) permanente, noto anche come phlashing, causa così tanta distruzione sul suo obiettivo che i componenti hardware devono essere completamente sostituiti prima di poter riprendere il normale funzionamento.

Daremo un'occhiata a due importanti metodi di attacco. Questa lista non è affatto completa. Un elenco più grande può essere trovato sull'articolo di DoS di Wikipedia.

ICMP Flood

ICMP (o Internet Control Message Protocol, ma meno importante) è parte integrante del protocollo Internet. Un attacco di alluvione ICMP viene eseguito bombardando una rete con pacchetti di rete, utilizzando risorse e bloccandole. Un tipo di attacco è un Ping Flood, un semplice attacco DoS in cui l'attaccante travolge efficacemente il suo bersaglio con pacchetti "ping". L'idea qui è che la larghezza di banda dell'attaccante è maggiore di quella del bersaglio.

Un attacco Smurf è un modo più intelligente di inondazione ICMP. Alcune reti consentono ai client di rete di trasmettere messaggi a tutti gli altri client inviandoli a un singolo indirizzo di trasmissione. Un attacco Smurf si rivolge a questo indirizzo di trasmissione e fa apparire i suoi pacchetti come se provenissero dall'obiettivo. L'obiettivo trasmette questi pacchetti a tutti i client di rete, fungendo efficacemente da amplificatore per l'attacco.

(S) SYN Flood

A (S) SYN Flood si basa sui principi operativi essenziali della comunicazione di rete. Durante le normali operazioni, un client inizia la comunicazione inviando al server un pacchetto TCP / SYN, essenzialmente dicendo al server che desidera comunicare. Il server, dopo aver ricevuto il pacchetto, crea una connessione per comunicare con il client e rinvia il riconoscimento e un riferimento al canale di comunicazione.

Il client restituisce a sua volta una conferma e avvia la sua comunicazione con il server. Tuttavia, se il client non risponde con quel secondo riconoscimento, il server non si presenta correttamente (come accade ragionevolmente spesso) e lo invia nuovamente.

A (S) SYN Flood abusa di questa meccanica inviando innumerevoli pacchetti TCP / SYN (ciascuno con una diversa origine falsa specificata). Ogni pacchetto richiede al server di creare una connessione e continuare a inviare conferme. In poco tempo, il server ha esaurito le proprie risorse con connessioni semiaperte. Questo principio è illustrato nel fumetto sopra, disegnato e pubblicato da Redditor verosimilarità.

Come spiegato sopra, gli attacchi DDoS sono svariati ma hanno uno scopo singolare: (temporaneamente) impedire agli utenti autentici di utilizzare il sistema di destinazione. Questo è d'accordo con le tue idee iniziali sugli attacchi DDoS? Facci sapere nella sezione commenti.

Credito immagine: Shutterstock

![Come dimostrare al tuo capo che la tua pagina Facebook ne vale la pena [Consigli settimanali di Facebook]](https://www.tipsandtrics.com/img/social-media/839/how-prove-your-boss-that-your-facebook-page-is-worth-it.png)