Abbiamo superato un altro anno di sicurezza ... e che anno è stato. Da attacchi ransomware globali a perdite contenenti miliardi di record, ha avuto tutto. La sicurezza informatica è una novità costante. Non passa un mese senza perdite, attacchi o simili.

Hai notato tutto ciò che è successo? È difficile tenere il passo, anche per me, e ogni giorno guardo e leggo le notizie sulla sicurezza. Con questo in mente, ho raccolto e rivisto l'anno in sicurezza informatica in modo da poterti sederti e meravigliarti di tutto ciò che è andato in modo spettacolare.

I grandi eventi

La sicurezza nel 2017 è stata punteggiata da una serie di eventi selvaggi ed estremamente memorabili. Molti degli eventi erano così vasti che hanno colpito quasi tutti sul pianeta. Alcuni hanno demolito le principali istituzioni, mentre altri hanno riguardato le perdite di dati davvero stupefacenti da istituzioni precedentemente affidabili. Diamo un'occhiata ai principali eventi che hanno caratterizzato l'anno.

Gli Shadow Broker

Nell'aprile 2016, un gruppo oscuro (get it ?!) noto come Shadow Brokers ha annunciato di aver violato un server appartenente a un'operazione elite collegata alla NSA conosciuta come Equation Group. All'epoca, The Shadow Brokers offriva un piccolo esempio di presunti strumenti e dati di hacking della NSA. Halloween e Black Friday del 2016 hanno visto The Shadow Brokers tentare di mettere all'asta i loro guadagni mal riusciti, senza molto successo.

A quanto pare Shadow Broker ha fatto un po 'di soldi per la loro asta (se possono raccogliere).

Forse stanno finalmente padroneggiando tutto il capitalismo?

- emptywheel (@emptywheel) 2 luglio 2017

Stavano cercando 750 BTC - per un valore di circa $ 750.000 a gennaio 2017 ma oltre $ 9.000.000 al massimo storico nel dicembre 2017. Invece, hanno ricevuto circa $ 18.000 di Bitcoin e hanno rilasciato l'intero dump di strumenti di hacking della NSA, online gratuitamente. L'identità di The Shadow Brokers rimane sconosciuta. Vi è, tuttavia, ampia speculazione sul fatto che si trattava di un gruppo di hack del governo russo d'élite che cercava di riunire le loro controparti e illustrare che attribuire gli hack degli stati nazionali è un affare pericoloso.

Quello che è successo dopo? The Global Ransomware Attack e Come proteggere i tuoi dati The Global Ransomware Attack e come proteggere i tuoi dati Un enorme attacco informatico ha colpito computer in tutto il mondo. Sei stato colpito dal ransomware altamente virulento e autoreplicante? In caso contrario, come puoi proteggere i tuoi dati senza pagare il riscatto? Leggi di più Leggi, amico.

Voglio piangere

In the Shadow Brokers hack tool trove era un exploit noto come ETERNALBLUE (anche stilizzato EternalBlue). EternalBlue sfrutta una vulnerabilità nota (ora rattoppata) nel protocollo SMB (Server Message Block) di Microsoft, che consente agli autori di attacchi di inserire pacchetti appositamente predisposti per eseguire codice dannoso su un computer di destinazione.

La NSA ha avvertito Microsoft che gli hacker avevano compromesso l'exploit EternalBlue. Microsoft ha risposto annullando gli aggiornamenti di sicurezza di febbraio 2017, rattoppando l'exploit e rilanciandolo a marzo 2017. Portarsi avanti fino a maggio 2017 e il WannaCry ransomware colpisce, sfruttando - avete indovinato - EternalBlue e la vulnerabilità del protocollo SMB.

La polizia è all'ospedale di Southport e le ambulanze vengono "sottoposte a backup" presso la A & E mentre il personale affronta la crisi in corso di hacking #NHS pic.twitter.com/Oz25Gt09ft

- Ollie Cowan (@Ollie_Cowan), 12 maggio 2017

WannaCry ha estratto 250.000 computer nelle prime 24 ore, crittografando la macchina dopo la macchina, chiedendo il pagamento in Bitcoin per la chiave di crittografia privata richiesta per sbloccare ogni dispositivo. Come sbloccare WannaCry Ransomware senza pagare un centesimo Come sbloccare WannaCry Ransomware senza pagare un Cent Se sei stato colpito da WannaCry, tutti i tuoi file sono bloccati a un prezzo elevato. Non pagare quei ladri - prova questo strumento gratuito per sbloccare i tuoi dati. Leggi di più . L'NHS del Regno Unito è stato colpito male, costringendo alcune aree a funzionare solo su servizi di emergenza. Telefonica, FedEx, Deutsche Bank, Nissan, Renault, il servizio ferroviario russo, le università cinesi e altro ancora sono stati direttamente interessati da WannaCry.

Marcus Hutchins, alias MalwareTech, ha limitato l'epidemia di ransomware globale registrando un nome di dominio trovato nel codice sorgente del ransomware. Il nome di dominio ha agito collegando un sinkhole per nuove infezioni. Piuttosto che crittografare il dispositivo, il ransomware giaceva inattivo. Più tardi nello stesso mese, l'enorme botnet Mirai ha tentato di DDoS Come puoi proteggerti contro un attacco DDoS? Come puoi proteggerti contro un attacco DDoS? Gli attacchi DDoS - un metodo utilizzato per sovraccaricare la larghezza di banda di Internet - sembrano essere in aumento. Vi mostriamo come proteggervi da un attacco denial of service distribuito. Per saperne di più, il sito del dominio kill-switch WannaCry riporta in vita il ransomware (ma alla fine fallisce). Altri hanno lanciato varianti WannaCry progettate per sfruttare la stessa vulnerabilità. Prevent WannaCry Malware Variants disabilitando questa impostazione di Windows 10 Prevenire le varianti malware di WannaCry disattivando questa impostazione di Windows 10 WannaCry ha fortunatamente smesso di diffondere, ma è comunque necessario disabilitare il vecchio protocollo non protetto che sfruttava. Ecco come farlo sul tuo computer in un attimo. Leggi di più .

WannaCry / WanaCrypt0r 2.0 sta effettivamente attivando la regola ET: 2024218 "ET EXPLOIT Possibile ETERNALBLUE MS17-010 Risposta eco" pic.twitter.com/ynahjWxTIA

- Kafeine (@kafeine), 12 maggio 2017

Microsoft ha accusato la NSA di causare l'incidente accumulando scorte critiche per numerosi sistemi operativi e altri software critici.

Votazioni

Le violazioni dei dati sono diventate una dozzina di cifre. Sono ovunque, influenzano tutto e significano che devi cambiare le tue password. Ma nel giugno 2017, il ricercatore della sicurezza Chris Vickery ha scoperto un database accessibile al pubblico contenente i dati di registrazione degli elettori per 198 milioni di elettori statunitensi. Ciò equivale a quasi ogni elettore che risale a circa dieci anni o più.

I dati, raccolti e aggregati dalla società di dati conservativa Deep Root Analytics, erano ospitati su un server Amazon S3 mal configurato. Fortunatamente per Deep Root Analytics, la maggior parte dei dati era accessibile al pubblico, il che significa che conteneva nomi, indirizzi, affiliazioni di partito e così via. Ma un hacker potrebbe certamente trovare un uso per quella quantità di informazioni personali pre-aggregate.

Vickery ha dichiarato: "È sicuramente la più grande scoperta che abbia mai avuto. Stiamo iniziando a dirigerci nella giusta direzione con la messa in sicurezza di questa roba, ma la situazione peggiorerà prima di migliorare. Questo non è il fondo. "Tempi preoccupanti, davvero.

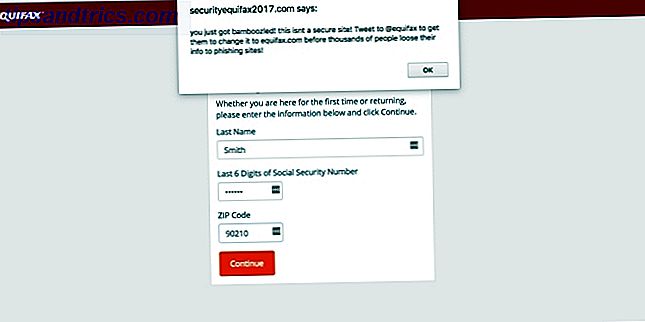

Equifax

Rollup, rollup, la prossima enorme rottura è qui. La sconcertante violazione dei dati Equifax Equihax: una delle più calamitose violazioni di tutti i tempi Equihax: una delle più calamitose violazioni di tutti i tempi La violazione di Equifax è la più pericolosa e imbarazzante violazione della sicurezza di tutti i tempi. Ma conosci tutti i fatti? Sei stato colpito? Cosa puoi fare a riguardo? Scoprilo qui. Leggi di più ha catturato l'attenzione di quasi tutti i cittadini americani. Perché? Poiché l'agenzia di segnalazione crediti ha subito una grave violazione, non ha divulgato le informazioni, ha permesso ai membri del consiglio di amministrazione di vendere azioni prima di annunciare la violazione e ha esposto la cronologia dettagliata di quasi tutti i cittadini americani a chiunque abbia messo le mani sui dati.

Sembra male, giusto? Era ed è cattivo. Non contento di aver esposto la storia creditizia di centinaia di milioni di cittadini, Equifax ha ripetutamente alterato l'operazione di pulizia. Allora, cos'è successo?

Nel dicembre 2016, un ricercatore di sicurezza ha dichiarato a Motherboard, in forma anonima, di essere incappato in un portale online destinato esclusivamente ai dipendenti Equifax. Il ricercatore ha sfruttato un bug di "browsing forzato" e ha immediatamente ottenuto l'accesso ai record di milioni di cittadini statunitensi. Il ricercatore ha informato Equifax della vulnerabilità come divulgazione responsabile. Tieni presente questa violazione.

Nel mese di settembre 2017, è emersa la notizia che Equifax è stata vittima di una grave violazione della sicurezza informatica, ma la violazione era avvenuta nel marzo 2017. La violazione sembrava derivare dalla stessa vulnerabilità descritta in precedenza all'agenzia di credito. Allo stesso tempo, sempre a settembre, Equifax ha annunciato il furto di dati che ha colpito 145 milioni di consumatori statunitensi, nonché tra 400.000 e 44 milioni di residenti nel Regno Unito e 8000 canadesi.

Gli hacker hanno recuperato informazioni personali tra cui nomi completi, date di nascita, indirizzi, numeri di previdenza sociale e molti altri tipi di informazioni vitali, come le patenti di guida. In poche parole, è una delle peggiori perdite di dati mai viste.

E 'ancora peggio

Ma peggiora. Nei giorni successivi all'annuncio, il sito di recupero e assistenza dell'account Equifax Come verificare se i dati dell'utente sono stati rubati nella violazione di Equifax Come verificare se i dati dell'utente sono stati rubati in Equifax Breach News è appena emerso una violazione dei dati di Equifax che interessa fino a 80 percento di tutti gli utenti di carte di credito statunitensi. Sei uno di loro? Ecco come controllare. Leggi altro è stato contrassegnato come spam da OpenDNS e portato offline, presumibilmente un sito di phishing. Oh, e per controllare lo stato del loro account, agli utenti è stato richiesto di inserire le ultime sei cifre dei loro numeri di previdenza sociale: l'ironia non è andata persa. Quindi il sito ha iniziato a restituire informazioni false. Numerose segnalazioni di utenti che hanno inserito informazioni completamente false hanno restituito risultati positivi, informando l'utente che i propri dati sono stati persi. E poi è comparso un sito di phishing, che ha annebbiato ulteriormente le acque già torbide.

Aggiungendo la beffa alla beffa, il deputato Barry Loudermilk ha presentato una proposta di legge alla Camera dei Rappresentanti degli Stati Uniti che sostanzialmente ha privato le protezioni dei consumatori direttamente in relazione agli affari condotti dalle agenzie di credito statunitensi. Il disegno di legge ha anche tentato di annullare tutti i danni punitivi. Loudermilk aveva già ricevuto $ 2, 000 durante il ciclo elettorale del 2016 da Equifax.

Nessun gruppo di hacker si è ancora fatto avanti con i dati. Quando lo fanno, tuttavia, puoi essere sicuro che i dati avranno un prezzo considerevole.

Vault 7

Non sarebbe un anno in sicurezza informatica senza una voce da Wikileaks. Nel marzo 2017, WikiLeaks ha rilasciato una raccolta di documenti CIA CIA Hacking & Vault 7: La tua guida all'ultima versione di WikiLeaks CIA Hacking & Vault 7: la tua guida all'ultima versione di WikiLeaks Tutti parlano di Wikileaks - ancora! Ma la CIA non ti sta davvero guardando attraverso la tua smart TV, vero? Sicuramente i documenti trapelati sono falsi? O forse è più complicato di così. Maggiori informazioni su 7.818 pagine Web, con ulteriori 943 allegati. Premuto sulla loro autenticità, l'ex direttore della CIA Michael Hayden ha dichiarato che la CIA "non commenta l'autenticità o il contenuto o i presunti documenti di intelligence".

Altri funzionari, sia attuali che precedenti, hanno confermato l'autenticità dei documenti. Altri hanno paragonato la fuga di CIA Vault 7 agli NSA tramite gli strumenti di hacking tramite The Shadow Brokers. Cosa conteneva Vault 7? I criminali informatici posseggono strumenti di hacking della CIA: che cosa significa per voi I criminali informatici possiedono strumenti di hacking della CIA: che cosa significa per voi Il malware più pericoloso dell'Agenzia di intelligence centralizzata - capace di hackerare quasi tutta l'elettronica di consumo senza fili - potrebbe ora sedersi nelle mani dei ladri e terroristi. Quindi cosa significa per te? Leggi di più

# Vault7 era interessante per le persone infosec, e degno di nota in quanto dimostrava l'incompetenza della CIA. Ma 8 mesi di silenzio dopo aver preso in giro #MediaOps è stato approssimativo e deludente. Mi chiedo se troppe aspiranti filippini abbiano i piedi freddi dopo l'isteria non-stop di Russiagate.

- Caro Kann (@kann_caro) 7 dicembre 2017

I documenti sono essenzialmente un catalogo altamente dettagliato di potenti strumenti e exploit di hacking. Tra le novità ci sono le istruzioni per compromettere Skype, reti Wi-Fi, documenti PDF, programmi antivirus commerciali, furto di password e molto altro.

La società di sicurezza informatica Symantec ha analizzato gli strumenti e trovato diverse descrizioni corrispondenti agli strumenti "utilizzati in attacchi cibernetici contro almeno 40 obiettivi diversi in 16 paesi diversi" da un gruppo noto come Longhorn. L'analisi di Symantec delle tempistiche di sviluppo per alcuni strumenti e il loro utilizzo rispetto a obiettivi specifici ha ulteriormente confermato l'autenticità dei contenuti di Vault 7 e il loro collegamento diretto con la CIA.

Violazioni dei dati

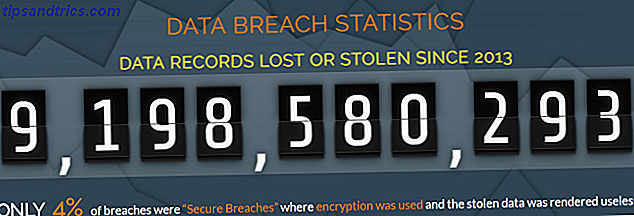

Quei cinque eventi furono probabilmente le rivelazioni più grandi e scioccanti dell'anno. Ma non erano gli unici eventi importanti. Ci sono state diverse violazioni dei dati che coinvolgono numeri da capogiro; la discarica di River City Media conteneva da sola 1, 4 miliardi di account e-mail, indirizzi IP, nomi completi e più 711 milioni di indirizzi e-mail compromessi da Onliner Spambot 711 milioni di indirizzi e-mail compromessi da Onliner Spambot Ulteriori informazioni (e questo senza considerare che gli stessi RCM sono oscuri gruppo di fornitori di spam).

La figura qui sotto è semplicemente sconcertante, ma rappresenta un 56 percento nei record persi o rubati registrati da quando ho scritto il rapporto dell'ultimo anno.

O che ne dici del servizio sanitario nazionale del Regno Unito? Lo scortese servizio sanitario nazionale ha subito il suo peggiore evento di violazione dei dati nel marzo 2017. Una divulgazione accidentale ha rivelato i dati medici privati di 26 milioni di documenti, pari a 2.600 pratiche sanitarie in tutto il paese. O la cosiddetta Big Asian Leak, un database di hacker contenente oltre 1 miliardo di documenti rubati da diverse importanti società tecnologiche cinesi? Quella a malapena ha fatto notizia al di fuori dei circoli asiatici e della sicurezza informatica.

Se desideri saperne di più sui numeri di altezza dietro ogni violazione, ti suggerisco di sfogliare l'Indice di livello di violazione. In alternativa, questa lista di Identity Force è completa.

Malware e Ransomware

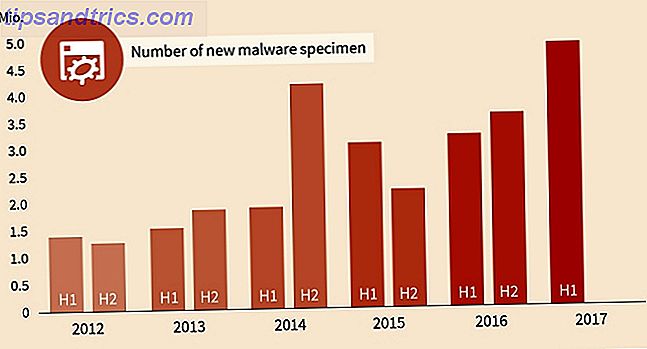

I dati numerici rigidi e freddi sono i seguenti: gli attacchi di malware e ransomware sono in costante aumento. A livello globale, ci sono anche più varianti di malware e ransomware. Il Blog sulla sicurezza di G-DATA stima che ci siano più di 27.000 nuovi campioni di malware ogni giorno, ovvero ogni 3, 2 secondi. Il loro studio semestrale ha rilevato che uno su cinque campioni di malware sono stati creati nel 2017. (Leggi la nostra guida su come rimuovere la maggior parte di essi La guida alla rimozione completa del malware La guida alla rimozione completa del malware Il malware è ovunque in questi giorni e sta eliminando il malware da il tuo sistema è un processo lungo, che richiede una guida Se pensi che il tuo computer sia infetto, questa è la guida che ti serve.

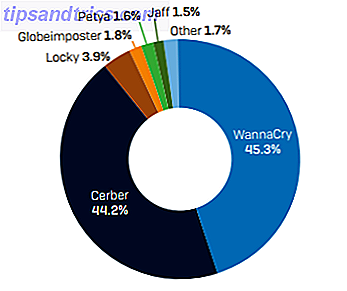

Quest'anno, il worm WannaCry, descritto in precedenza, ha completamente distorto il panorama delle infezioni. Un recente rapporto Sophos [PDF] ha elaborato che mentre "Cerber è stata la famiglia di ransomware più prolifica. . . il suo potere è stato oscurato per alcuni mesi. . . quando WannaCry ha preso d'assalto il pianeta sul dorso di un verme. "Altri vettori di attacco, come il malvertising, il phishing e lo spam con allegati malevoli, hanno visto anche aumenti considerevoli.

Altri ceppi estremamente virulenti, come Petya / NotPetya / GoldenEye Tutto quello che c'è da sapere sul NotPetya Ransomware Tutto quello che c'è da sapere sul NotPetya Ransomware Una forma sgradevole di ransomware soprannominato NotPetya si sta attualmente diffondendo in tutto il mondo. Probabilmente hai qualche domanda e abbiamo sicuramente delle risposte. Per saperne di più, ha aumentato il livello di attacco ransomware crittografando il record di avvio principale, forzando un riavvio per abilitare il processo di crittografia, eseguendo un prompt dei comandi CHKDSK falso per mascherare il processo e richiedere un sostanziale riscatto per decrittografare il sistema.

Cryptojacking

Per esempio, un comune malvertising che cos'è il malvertising e come puoi proteggerti? Che cos'è il malvertising e come puoi proteggerti? Attenzione: il malvertising è in aumento, rappresentando un notevole rischio per la sicurezza online. Ma cos'è, perché è pericoloso, dove si nasconde e come puoi stare al sicuro dal malvertising? Per saperne di più tattica Che cos'è il malvertising e come puoi proteggerti? Che cos'è il malvertising e come puoi proteggerti? Attenzione: il malvertising è in aumento, rappresentando un notevole rischio per la sicurezza online. Ma cos'è, perché è pericoloso, dove si nasconde e come puoi stare al sicuro dal malvertising? Per saperne di più (noto come criptazione) si sta reindirizzando l'utente a un sito che esegue un minatore di criptovaluta in background I siti Web che utilizzano la CPU per Cryptocurrency Mining? I siti web utilizzano la CPU per l'estrazione di criptovalute? Le pubblicità online sono impopolari, il famigerato sito di pirateria online The Pirate Bay ha trovato una soluzione: utilizzare ogni PC in visita per estrarre le criptovalute. Saresti felice se il tuo PC fosse stato dirottato in questo modo? Leggi di più . In alcuni casi, anche dopo aver chiuso la scheda incriminata, lo script di mining criptovaluta prosegue in esecuzione. Altre istanze semplicemente bloccano una pagina Web in basso Non essere vittima del malware: mantieni la sicurezza con questi suggerimenti non essere un maltrattamento del malware: mantieni la sicurezza con questi suggerimenti Un motivo per cui stiamo assistendo a un aumento del malware avanzato che raggiunge i nostri computer è il miglioramento della consegna del malware. A parte gli aumenti del phishing, le campagne, i ricercatori di sicurezza hanno notato un aumento significativo del malvertising. Leggi di più e invia un riscatto agli utenti ignari o scarica forzatamente i kit di exploit dannosi sul dispositivo.

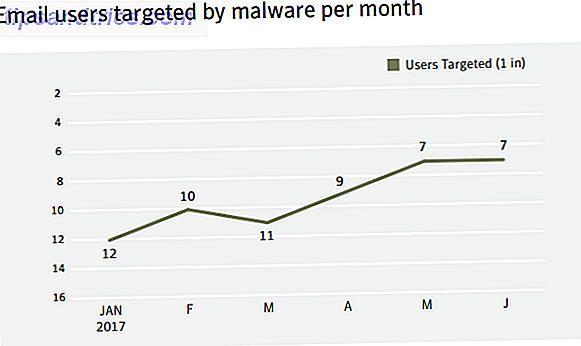

Nel terzo trimestre 2017, Kaspersky Lab ha rilevato che il 59, 56% del traffico globale di email era costituito da spam, con un aumento dell'1, 05% rispetto al trimestre precedente. Di quello spam, Symantec stima che uno su ogni 359 porta un allegato dannoso, mentre l'email, in generale, rimane il meccanismo di consegna n. 1 per il malware.

"Nessun altro canale di distribuzione si avvicina: siti Web non compromessi contenenti kit di exploit, tecnologie di condivisione di file di rete come SMB, campagne pubblicitarie non dannose che invogliano gli utenti a fare clic sugli annunci banner. In effetti, un utente ha quasi il doppio delle probabilità di incontrare malware attraverso la posta elettronica piuttosto che imbattersi in un sito Web dannoso. "

Privacy e Sorveglianza

Non solo è aumentata la quantità di malware, ransomware, spam e simili, ma la nostra privacy generale sta diminuendo in un momento di crescente sorveglianza. Alla fine dell'anno, stavamo ancora facendo i conti con il colossale Yahoo! violazione dei dati. Non l'ho incluso in questa revisione annuale perché la maggior parte delle informazioni è arrivata a dicembre 2016 - dopo aver scritto la recensione dell'anno scorso, ma soprattutto, prima del 2017.

Il lungo e il corto è questo: Yahoo! ha subito diverse violazioni dei dati nel corso del 2016, causando la perdita di miliardi di singoli record. È stato così brutto che ha quasi distrutto l'enorme fusione tra Yahoo e Verizon. Tuttavia, le seguenti statistiche sono fughe post-Yahoo, ma pre-Equifax e Voter Registration, quindi tenetelo a mente.

Nel gennaio 2017, Pew Research ha riferito che "la maggioranza degli americani (64%) ha subito personalmente una grave violazione dei dati e quote relativamente ampie di pubblico non hanno fiducia nelle istituzioni chiave, in particolare nel governo federale e nei social media, per proteggere i loro personali informazioni. "Data la perdita di Equifax esposta 145 milioni di cittadini, e la perdita di registrazione degli elettori ha esposto 198 milioni di record, sono disposto a scommettere che tale percentuale è aumentata in modo significativo.

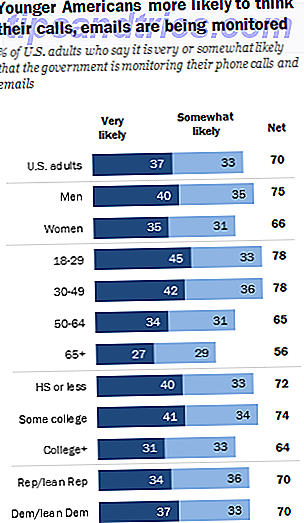

Per quanto riguarda la sorveglianza, solo il 13% del pubblico americano afferma che "non è affatto probabile" che il governo stia monitorando le proprie comunicazioni. Questo, dopo la significativa riduzione di acquisizione di metadati NSA, raggiunge Cosa possono dire le agenzie governative per la sicurezza dai metadati del telefono? Cosa possono dire le agenzie di sicurezza del governo dai metadati del tuo telefono? Leggi di più, sta dicendo. Quasi l'80% degli adulti statunitensi sotto i 50 anni ritiene che le proprie comunicazioni siano tracciate. Tuttavia, nella fascia over-50, questa cifra scende a circa il 60 percento.

Phishing

Eccola, le buone notizie attendono. Il numero complessivo di siti di phishing è passato da un massimo di oltre 450.000 nel secondo trimestre 2016 a circa 145.000 nel secondo trimestre 2017. Tempo di festeggiamenti!

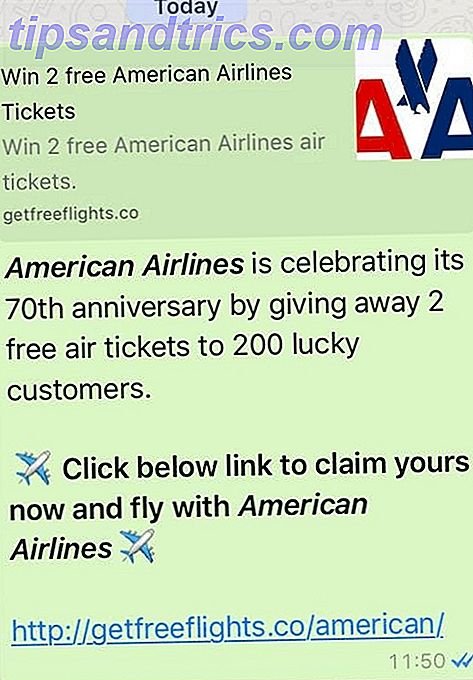

Non così in fretta! Il numero complessivo di siti di phishing è notevolmente diminuito, ma la varietà dei metodi di phishing è aumentata. Invece di limitarsi a usare e-mail innescate, i malfattori stanno diffondendo le loro armi maligne attraverso messaggeria istantanea e altre piattaforme di comunicazione.

Biglietti aerei falsi, truffe con buoni del supermercato, caffè gratuiti, mobili, biglietti per il cinema e altro ancora sono presenti su WhatsApp, SnapChat e altri programmi di messaggistica istantanea.

In attesa di 2018

A questo punto, probabilmente stai pensando "Per favore, lascia perdere." Beh, sei fortunato! Hai raggiunto la fine di questa scrupolosa ma completa recensione della sicurezza informatica del 2017. Riassumendo: con l'aumentare delle minacce, il loro danno è peggiore, costa di più e ha implicazioni più ampie.

Rimanere al sicuro online non è del tutto semplice. Ma non deve essere un compito, neanche. C'è un singolo fattore di interconnessione tra ogni attacco. Indovinato? Esatto: è il fattore umano. L'educazione verso le competenze di cybersicurezza di base attenua una quantità fenomenale di potenziali problemi.

La privacy e la sicurezza sono una nozione che lentamente si allontana mentre ci spostiamo verso il 2018. La tecnologia sta creando una comodità insondabile, ma il costo è difficile da recuperare una volta perso. I cittadini sono sempre più alla ricerca di nuove soluzioni per proteggere la loro privacy. O, per lo meno, gestendo i dati che abbandonano. Le soluzioni che sfruttano i dati stanno guadagnando slancio, con l'obiettivo di restituire energia agli utenti in quanto creatori di dati. Diverse startup blockchain faranno tentativi coraggiosi per tutto il 2018 e successivi per raggiungere questo obiettivo. (Così come quelli che cambiano la nostra relazione con le agenzie di credito 3 Creditchain Blockchain cambiano le nostre relazioni con il denaro 3 Le agenzie di credito Blockchain cambiano il nostro rapporto con il denaro Le agenzie di credito sono reliquie del passato, dinosauri inclini all'abuso, alla frode e al furto di identità. È ora di parlare della tecnologia che fermerà un'altra perdita di dati in stile Equifax: blockchain.

Istruzione, istruzione, istruzione

Ma in realtà, dobbiamo accettare quella privacy come una volta sapevamo che è ormai lontana Evitare la sorveglianza di Internet: la guida completa Evitare la sorveglianza di Internet: la guida completa La sorveglianza su Internet continua a essere un argomento scottante quindi abbiamo prodotto questa risorsa completa sul perché è un grosso problema, chi c'è dietro, se puoi evitarlo del tutto, e altro ancora. Leggi di più . Ogni utente di Internet si trova in cima a una montagna di dati aggregati. Internet (e con esso, i big data) si è sviluppato più velocemente di altre tecnologie che cambiano il mondo. Sfortunatamente, gli utenti rimangono intrappolati nel fango.

Come dice il guru della crittografia Bruce Schneier, "Le persone non mettono alla prova il loro cibo per gli agenti patogeni o le loro compagnie aeree per sicurezza. Il governo lo fa. Ma il governo ha fallito nel proteggere i consumatori dalle aziende Internet e dai giganti dei social media. Ma questo arriverà. L'unico modo efficace per controllare le grandi aziende è attraverso il grande governo ".

Non è troppo tardi per educare te stesso e coloro che ti circondano. Quasi sicuramente farà la differenza. E non devi spendere migliaia di dollari per essere sicuro, ma potrebbe salvarti ulteriormente. Un ottimo punto di partenza è la nostra guida per migliorare la sicurezza online.

Sei stato colpito da una violazione della sicurezza nel 2017? Diteci nei commenti.