Tor è uno degli strumenti più potenti per proteggere la tua privacy. Navigazione davvero privata: una guida utente non ufficiale di Tor. Navigazione davvero privata: una guida utente non ufficiale di Tor Tor fornisce navigazione e messaggistica veramente anonime e non rintracciabili, oltre all'accesso ai cosiddetti "Deep Web". Tor non può essere rotto plausibilmente da nessuna organizzazione sul pianeta. Maggiori informazioni su Internet. Ma, come dimostrato da un recente esperimento, il suo potere arriva con serie limitazioni. Oggi parleremo un po 'di come funziona Tor, cosa fa e cosa non fa e come tenerlo al sicuro durante l'utilizzo.

Tor in a Nutshell

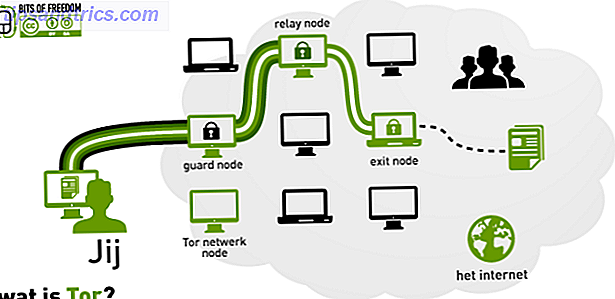

Tor funziona in questo modo: quando invii un messaggio tramite Tor, viene inviato su un percorso generato a caso in tutta la rete, utilizzando una tecnologia crittografica nota come "routing della cipolla". Navigazione Internet anonima con Tor Anonymous Internet Surfing con Tor Tor è liberamente rete accessibile che consente al traffico Internet di attraversarlo in modo sicuro e anonimo. Per saperne di più È un po 'come inviare un messaggio sigillato all'interno di una serie di buste. Ogni nodo della rete decodifica il messaggio (apre la busta più esterna) e invia il risultato ancora crittografato (busta sigillata interna) al suo indirizzo successivo. Di conseguenza, nessun nodo singolo può vedere più di un singolo collegamento nella catena e il percorso del messaggio diventa estremamente difficile da tracciare.

Alla fine, però, il messaggio deve finire da qualche parte. Se si tratta di un "servizio nascosto Tor", che è un server collegato direttamente alla rete Tor, non c'è alcun problema. Se, tuttavia, stai usando Tor come proxy per accedere a Internet normale, diventa un po 'più complicato. Ad un certo punto, il tuo traffico deve passare attraverso quello che viene chiamato un "nodo di uscita" - un nodo Tor che passa i tuoi pacchetti lungo la normale Internet.

Il tuo traffico è vulnerabile allo snooping da questi nodi di uscita. Quanto è grave il problema? Fortunatamente, alcuni intrepidi ricercatori hanno fatto qualche ricerca sull'argomento.

Cattura nodi cattivi

Il ricercatore di Mononymous, la sicurezza svedese "Chloe", ha sviluppato una tecnica intelligente per ingannare i nodi corruttibili in loro stessi. Fondamentalmente, funziona in questo modo: Chloe crea un sito Web, utilizzando nomi di dominio e design Web dall'aspetto legittimo, per servire da honeypot. Per questo test specifico, ha creato un dominio destinato ad assomigliare ad un commerciante Bitcoin. Quindi ha scaricato un elenco di ogni nodo di uscita, ha effettuato l'accesso a Tor e utilizzato ogni nodo di uscita a sua volta per accedere al sito, utilizzando un account univoco specifico per il nodo di uscita in questione.

Poi si è seduta e ha aspettato per un mese. Qualsiasi nodo che stava tentando di rubare le credenziali di accesso vedrebbe il suo login, rubare il suo nome utente e la sua password e tentare di usarlo. I suoi siti web honeypot noterebbero i molteplici tentativi di accesso e prendere nota. Poiché le password sono uniche per ogni nodo, Chloe può individuare esattamente quale nodo ha preso l'esca.

I risultati dell'esperimento sono interessanti. Di circa 1400 note di uscita, 16 hanno tentato di rubare la password e accedere. Questo numero non è troppo allarmante, ma ci sono alcuni fatti che vale la pena ricordare.

In primo luogo, si tratta solo di prendere in considerazione solo i nodi che erano interessati a rubare rapidamente alcuni Bitcoin veloci - in altre parole, l'ambiente senza scrupoli. Al contrario, i criminali più ambiziosi, probabilmente, non si presenterebbero in un honeypot così semplice.

In secondo luogo, il danno che può essere causato da un singolo nodo di uscita senza scrupoli è considerevole, come una ricerca svedese imparziale appresa nel 2007. Il consulente di sicurezza Dan Egerstad gestiva cinque nodi di uscita Tor compromessi come esperimento, e si trovò rapidamente in possesso di credenziali di accesso per migliaia di server in tutto il mondo, compresi quelli appartenenti alle ambasciate australiana, indiana, iraniana, giapponese e russa. Questo è venuto con una quantità enorme di informazioni sensibili.

Egerstad stimava che il 95% del traffico che attraversava i suoi nodi non fosse criptato, il che gli consentiva un accesso totale al loro contenuto. Dopo aver pubblicato alcune di queste informazioni online, Egerstad fu saccheggiata dalla polizia svedese e presa in custodia. Afferma che uno degli agenti gli ha detto che l'arresto era dovuto alla pressione internazionale sulla perdita.

Questo era solo cinque nodi corrotti! Chiaramente, anche una dispersione di nodi di uscita corrotti di Tor rappresenta un problema reale. E, come ha riferito Chloe, il sistema semi-centralizzato di Tor per l'eliminazione dei nodi cattivi non è riuscito a intervenire contro i nodi cattivi che ha identificato: continuano a funzionare e, presumibilmente, continuano a ficcanasare.

Come usare Tor in modo sicuro

Fortunatamente, le potenze straniere le cui informazioni sono state compromesse in questo modo stavano facendo tutti un errore fondamentale: cioè, hanno frainteso ciò che Tor è, e che cosa è per. Molte persone tendono a presumere che Tor sia uno strumento di crittografia end-to-end e non lo è. Tor è progettato per anonimizzare l'origine della tua navigazione e dei tuoi messaggi, non i loro contenuti. Se utilizzi Tor per navigare sul Web, tutti i messaggi che invii sono facili da indagare sul tuo nodo di uscita. Ciò fornisce un potente incentivo per le persone senza scrupoli a creare nodi di uscita esclusivamente per spionaggio, furto o ricatto.

La buona notizia è che ci sono alcuni semplici trucchi che puoi usare per proteggere la tua privacy mentre usi Tor.

Rimani sulla rete oscura

Il modo più semplice per stare al sicuro dai nodi di uscita non è quello di usarli: limitandosi a utilizzare servizi nascosti all'interno di Tor stesso, è possibile mantenere tutte le comunicazioni crittografate, senza che debba mai passare a Internet più ampio. Questo funziona bene quando possibile, ma non è sempre pratico. La rete oscura contiene Come trovare siti di cipolle attive e perché potresti desiderare di trovare siti di cipolle attive e perché desideri siti di cipolle, così chiamati perché terminano con ".onion", sono ospitati come servizi nascosti Tor - un modo completamente anonimo per ospitare siti Web. Per saperne di più una piccola parte dei siti Web disponibili su Internet più ampia, e quello che vuoi spesso non è disponibile senza uscire dalla rete.

Usa HTTPS

Un altro modo per rendere Tor più sicuro è aumentarlo con un protocollo di crittografia end-to-end. Il più utile è probabilmente HTTPS, che ti consente di comunicare con i siti Web in modalità crittografata. HTTPS è abilitato di default in Tor per i siti che lo supportano. Verificare che il pulsante HTTPS sia verde prima di trasmettere qualsiasi informazione potenzialmente sensibile.

Utilizzare i servizi anonimi

Puoi anche migliorare la tua sicurezza usando siti web e servizi che non riportano le tue attività come una cosa naturale. Ad esempio, Google mette in correlazione la tua attività di ricerca per cercare di capire chi sei. Non per scopi malevoli - semplicemente come parte del loro modello di business. Di conseguenza, potresti voler utilizzare un servizio come Duck Duck Go, che non contiene informazioni su di te mentre lo usi. Puoi anche combinare Tor con servizi come Cryptocat per avere conversazioni (molto) private.

Evitare le informazioni personali

Andando un po 'oltre, il modo più sicuro per evitare di spiare le informazioni personali è evitare di trasmetterle per iniziare. L'uso di Tor per la ricerca va bene, ma evita di caricare le informazioni nella massima misura possibile. Evita chat, email e forum quando possibile.

Evita gli accessi

Infine, come regola generale, evitare i siti Web che richiedono l'accesso. L'uso di Reddit attraverso Tor è una proposta potenzialmente rischiosa, poiché lega insieme molti comportamenti diversi (sfogliare, pubblicare e commentare), fornendo a un potenziale aggressore una ricca scorta di informazioni che potrebbero essere utilizzate per identificarti. Dovresti anche fare attenzione a evitare servizi come Facebook che già conoscono la tua identità, e darlo agli inserzionisti come una cosa ovvia. La Guida completa alla privacy di Facebook La Guida completa alla privacy di Facebook La privacy su Facebook è una bestia complessa. Molte impostazioni importanti sono nascoste alla vista. Ecco una panoramica completa di tutte le impostazioni sulla privacy di Facebook che è necessario conoscere. Leggi di più . Tor non è magico e non può proteggerti se scegli di fornire informazioni identificative a una controparte senza alcun interesse a proteggere la tua privacy.

Come aiutare

Tutto questo va bene per coloro che sono abbastanza ben informati per usare questi trucchi, ma (purtroppo) molti dei più bisognosi di Tor (per esempio, i cittadini dei regimi oppressivi) hanno meno probabilità di essere bene informati su come per usarlo correttamente. Fortunatamente, Chloe, la ricercatrice che ha creato la puntura originale, ha creato una carrellata del progetto (chiamata "BADONIONS"), insieme ad alcune delle risorse utilizzate. Se hai esperienza, puoi configurare honeypot personalizzati e aiutare a identificare i nodi sbagliati e mantenere Tor al sicuro.

Hai domande? Usa i commenti per iniziare la discussione.

Crediti immagine: cipolla rossa via Shutterstock, Wat è Tor, Surveillance Camera, Tor, Privacy